スクショ検知だけでは不十分?限界と情報漏洩を防ぐ3つの補完策を解説

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

更新日:2026年02月09日

1分でわかるこの記事の要約 SASEはネットワークとセキュリティ機能をクラウドで統合した包括的なフレームワークです。 SSEはSASEのセキュリティ機能に特化し、クラウドアクセスとリモートワークの課題を解決します。 両者 […]

目次

まず、SASE(Secure Access Service Edge)について理解を深めましょう。SASEは、IT調査会社Gartner社が2019年に提唱した概念で、ネットワーク機能とネットワークセキュリティ機能をクラウド上で統合し、単一のサービスとして提供するフレームワークです。

従来のように、データセンターにセキュリティ機器を集約する「境界型セキュリティ」から脱却し、ユーザーやデバイスがどこにあっても、クラウド上のエッジで一貫したセキュリティポリシーを適用することを目指します。

SASEの最大の目的は、ユーザーが場所やデバイスを問わず、社内リソースやクラウドサービスへ安全かつ快適にアクセスできる環境を構築することです。

テレワークやSaaS利用が増加する現代において、すべてのトラフィックを一度データセンターに戻す従来の方法は、通信遅延やインフラの複雑化を招きます。SASEは、通信の出入り口(エッジ)をユーザーの近くに分散配置し、そこでセキュリティチェックを行うことで、パフォーマンスとセキュリティの両立を実現します。これにより、DX(デジタルトランスフォーメーション)を推進する上で不可欠な、俊敏で柔軟なITインフラを構築できます。

SASEアーキテクチャは、大きく「ネットワーク機能」と「セキュリティ機能」の2つで構成されています。

つまり、「SASE = SD-WAN + SSE」という関係性が成り立ちます。SASEは、この2つを組み合わせることで、ネットワークとセキュリティを包括的に管理する統合ソリューションなのです。

SASE導入による主なメリット

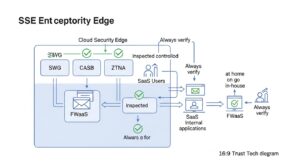

次に、SSE(Security Service Edge)について解説します。SSEは、SASEの構成要素のうち、ネットワークセキュリティ機能群を抜き出してパッケージ化したソリューションです。Gartner社が、SASE導入が一度に進まない現実を踏まえ、2021年に定義しました。

SSEは特に、ユーザーのWebアクセス、SaaS利用、プライベートアプリケーションへのアクセスに関するセキュリティをクラウド上で提供することに特化しています。

SSEの目的は、ユーザーがどこから、どのアプリにアクセスしようとも、一貫した高度なセキュリティを提供することです。SASEがネットワーク全体の最適化まで視野に入れるのに対し、SSEは「ユーザーとデータ間の安全な接続」というセキュリティ面にフォーカスしています。

そのため、既存のネットワーク環境を維持しつつ、まずはクラウドセキュリティの強化から着手したい企業にとって、親和性の高いソリューションと言えます。リモートワーカーが自宅から直接SaaSにアクセスする際も、SSEを経由させることで、社内にいるのと同等のセキュリティを確保できます。

SSEは、主に以下の3つのコア機能で構成されています。

SSEの導入は、特にリモートワークにおけるセキュリティ課題の解決に大きく貢献します。例えば、VPN利用時のSaaSアクセス遅延は、ZTNAを導入することで解消されます。ユーザーはインターネット経由で直接アプリに安全にアクセスでき、パフォーマンスが向上します。また、CASBでSaaSのデータを保護し、SWGで社外のWebアクセスを安全に保つなど、場所に縛られない働き方を強力にサポートします。

SASEとSSEの最も大きな違いは「ネットワーク機能(特にSD-WAN)を含むかどうか」という点に集約されます。この違いが、それぞれのソリューションが適したユースケースや導入アプローチの違いに繋がります。

|

比較項目 |

SASE (Secure Access Service Edge) |

SSE (Security Service Edge) |

|---|---|---|

|

提供範囲 |

ネットワーク + セキュリティ |

セキュリティ |

|

主要機能 |

SD-WAN, SWG, CASB, ZTNA/FWaaS |

SWG, CASB, ZTNA/FWaaS |

|

主な目的 |

WAN全体の最適化と包括的なセキュリティ確保 |

クラウド利用とリモートアクセスのセキュリティ確保 |

|

関係性 |

SASE = SD-WAN + SSE |

SASEのサブセット(部分集合) |

簡単に言えば、SSEはSASEのセキュリティ機能部分を切り出したものです。課題がネットワークインフラ全体に及ぶのか、主にクラウドやリモートアクセスのセキュリティに限定されるのかによって、どちらが適しているかが変わります。

SD-WANによってネットワークを最適化しつつ、全拠点・全ユーザーに一貫したセキュリティを適用したい場合に最適です。

拠点間通信よりも、社外からの安全なアクセス確保が優先課題の場合に適しています。スモールスタートしやすいのがSSEの大きなメリットです。

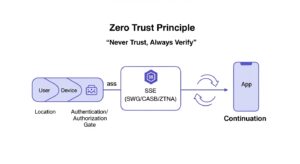

SASEやSSEを語る上で欠かせないのが「ゼロトラスト」というセキュリティの考え方です。ゼロトラストは、SASE/SSEを実現するための基本原則であり、両者は密接な関係にあります。

ゼロトラストとは、その名の通り「何も信頼しない」ことを前提としたセキュリティモデルです。「社内は安全、社外は危険」という境界型の考え方を覆し、すべてのアクセス要求を信頼できないものとして扱います。

リソースにアクセスするたびに、ユーザーID、デバイスの状態、場所などを多角的に検証(認証・認可)し、最小限の権限のみを付与します。この「Never Trust, Always Verify」のアプローチにより、万が一IDが窃取されても被害の拡大を最小限に抑えることができます。

SASEおよびSSEは、このゼロトラストの理念を具現化するための具体的な技術フレームワークです。

特にSSEの構成要素であるZTNAは、まさにゼロトラストネットワークアクセスそのものです。ユーザーとデバイスの信頼性を厳密に検証し、成功した場合にのみ特定のアプリへの暗号化されたトンネルを確立します。SWGやCASBも、ユーザーの振る舞いやデータのコンテキストに応じて動的にアクセスポリシーを適用することで、ゼロトラストの実現に貢献します。

SASEやSSEはいきなり全社的に導入するのではなく、自社の課題に合わせて段階的に導入していくアプローチが推奨されます。

スモールスタートには、初期投資を抑えられる、現場の混乱やトラブルのリスクを低減できるといったメリットがあります。最も効果が見込める領域から着手し、効果を検証しながら徐々に適用範囲を広げていくことで、スムーズで確実な移行が可能になります。

最も一般的で始めやすいのが、SSEの機能から導入するパターンです。リモートワークのセキュリティ強化やSaaS利用の制御が喫緊の課題である企業におすすめです。

複数拠点のネットワークパフォーマンスが大きな課題となっている場合は、SD-WANから始めるパターンも有効です。

段階導入を成功させるには、将来的なSASEアーキテクチャへの拡張性を見据えたベンダー選定が重要です。SD-WANとSSEの機能を単一のプラットフォームで提供できるベンダーを選ぶと、機能追加時の連携がスムーズです。また、既存のID管理システム(IdP)やエンドポイントセキュリティ(EDR)との連携性も確認すべき重要なポイントです。

本記事では、SASEとSSEの違いについて、その構成要素から導入パターンまでを詳しく解説しました。

リモートワークやクラウド化の波は、もはや止めることができません。SASEとSSEの違いを正しく理解し、自社の課題と将来像に照らし合わせて最適なソリューションを選択することが、競争力を高めるための第一歩となるでしょう。

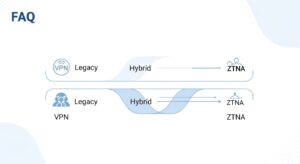

Q1: SASEやSSEを導入すると、既存のVPNは完全に不要になりますか?

A1: 多くの場合、ZTNAがVPNの役割を代替、あるいはそれ以上に高度化するため、従来のVPNは不要になるケースが多いです。ZTNAはアプリケーション単位でアクセスを許可するため、ネットワーク全体へのアクセスを許可するVPNよりもセキュアです。ただし、一部の特殊なシステムとの接続要件など、限定的な用途でVPNが残り続ける可能性はあります。段階的な移行計画を立てることが重要です。

Q2: 導入にかかるコストはどのくらいですか?

A2: コストは、利用する機能、ユーザー数、契約するベンダーによって大きく異なります。クラウドサービスとして提供されるため、月額または年額のサブスクリプションモデルが一般的です。物理アプライアンスの購入費や保守費用が不要になるため、TCO(総所有コスト)では従来型よりも削減できる可能性があります。複数のベンダーから見積もりを取り、自社の要件と比較検討することをお勧めします。

Q3: どのベンダーの製品を選べば良いですか?

A3: SASE/SSE市場には、Zscaler、Palo Alto Networks、Fortinet、Netskopeなど多くのベンダーが参入しています。それぞれに強みや特徴があります。選定の際は、①自社が必要とする機能を網羅しているか、②単一の管理コンソールで直感的に操作できるか、③将来的な拡張性(SASEへの移行など)は十分か、④サポート体制は充実しているか、といった点を総合的に評価することが重要です。

記載されている内容は2026年02月09日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

1分でわかるこの記事の要約 テレワークでのSaaS利用増加に伴い、シャドーITや情報漏洩リスクが深刻化しています。 CA...

1分でわかるこの記事の要約 多くの企業がデータ保護運用に疲弊しており、高精度な「本丸データ」特定が課題解決の鍵となる。 ...

1分でわかるこの記事の要約 ゼロトラストは「何も信頼せず、すべてを検証する」という考え方を前提とした新しいセキュリティモ...

1分でわかるこの記事の要約 NAC(ネットワークアクセス制御)は、ネットワーク接続時にデバイスの認証、検疫、アクセス制御...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...