スクショ検知だけでは不十分?限界と情報漏洩を防ぐ3つの補完策を解説

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

更新日:2026年02月09日

1分でわかるこの記事の要約 ゼロトラストは「何も信頼せず、すべてを検証する」という考え方を前提とした新しいセキュリティモデルです。 従来のVPNは、一度接続するとネットワーク全体にアクセス可能で、不正アクセス時の被害拡大 […]

目次

ゼロトラストという言葉を耳にする機会は増えましたが、その本質を正しく理解しているでしょうか。ここでは、ゼロトラストの基本的な考え方と、従来のセキュリティモデルとの違いを解説します。

ゼロトラストとは、その名の通り**「何も信頼せず、すべてを検証する(Never Trust, Always Verify)」**という考え方を前提としたセキュリティモデルです。従来の境界型セキュリティが、社内ネットワーク(内側)は安全で、インターネット(外側)は危険という境界線を設けていたのに対し、ゼロトラストでは社内・社外を問わず、すべての通信を信頼できないものとして扱います。

具体的には、企業データやアプリケーションといった情報資産にアクセスするすべてのリクエストに対し、それが誰か(認証)、**何にアクセスする権限があるか(認可)**をその都度厳格に検証します。これにより、たとえ攻撃者がネットワーク内部に侵入しても、重要なデータへ簡単にアクセスすることを防ぎます。この概念は、アメリカ国立標準技術研究所(NIST)が発行したガイドライン「SP 800-207」でも詳細に定義されており、世界的な指針となっています。

境界型セキュリティの代表例がVPN(Virtual Private Network)です。VPNは、インターネット上に仮想的な専用線を構築し、社内ネットワークに接続する技術です。

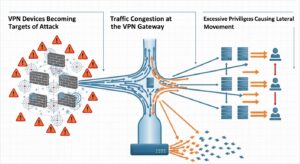

しかし、VPNには一度接続すると、ユーザーは社内ネットワーク全体へある程度アクセスできてしまうという根本的な課題があります。万が一アカウントが乗っ取られた場合、攻撃者がネットワーク内を自由に移動(ラテラルムーブメント)し、被害を拡大させるリスクを高めます。

一方、ゼロトラストは「最小特権の原則」に基づき、ユーザーやデバイスに業務上必要最低限のアクセス権限しか与えません。アクセス先もアプリケーション単位で細かく制御されるため、VPNのようにネットワーク全体に接続されることはありません。これが、ゼロトラストと境界型セキュリティの最も大きな違いです。

| 比較項目 | ゼロトラスト | 境界型セキュリティ(VPN) |

|---|---|---|

| 基本思想 | 何も信頼せず、常に検証 | 内側は信頼、外側は危険 |

| 検証単位 | アクセスの都度 | 初回接続時のみ |

| アクセス範囲 | 許可されたアプリのみ | ネットワーク全体 |

| 主な対策 | ラテラルムーブメントの防止 | 境界(入口)の防御 |

ゼロトラストが急速に普及している背景には、働き方とITインフラの劇的な変化があります。

これにより、従来のファイアウォールやVPNだけではすべてのITインフラを保護することが困難になったのです。場所やデバイスを問わず、一貫したセキュリティポリシーを適用できるゼロトラストが、現代の企業にとって不可欠な対策となりつつあります。

ゼロトラストへの移行は、セキュリティ強化以外にも多くのメリットをもたらします。

1. セキュリティレベルの向上 「最小特権の原則」により、すべてのアクセスを検証するため、不正アクセスや内部犯行のリスクを大幅に低減します。万が一、IDが窃取されても被害を最小限に抑え、ラテラルムーブメントを防ぎます。

2. 柔軟な働き方への対応 場所やデバイスを問わず、安全なアクセス環境を提供できるため、リモートワークやハイブリッドワークを強力に推進します。従業員は自宅や外出先からでも、オフィスと同じようにセキュアに業務を行えます。

3. IT運用負荷の軽減とコスト削減 クラウドベースのソリューション(SASEなど)を活用することで、VPN機器の増強やメンテナンスといった物理的な運用負荷が軽減されます。また、複雑なネットワーク構成をシンプルにし、管理コストの削減にも繋がります。

4. ユーザーエクスペリエンスの向上 シングルサインオン(SSO)などを組み合わせることで、ユーザーは複数のサービスに都度ログインする手間から解放されます。また、VPN接続の遅延といったパフォーマンス問題も解消され、生産性が向上します。

長年リモートアクセスを支えてきたVPNですが、現代のビジネス環境ではその限界が顕在化しています。

前述の通り、VPNの最大の課題は、一度認証に成功するとネットワークに広くアクセスできてしまう点です。マルウェアに感染した端末から接続された場合、攻撃者はVPNを侵入口とし、重要なサーバーへと内部で水平移動(ラテラルムーブメント)を試みます。一度侵入を許すと被害が甚大になる脅威を常に抱えています。

リモートワークの普及により、すべての通信がデータセンターのVPNゲートウェイに集中し、帯域が逼迫します。特に、Microsoft 365などのクラウドサービスへのアクセスも社内を経由させる「ヘアピン通信」は、通信速度の低下を招き、生産性に悪影響を及ぼします。VPN機器の増強はコストがかかり、IT部門の運用負荷も増大させます。

VPNは元々、社外から社内リソースにアクセスするために設計されており、クラウドサービスへのアクセス管理には不向きです。また、VPN機器自体の脆弱性を突いたサイバー攻撃も後を絶ちません。常にインターネットに公開されているため攻撃の標的になりやすく、ゼロデイ攻撃のリスクも抱えています。

ゼロトラストは、段階的に移行を進めることが成功の鍵です。VPN環境からゼロトラストへ移行するための具体的なロードマップを5つのステップで示します。

ステップ1:現状把握と可視化(資産・通信の棚卸し) 誰が、どの端末から、何にアクセスしているのかを可視化します。情報資産を棚卸しし、アクセス経路や通信フローを洗い出すことが、後のポリシー設計の基礎となります。

ステップ2:ID管理と認証の強化(IdaaS/SSO、多要素認証) ゼロトラストの根幹は「ID」です。IDaaS(Identity as a Service)でIDを一元管理し、シングルサインオン(SSO)を実現します。さらに、多要素認証(MFA)を必須にし、不正アクセスに対する防御力を飛躍的に高めます。

ステップ3:デバイス管理とエンドポイントセキュリティの強化 アクセス元のデバイスが信頼できるか検証する仕組みも重要です。MDM(Mobile Device Management)などでデバイスを管理し、OSバージョンやセキュリティ対策ソフトの状態をチェック。基準を満たさないデバイスからのアクセスをブロックします。

ステップ4:ネットワークのマイクロセグメンテーション ネットワークを小さなセグメント(区画)に分割し、セグメント間の通信を厳密に制御します。これにより、万が一侵害が起きても被害をその区画内に封じ込め、ラテラルムーブメントを防ぎます。

ステップ5:継続的な監視と分析、自動化 すべてのアクセスログを収集・分析し、不審な振る舞いを常に監視します。SIEMやSOARといったソリューションを活用し、脅威の検知から対応までを自動化することで、セキュリティ運用を高度化します。

ゼロトラストは、複数のソリューションを組み合わせて実現します。VPNの代替として注目される主要なソリューションを紹介します。

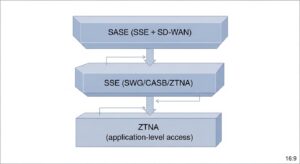

ZTNA(Zero Trust Network Access)は、ゼロトラストの原則に基づき、社内アプリケーションへのセキュアなリモートアクセスを提供します。ユーザーが認証されるまでアプリの存在を隠蔽し、認証後は許可された特定アプリへのみ接続を許可します。ネットワーク全体へのアクセスを防ぎ、ラテラルムーブメントのリスクを根本から排除するため、「脱VPN」の最有力候補となる技術です。

SSE(Security Service Edge)は、複数のネットワークセキュリティ機能をクラウドサービスとして統合提供するモデルです。安全なWebアクセスを実現するSWG、クラウド利用を制御するCASB、そして前述のZTNAといった機能が含まれます。場所を問わず一貫したセキュリティポリシーを適用できるのが大きなメリットです。

SASE(サシー)は、SSEが提供するセキュリティ機能群と、SD-WANに代表されるネットワーク機能をクラウド上で統合した、より広範なフレームワークです。ユーザーに最も近い接続拠点から、最適化されたネットワークアクセスと高度なセキュリティを同時に提供します。ゼロトラストを包括的に実現するための理想的なアーキテクチャと位置づけられています。

関係性を整理すると、**「ZTNA」はリモートアクセス特化、「SSE」はZTNAを含むクラウドセキュリティのセット、「SASE」**はSSEにネットワーク機能を追加した包括的なフレームワークとなります。

自社の課題に応じて、スモールスタートできるソリューションから選択することが重要です。

ゼロトラストへの移行は、単なるツール導入ではなく、企業文化の変革です。成功には以下の点が重要になります。

1. スモールスタートで段階的に進める 全社一斉導入は現実的ではありません。まずはリモートワーカーのVPNアクセスなど、課題が明確な領域から始め、成功体験を積み重ねながら対象範囲を拡大していくアプローチが推奨されます。

2. 経営層や関連部署との合意形成 なぜゼロトラストが必要なのか、そのメリットを経営層や関連部署に丁寧に説明し、理解と協力を得ることが不可欠です。全社的なプロジェクトとして推進しましょう。

3. ポリシー設計と運用体制の構築が重要 誰に、何を、どんな条件で許可するのか、きめ細かいポリシーを設計し、継続的に見直す必要があります。ゼロトラストは導入して終わりではなく、運用を通じて成熟させていくものであることを理解することが大切です。

本記事では、ゼロトラストの基本概念から、VPNが抱える課題、具体的な移行ロードマップとソリューションまでを網羅的に解説しました。

ゼロトラストは、「社内と社外」という境界線が意味をなさなくなった現代において、本当に守るべき情報資産を確実かつ効率的に保護するための最も合理的なアプローチです。

VPNからの置き換えは、セキュリティ強化に留まらず、従業員の生産性向上やITインフラのモダナイゼーションにも繋がります。本記事を参考に、まずは自社の現状把握から始め、ゼロトラストへの第一歩を踏出してみてはいかがでしょうか。

Q1: ゼロトラストを導入すればVPNは完全に不要になりますか? A1: 多くの場合、ZTNAがVPNの役割を代替するため、将来的にはVPNを廃止できます。しかし、特定の古いシステムへの接続など、一部でVPNが残るケースもあります。全てのVPNを即座に廃止するのではなく、用途に応じて段階的に置き換えていくのが現実的です。

Q2: ゼロトラストの導入にかかる費用や期間の目安は? A2: 企業の規模、現在のIT環境、目指す成熟度レベルによって大きく異なります。IDaaSやZTNAからスモールスタートする場合、比較的低コストかつ短期間で導入できるSaaS型サービスも多く存在します。まずは課題を明確にし、優先順位をつけて投資していくことをお勧めします。

Q3: 中小企業でもゼロトラストは導入できますか? A3: はい、可能です。むしろ、専任のセキュリティ担当者が少ない中小企業こそ、クラウドベースのSSEやZTNAを活用することで、効率的に高度なセキュリティを実現できます。大規模なインフラ構築が不要で運用負荷を抑えられるため、中小企業にとって非常に有効な選択肢です。

記載されている内容は2026年02月09日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

1分でわかるこの記事の要約 テレワークでのSaaS利用増加に伴い、シャドーITや情報漏洩リスクが深刻化しています。 CA...

1分でわかるこの記事の要約 多くの企業がデータ保護運用に疲弊しており、高精度な「本丸データ」特定が課題解決の鍵となる。 ...

1分でわかるこの記事の要約 NAC(ネットワークアクセス制御)は、ネットワーク接続時にデバイスの認証、検疫、アクセス制御...

1分でわかるこの記事の要約 SDP(Software Defined Perimeter)は、ゼロトラスト思想に基づく次...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...