スクショ検知だけでは不十分?限界と情報漏洩を防ぐ3つの補完策を解説

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

更新日:2026年02月09日

1分でわかるこの記事の要約 テレワークでのSaaS利用増加に伴い、シャドーITや情報漏洩リスクが深刻化しています。 CASBはSaaS利用の可視化と制御を行い、Web DLPは通信中の機密データ持ち出しを阻止します。 C […]

目次

テレワークの浸透により、Microsoft 365やGoogle WorkspaceといったSaaSの利用はビジネスに不可欠となりました。しかし、その利便性の裏で、情報システム部門が把握していない「シャドーIT」や、従業員による個人アカウントへの安易なデータ持ち出しによる情報漏洩リスクが深刻化しています。

従来のセキュリティ対策だけでは、巧妙化するクラウド経由のデータ流出を防ぐことは困難です。本記事では、CASB(キャスビー)とWeb DLPを組み合わせ、SaaS利用を「許可制」にすることで、この課題を根本から解決する具体的な方法を徹底解説します。

多くの企業が導入しているファイアウォールやプロキシなどの境界型セキュリティは、社内ネットワークと外部インターネットの境界を守ることを目的としています。

しかし、従業員が自宅やカフェなど、社外から直接SaaSにアクセスするテレワーク環境では、この「境界」そのものが意味をなさなくなります。正規のIDとパスワードを使えば、どこからでもクラウドサービスにアクセスし、機密情報をダウンロードしたり、個人のストレージにアップロードしたりすることが可能です。ここに、従来型セキュリティの限界とクラウド時代特有のリスクが存在します。

シャドーITとは、情報システム部門の許可や管理下にないデバイスやクラウドサービスを、従業員が業務に利用することです。

例えば、会社で許可されていないファイル共有サービス(Dropboxの個人アカウントなど)に業務データをアップロードする行為がこれにあたります。従業員に悪意はなく、単に「便利だから」という理由で行われることが多いですが、企業にとっては大きな脅威です。シャドーITによってアップロードされたデータは、企業の管理外に置かれるため、アクセス制御や監視ができず、情報漏洩やマルウェア感染の温床となります。特に、退職者が個人アカウントに保管した機密情報を持ち出してしまうといった内部不正のリスクも看過できません。

意図的なデータ持ち出し(Exfiltration)も深刻な問題です。USBメモリのような物理的なデバイスだけでなく、Webメールや個人契約のSaaSアカウントへのアップロードなど、その手口は多様化しています。

例えば、会社のMicrosoft 365アカウントから重要な顧客リストをダウンロードし、自宅のPCから個人のGoogle Driveにアップロードするといった行為は、ログの追跡が困難なケースも多く、発覚したときには手遅れという事態になりかねません。こうしたデータ流出は、企業の信頼失墜やコンプライアンス違反に直結する重大なインシデントです。

このようなクラウド利用における課題を解決するソリューションとして注目されているのがCASB(Cloud Access Security Broker)です。CASBは、企業とクラウドサービスの間に立ち、SaaSの利用状況を可視化し、一貫したセキュリティポリシーを適用するための仲介役を果たします。

CASBには、主に以下の4つの柱となる機能があります。

CASBの最も基本的な機能は、社内で利用されているSaaSをすべて可視化することです。従業員がどのSaaSに、いつ、どこから、どのようなデバイスでアクセスしているかを詳細に把握します。これにより、これまで気づけなかったシャドーITの存在を洗い出し、リスクの全体像を正確に把握することが可能になります。

可視化されたSaaSの利用状況が、自社のセキュリティポリシーや個人情報保護法、GDPRといった国内外の法規制に準拠しているかを確認します。例えば、特定の機密データを国外のデータセンターに保管することを禁止するなど、コンプライアンス要件に基づいたポリシーを適用し、違反を自動的に検出・報告します。

クラウド上に保管されているデータのセキュリティを強化する機能です。CASBは、SaaS内のファイルやデータをスキャンし、機密情報(個人情報、設計図、財務情報など)が含まれているかを特定します。特定された機密情報に対しては、アクセス制御、暗号化、DLP機能による持ち出し制限などの対策を講じ、情報の漏洩を未然に防ぎます。

不審なアクティビティやマルウェアの脅威からSaaSアカウントとデータを保護します。例えば、短時間に複数の国からログイン試行があるなど、通常とは異なる振る舞いを検知してアカウントをロックしたり、SaaSにアップロードされるファイルにマルウェアが含まれていないかをスキャンしたりします。これにより、アカウントの乗っ取りやマルウェア感染のリスクを低減させます。

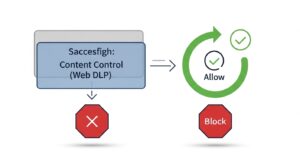

CASBがSaaSの「利用状況」や「保管データ」の管理に長けているのに対し、Web DLPは通信中のデータ、すなわち「Data-in-Transit」の保護に特化したソリューションです。従業員がPCからSaaSへファイルをアップロードしたり、SaaSからデータをダウンロードしたりする際の通信内容をリアルタイムで検査し、ポリシーに違反するデータの送信をブロックします。

Web DLPの核となる機能がアップロード制御です。事前に定義されたポリシーに基づき、従業員がWebブラウザやアプリケーションを通じてクラウドにアップロードしようとするデータの中身をチェックします。

例えば、「ファイル名に『社外秘』と含まれるドキュメント」や「マイナンバーやクレジットカード番号を含むファイル」などを検知した場合、そのアップロードを自動的に遮断します。これにより、従業員の不注意による機密情報の漏洩や、悪意を持った内部不正によるデータ持ち出しを水際で防ぐことが可能になります。

CASBとWeb DLPは、それぞれ得意な領域が異なります。

この2つを連携させることで、単体では実現できない、より高度で網羅的なSaaS情報漏洩対策が可能になります。

例えば、「会社のMicrosoft 365へのアクセスは許可するが、個人契約のDropboxへのアクセスは禁止する」といった制御はCASBが得意です。さらに、「会社のMicrosoft 365内であっても、個人情報を含むファイルのアップロードは禁止する」といったきめ細やかな制御はWeb DLPが担います。

このように、両者を組み合わせることで、SaaSの利用を業務上必要なものだけに限定し、かつ、その中でのデータ操作も安全に管理する「許可制」の運用が実現できるのです。

CASBとWeb DLPを導入し、SaaS利用を許可制に移行するためには、計画的なアプローチが重要です。以下に、その具体的なステップを解説します。

まずはCASBを導入し、現状把握から始めます。ネットワークの通信ログなどをCASBに連携させ、従業員が実際に利用しているすべてのSaaSを洗い出します。どの部署で、どのようなSaaSが、どの程度の頻度で利用されているかをデータに基づいて正確に把握することが、効果的なポリシー策定の第一歩となります。

可視化されたSaaSリストを基に、各サービスのセキュリティリスクを評価します。データの保存場所、提供事業者の信頼性などを基準に、利用を許可するSaaS、条件付きで許可するSaaS、禁止するSaaSに分類します。この分類に基づき、「個人契約のファイル共有サービスへの業務データアップロードは禁止する」といった明確な利用ポリシーを策定します。

策定したポリシーをWeb DLPに設定し、具体的な制御を開始します。例えば、「許可されていないSaaSへのファイルアップロードを全面的にブロックする」「許可されたSaaSであっても、マイナンバーを含むファイルのアップロードは検知・遮断する」といったルールを適用します。これにより、従業員が誤って機密情報を不適切な場所にアップロードするリスクを技術的に防止できます。

多くのSaaSは、会社用と個人用のアカウントが存在します。CASBとWeb DLPを連携させることで、「会社のPCからは法人契約のBoxにはログインできるが、個人契約のBoxにはログインさせない」といった制御が可能になります。さらに、「法人契約のBoxからダウンロードしたファイルを、個人のGmailに添付しようとするとブロックする」といった、アカウントをまたいだデータ移動の監視・制御も実現できます。

CASBとWeb DLPによる許可制アプローチは、セキュリティを強化するだけでなく、企業運営全体に多くのメリットをもたらします。

成功のためには、ソリューション導入だけでなく、運用面の考慮も不可欠です。

「決して信頼せず、常に検証する」というゼロトラストの考え方において、CASBとWeb DLPは重要な役割を担います。ゼロトラストでは、社内ネットワークであっても安全とは見なさず、すべてのアクセス要求を検証します。

この組み合わせは、ゼロトラストにおけるSaaSアクセス制御の中核をなすソリューションと言えるでしょう。

SaaSの利便性は、もはやビジネス成長に欠かせない要素です。しかし、その裏に潜むシャドーITやデータ持ち出しのリスクを放置すれば、企業の存続を揺るがす重大なインシデントにつながりかねません。

この2つを組み合わせることで、SaaS利用を場当たり的な禁止ではなく、安全を確保した上での「許可制」へと移行できます。これにより、情報漏洩のリスクを最小限に抑えながら、クラウドのメリットを最大限に活用する「攻めのDX」を推進することが可能になります。まずは自社のSaaS利用状況を把握することから始めてみてはいかがでしょうか。

A1. まずはCASBを導入し、シャドーITを含む自社のSaaS利用状況を完全に「可視化」することをお勧めします。現状を正確に把握しなければ、効果的なポリシーを策定することができないためです。利用実態が明らかになった後、具体的なデータ持ち出し対策としてWeb DLPを導入するのが一般的なアプローチです。

A2. Microsoft 365などには、基本的なDLP機能やアクセス制御機能が含まれていますが、これらは基本的にそのプラットフォーム内で完結します。CASBやWeb DLPは、特定のSaaSに依存せず、複数のクラウドサービスを横断して一元的なポリシーを適用できる点が大きな違いです。様々なSaaSを併用している環境で統一されたガバナンスを効かせるためには、専用ソリューションが有効です。

A3. 適切なポリシー設計が鍵となります。業務上本当に必要なSaaS利用やデータ操作は許可し、危険な行為のみを制限するようにポリシーを設計すれば、業務効率への影響は最小限に抑えられます。むしろ、従業員は「許可された範囲内であれば安心してSaaSを使える」というメリットを感じることができます。導入前に業務部門へのヒアリングを十分に行い、実態に合ったポリシーを策定することが重要です。

記載されている内容は2026年02月09日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

1分でわかるこの記事の要約 多くの企業がデータ保護運用に疲弊しており、高精度な「本丸データ」特定が課題解決の鍵となる。 ...

1分でわかるこの記事の要約 ゼロトラストは「何も信頼せず、すべてを検証する」という考え方を前提とした新しいセキュリティモ...

1分でわかるこの記事の要約 NAC(ネットワークアクセス制御)は、ネットワーク接続時にデバイスの認証、検疫、アクセス制御...

1分でわかるこの記事の要約 SDP(Software Defined Perimeter)は、ゼロトラスト思想に基づく次...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...