スクショ検知だけでは不十分?限界と情報漏洩を防ぐ3つの補完策を解説

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

更新日:2026年02月09日

1分でわかるこの記事の要約 NAC(ネットワークアクセス制御)は、ネットワーク接続時にデバイスの認証、検疫、アクセス制御で信頼性を検証します。 従来の境界型セキュリティの課題を解決し、ゼロトラスト実現に向けた現実的な第一 […]

目次

ゼロトラストとの関係性を理解する前に、まずはNAC(Network Access Control)の基本的な役割をおさらいしましょう。NACは、その名の通り「ネットワークへのアクセスを制御する」仕組みであり、社内ネットワークに接続しようとするデバイスに対し、3つのステップでセキュリティを確保します。

これまで多くの企業で採用されてきた境界型セキュリティモデルにおいて、NACは主に「社内ネットワークの門番」としての役割を担ってきました。オフィス内のLANやWi-Fiに接続する際に、不正なデバイスやセキュリティ対策が不十分なデバイスの接続を未然に防ぎ、内部ネットワークを保護することが主な目的でした。

しかし、このモデルは「一度中に入ってしまえば安全」という前提に立っているため、内部での不正アクセスやマルウェアの拡散(ラテラルムーブメント)には弱いという脆弱性を抱えていました。クラウド化やリモートワークの普及により、この「内と外」という境界そのものが意味をなさなくなりつつあるのが現状です。

境界型セキュリティの限界が露呈する中で、新たなパラダイムとして登場したのが「ゼロトラスト」です。そして、このゼロトラストの考え方を実現する上で、NACが非常に重要な役割を果たすとして再評価されています。

ゼロトラストセキュリティは、その名の通り「決して信頼せず、常に検証する(Never Trust, Always Verify)」という原則に基づいています。これは、社内ネットワークの内外を問わず、すべてのアクセスリクエストを信頼できないものとみなし、その都度、厳格な検証を行うアプローチです。

アクセス元の場所やネットワークではなく、「誰が(ユーザー)」「どのデバイスで」「何に(データやアプリケーション)」アクセスしようとしているのかを多角的に評価し、最小限の権限(認可)を与えることを基本とします。この考え方は、NIST(米国国立標準技術研究所)が発行したガイドライン「SP 800-207」によって広く知られるようになりました。

では、なぜNACがゼロトラストの鍵となるのでしょうか。それは、ゼロトラストが求める「アクセスのたびに行う検証」の根幹を、NACが担うからです。

ゼロトラストでは、ユーザー認証(多要素認証など)に加えて、「アクセス元のデバイスが信頼できるか」という端末健全性の評価が極めて重要になります。NACはまさに、OSバージョンやパッチ適用状況、セキュリティソフトの状態などをチェックすることで、デバイスの「信頼スコア」を算出する機能を持っています。

つまり、NACはネットワークに接続するすべてのエンドポイントの信頼性を検証し、その後のアクセス制御の判断基準となる情報を提供する、ゼロトラストアーキテクチャの起点となる存在なのです。

ゼロトラストという壮大な目標も、まずは足元から始めることが重要です。NACを活用することで、現実的なステップを踏んでゼロトラストへの移行を進めることができます。

ゼロトラストの第一歩は、現状を把握すること、すなわち「可視化」です。自社のネットワークに、いつ、誰が、どのようなデバイス(PC、スマートフォン、IoT機器など)で接続しているのかを正確に把握しなければ、適切な管理や制御は不可能です。

多くのNACソリューションは、ネットワークに接続されたデバイスの情報を自動的に収集し、OSの種類、MACアドレス、IPアドレスなどを一元管理する機能を備えています。これにより、管理者が把握していなかった「野良デバイス」の存在を発見し、セキュリティリスクを洗い出すことができます。

次に、可視化されたデバイスが安全な状態かどうかを判断するための「ポリシー」を策定します。これが「端末の健全性チェック」です。具体的には、以下のような項目をポリシーとして設定します。

これらのポリシーを定義し、NACシステムに登録することで、接続を試みるすべてのデバイスに対して自動的にコンプライアンスチェックを実行できるようになります。

最後のステップは、ポリシーチェックの結果に基づいて、動的なネットワーク接続制御を行うことです。

このように、デバイスの状態に応じてアクセス権限を動的に変更することで、脅威の侵入や拡散を未然に防ぎ、ゼロトラストの「最小権限の原則」を実現する第一歩となります。

NACの強みは、PCだけでなく、管理が難しい多様なデバイスに対しても統一されたセキュリティポリシーを適用できる点にあります。

来訪者向けにゲストWi-Fiを提供する場合、NACは非常に有効です。ゲストは一時的なIDとパスワードで認証を行い、インターネット接続のみが許可された専用のネットワークセグメントに接続されます。これにより、ゲストの利便性を損なうことなく、内部の業務用ネットワークへの不正アクセスを完全に防ぐことができます。

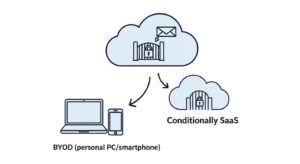

従業員の私物スマートフォンなどを業務で利用するBYODは、生産性向上に貢献する一方、情報漏洩のリスクも伴います。NACを導入すれば、BYODデバイスに対しても企業が定めたセキュリティポリシー(端末健全性チェック)を強制できます。例えば、画面ロックが設定されている端末のみ、社内の特定リソースへのアクセスを許可するといった制御が可能です。

工場内のセンサーやネットワークカメラ、医療機器といったIoTデバイスは、PCのようにセキュリティエージェントを導入できないことが多く、脆弱性を狙ったサイバー攻撃の標的になりやすい課題があります。NACは、これらのデバイスをMACアドレスなどで識別し、必要最小限の通信のみを許可する厳格なアクセスポリシーを適用できます。これにより、万が一IoTデバイスが乗っ取られても、他のネットワークへの被害拡大(ラテラルムーブメント)を防ぐことができます。

NACによる端末単位のアクセス制御はゼロトラストの重要な基盤ですが、セキュリティをさらに強化するためには、ネットワーク内部の対策へと進化させる必要があります。

マイクロセグメンテーションとは、ネットワークをサーバーやアプリケーションといったワークロード単位で細かく分割・隔離する技術です。たとえ攻撃者がネットワークへの侵入に成功しても、通信が厳しく制限されていれば、他のサーバーへ横移動(ラテラルムーブメント)して被害を拡大させることが極めて困難になります。NACが「入口対策」なら、マイクロセグメンテーションは「内部対策」の要となります。

ゼロトラストの考え方は、社内だけでなくクラウド環境にも拡張されています。その概念を体現するのがSASE(Secure Access Service Edge)です。SASEは、ネットワーク機能とセキュリティ機能をクラウド上で統合的に提供するモデルで、ユーザーがどこにいても安全なアクセスを実現します。NACが社内ネットワークにおけるゼロトラストの基盤だとすれば、SASEは社内外の境界をなくし、すべてのアクセスに統一されたセキュリティを提供する、ゼロトラストの包括的なアーキテクチャと言えるでしょう。

働き方の多様化とサイバー攻撃の高度化が進む現代において、従来の境界型セキュリティには限界が訪れています。「何も信頼せず、すべてを検証する」というゼロトラストの考え方は、もはや避けては通れない道です。

しかし、いきなりすべてをゼロトラスト化するのは現実的ではありません。今回解説したように、NAC(ネットワークアクセス制御)は、その現実的な第一歩として最適なソリューションです。

このサイクルを確立することが、ゼロトラストセキュリティの強固な土台を築きます。BYODやIoTデバイスにも対応できるNACは、複雑化した現代のネットワーク環境における羅針盤となるでしょう。自社のセキュリティを見直す際は、Cisco ISEやAruba ClearPassといった具体的な製品も視野に入れながら、ゼロトラスト実現の第一歩としてNACの導入を検討してみてはいかがでしょうか。

Q1: NACとゼロトラストの最も大きな違いは何ですか?

A1: 最も大きな違いは、アプローチの範囲と哲学にあります。NACは、主にネットワークに「接続する時点」でデバイスの正当性と健全性を検証する技術的なソリューションです。一方、ゼロトラストは、「決して信頼せず、常に検証する」という哲学に基づいた、より広範なセキュリティの「戦略・概念」です。NACは、ゼロトラスト戦略を実現するための重要な構成要素(特にデバイスの信頼性検証)の一つと位置づけられます。

Q2: 既存のネットワーク環境にNACを導入するのは難しいですか?

A2: 導入の難易度は環境によりますが、多くのNAC製品では段階的な導入が可能です。最初は通信を監視してデバイスを「可視化」するだけの監視モードで開始し、現状を把握した上で、影響の少ないセグメントからアクセス制御ポリシーを適用していくスモールスタートが可能です。これにより、既存業務への影響を最小限に抑えながら導入を進められます。

Q3: 中小企業でもNACやゼロトラストは必要ですか?

A3: 必要性は高まっています。サイバー攻撃は企業の規模を問わず、特にリソースを割きにくい中小企業が標的となるケースが増加しています。近年では、中小企業向けにコストを抑えたクラウド型のNACサービスも登場しています。完璧なゼロトラストを一気に目指すのではなく、まずはNACで管理外デバイスの接続を防ぎ、端末の基本的な衛生管理(パッチ適用など)を徹底するだけでも、セキュリティレベルを大幅に向上させることが可能です。

記載されている内容は2026年02月09日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

1分でわかるこの記事の要約 テレワークでのSaaS利用増加に伴い、シャドーITや情報漏洩リスクが深刻化しています。 CA...

1分でわかるこの記事の要約 多くの企業がデータ保護運用に疲弊しており、高精度な「本丸データ」特定が課題解決の鍵となる。 ...

1分でわかるこの記事の要約 ゼロトラストは「何も信頼せず、すべてを検証する」という考え方を前提とした新しいセキュリティモ...

1分でわかるこの記事の要約 SDP(Software Defined Perimeter)は、ゼロトラスト思想に基づく次...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...