スクショ検知だけでは不十分?限界と情報漏洩を防ぐ3つの補完策を解説

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

更新日:2026年02月09日

1分でわかるこの記事の要約 SDP(Software Defined Perimeter)は、ゼロトラスト思想に基づく次世代のセキュリティ技術です。 従来のVPNと異なり、SDPは「ユーザー」と「アプリケーション」を主軸 […]

目次

まず、SDPがどのような技術なのか、その基本的な概念と背景を理解しましょう。SDPは、従来のネットワーク中心の考え方から脱却し、「ユーザー」と「アプリケーション」を主軸に置いた新しいセキュリティモデルです。

SDPは、直訳すると「ソフトウェアで定義された境界」を意味します。これは、物理的なネットワーク境界ではなく、ソフトウェアによって動的にアクセス境界を生成するという考え方です。

SDPの根底には、「ゼロトラスト」というセキュリティ思想があります。ゼロトラストとは、「決して信用せず、常に検証する(Never Trust, Always Verify)」という原則に基づき、社内ネットワークの内外を問わず、すべてのアクセス要求を信頼できないものとして扱うモデルです。

従来のVPNなどが採用する「境界防御モデル」は、城壁のようにネットワークの境界を固め、一度中に入った通信は比較的信頼する考え方でした。しかしこの方法では、マルウェアに感染した端末が内部に接続した場合、攻撃者が内部を自由に移動(ラテラルムーブメント)し、被害を拡大させるリスクがありました。

SDPは、このような課題を解決するため、NIST(米国国立標準技術研究所)のガイドライン「SP 800-207」でも言及されているゼロトラスト・アーキテクチャ(ZTA)を具現化する技術です。ユーザーやデバイスの状態を常に検証し、許可されたアプリケーションへの最小限のアクセス権のみを与えることで、セキュアな環境を実現します。

SDPのアーキテクチャは、主に以下の3つのコンポーネントで構成されています。これらが連携することで、強力なアクセス制御を実現します。

SDPの最大の強みは、リソースへのアクセスを許可する前にユーザーとデバイスを厳格に検証する「認証ファースト」のアプローチと、それによって実現される「公開面の縮小(Attack Surface Reduction)」にあります。

SDPのアクセス制御は、以下のステップで実行されます。

重要なのは、ネットワーク接続を確立する「前」に、厳格な認証・認可が完了している点です。

SDPの画期的な点は、「公開面の縮小」という設計思想です。これは、攻撃対象領域を極限まで減らす考え方です。

従来のVPNゲートウェイなどは、常にインターネット上にポートを開けているため、攻撃者によるスキャンや偵察の対象となりやすい脆弱性がありました。

一方、SDPアーキテクチャでは、SDPゲートウェイは認証前のいかなる通信も受け付けません(Default Deny)。つまり、インターネット側からはサーバーやアプリケーションの存在自体を隠蔽できるのです。これにより、攻撃の糸口すら見つけられなくなり、DDoS攻撃や不正アクセスの試みを未然に防ぎます。この「見せない」設計が、情報漏洩リスクを劇的に低減させます。

リモートアクセス技術として広く使われてきたVPNとSDPは、目的は似ていますが設計思想と仕組みが根本的に異なります。両者の違いを3つの観点から比較します。

|

比較項目 |

VPN (境界防御モデル) |

SDP (ゼロトラストモデル) |

|---|---|---|

|

アクセス範囲 |

ネットワーク単位(一度接続すると広範囲にアクセス可能) |

アプリケーション単位(許可されたリソースにのみ接続) |

|

セキュリティ |

信頼の境界が曖昧。ラテラルムーブメントのリスクが高い。 |

最小権限の原則を徹底。被害を局所化できる。 |

|

公開面 |

VPNゲートウェイが常に公開されており、攻撃対象になりやすい。 |

認証前はリソースを非公開。攻撃対象を隠蔽する。 |

|

パフォーマンス |

データセンター経由で通信が集中し、遅延が発生しやすい。 |

最適な経路で直接接続するため、高速で快適。 |

最大の違いはアクセスを許可する範囲です。VPNは一度認証されると、ユーザーのデバイスを社内ネットワーク全体に「接続」させます。これにより、マルウェアに感染した端末が接続すると、ウイルスが社内全体に拡散する「ラテラルムーブメント」のリスクが常に伴います。

対してSDPは、「アプリケーション」単位でアクセスを制御します。ユーザーは明示的に許可された特定のリソースにしか接続できません。これは「最小権限の原則」を徹底する仕組みであり、万が一デバイスが侵害されても被害を最小限に抑えられます。

VPNは、城壁の内側は安全とみなす「境界防御モデル」に基づいています。しかし、クラウドやテレワークの普及で守るべき「境界」が曖昧になり、このモデルは時代に合わなくなりました。

一方、SDPはネットワークの場所を問わず全てのアクセスを疑う「ゼロトラストモデル」が前提です。空港のセキュリティに例えるなら、VPNは入口での一度のチェック、SDPは搭乗ゲート前で何度も本人確認と搭乗券をチェックするようなものです。この徹底した検証が、現代の脅威から情報資産を保護します。

従来のリモートアクセスVPNは、通信がデータセンターに集中するため、帯域が逼迫し速度低下を招く課題がありました。特にSaaSやIaaS利用が増えると問題は深刻化します。

SDPでは、ユーザーを最適な経路で直接アプリケーションに接続させるため、通信の遅延を解消し、快適なユーザー体験を提供します。また、多くはクラウドサービスとして提供されるため、ハードウェア管理の負荷を軽減し、ポリシーの集中管理やログの可視化を容易にします。

SDPを導入することで、企業は具体的にどのようなメリットを得られるのでしょうか。3つの観点から解説します。

最大のメリットは、セキュリティの抜本的な強化です。公開面の縮小により外部からの攻撃リスクを大幅に低減。さらに、アプリケーション単位のアクセス制御と最小権限の原則により、内部不正やマルウェアの水平展開(ラテラルムーブメント)といった内部脅威への対策にも絶大な効果を発揮します。

オンプレミス、マルチクラウド、SaaSなどが混在するハイブリッド環境が一般的です。SDPは、これらの多様な環境に点在するリソースを、場所を問わず一元的なポリシーで保護できます。テレワーク、出張先、外部の協力会社など、あらゆるユーザーに対して役割に応じたセキュアなアクセスをシンプルに提供します。

VPN接続の煩わしさや通信速度の遅さは、生産性低下の要因です。SDPは、ユーザーが意識することなくバックグラウンドで認証を行い、アプリケーションへのシームレスなアクセスを実現します。パフォーマンスのボトルネックを解消することで、従業員が本来の業務に集中できる環境を提供し、組織全体の生産性を向上させます。

SDPを理解する上で重要な「ZTNA」や「SASE」との関係を整理します。

ZTNAは「ゼロトラストネットワークアクセス」の略で、ゼロトラストの原則に基づくセキュアなアクセスを提供するソリューションの概念やアプローチ全体を指します。一方、SDPはZTNAを実現するための具体的なアーキテクチャや技術の一つと位置づけられています。実質的に、SDPとZTNAはほぼ同義で使われることも多いです。

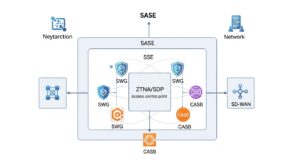

SASE(サシー)は、ネットワーク機能(SD-WANなど)とネットワークセキュリティ機能(ZTNA/SDP, SWG, CASBなど)をクラウド上で統合し、単一のサービスとして提供するフレームワークです。このSASEにおいて、ZTNA/SDPは中核となるアクセス制御の機能を担っています。つまり、SDPは包括的なクラウドセキュリティであるSASEを構成する重要な要素技術なのです。

SDP(Software Defined Perimeter)は、従来の境界防御モデルの限界を克服し、ゼロトラストの理念を具現化する革新的なセキュリティアーキテクチャです。認証前のユーザーにはリソースの存在を「見せない」ことで攻撃対象をなくし、認証・認可されたユーザーにのみアプリケーション単位で最小限のアクセスを許可します。

ネットワーク全体へのアクセスを許容するVPNとは異なり、SDPはラテラルムーブメントのリスクを低減し、パフォーマンスを向上させます。リモートワークとクラウド活用が不可逆となった今、次世代のリモートアクセスソリューションとしてSDPの導入を検討してみてはいかがでしょうか。

A1: 多くのSDPソリューションはクラウドサービスとして提供されており、従来のオンプレミス製品に比べて比較的容易に導入できます。既存のネットワーク構成を大きく変更する必要がないケースも多いです。ただし、成功の鍵は、事前にアクセス制御ポリシー(誰に、何へのアクセスを許可するか)をしっかりと設計することです。

A2: 必ずしもそうとは限りません。SDPは特にユーザーからリソースへのリモートアクセス(クライアント-サーバー間通信)においてVPNの優れた代替手段です。しかし、データセンター間や拠点間を接続するサイト間VPNのような用途では、引き続きVPNが有効な場合もあります。要件に応じてSDPとVPNを併用するハイブリッドなアプローチも考えられます。

A3: 製品選定では、①保護対象(オンプレミス、クラウド、SaaS)への対応範囲、②認証基盤や多要素認証との連携柔軟性、③デバイスのセキュリティ状態をチェックする機能の有無、④管理コンソールの使いやすさやログの可視化機能、⑤サポート体制などを比較検討することが重要です。自社の環境とセキュリティポリシーに最適なソリューションを選びましょう。

記載されている内容は2026年02月09日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

1分でわかるこの記事の要約 テレワークでのSaaS利用増加に伴い、シャドーITや情報漏洩リスクが深刻化しています。 CA...

1分でわかるこの記事の要約 多くの企業がデータ保護運用に疲弊しており、高精度な「本丸データ」特定が課題解決の鍵となる。 ...

1分でわかるこの記事の要約 ゼロトラストは「何も信頼せず、すべてを検証する」という考え方を前提とした新しいセキュリティモ...

1分でわかるこの記事の要約 NAC(ネットワークアクセス制御)は、ネットワーク接続時にデバイスの認証、検疫、アクセス制御...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...