スクショ検知だけでは不十分?限界と情報漏洩を防ぐ3つの補完策を解説

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

更新日:2026年02月09日

1分でわかるこの記事の要約 多くの企業がデータ保護運用に疲弊しており、高精度な「本丸データ」特定が課題解決の鍵となる。 Fingerprinting技術は、データから固有の指紋を生成し、誤検知を大幅に削減して重要データを […]

目次

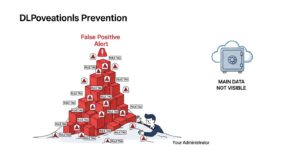

情報漏洩対策として、多くの企業がDLP (Data Loss Prevention)などのソリューションを導入しています。しかし、その運用が形骸化したり、過剰な負荷を生んだりしているケースは少なくありません。その背景には、従来のデータ保護アプローチが抱える構造的な課題があります。

従来のデータ保護策の多くは、キーワードや正規表現(特定の文字列パターン)に基づいて機密情報を検出する仕組みを採用しています。例えば、「社外秘」という単語や、マイナンバー、クレジットカード番号の桁数パターンなどをルールとして設定し、合致するデータが外部に送信されそうになると警告を発します。

この方法は特定の形式を持つデータの検出には有効ですが、最大の課題は「誤検知」の多さです。例えば、電話番号がクレジットカード番号のパターンと誤認されたり、テストデータに含まれる「社外秘」という文字列にまでアラートが上がったりします。

誤検知が多いと、セキュリティ担当者は大量のアラートの中から本当に危険なものを見つけ出す作業に追われ、いわゆる「アラート疲れ」に陥ります。結果として、本当に重要なインシデントの兆候を見逃すリスクが高まるのです。この問題を解決しようとルールを複雑にすると、今度は正規の業務通信までブロックしてしまい、現場から苦情が寄せられるという悪循環に陥りがちです。

企業が扱うデータ量は爆発的に増加し続けています。DX推進のもと、あらゆる情報がデジタル化され、クラウドやオンプレミスのサーバーに蓄積されています。こうした状況で、すべてのデータを同じレベルのセキュリティで保護しようとすることは、もはや現実的ではありません。

企業の保有する情報資産には、その価値に濃淡があります。企業の競争力の源泉となる設計図や研究開発データ、膨大な顧客情報が詰まった顧客DBといった「本丸データ」がある一方で、公開済みのプレスリリースなど、漏洩リスクが比較的小さいデータも多数存在します。これらすべてに同じコストと労力をかけて対策を施すのは、リソースの無駄遣いと言えるでしょう。重要なのは、守るべきデータに優先順位をつけ、限られたリソースを最も価値のある資産の保護に集中させることです。

データ保護を「本丸データ」に集中させる3つのメリット

では、どうすれば膨大なデータの中から「本丸データ」だけを正確に見つけ出すことができるのでしょうか。ここで活躍するのが、Fingerprinting(フィンガープリンティング)と呼ばれる技術です。これは、従来のキーワードや正規表現とは一線を画す、高精度なデータ識別手法です。

Fingerprintingとは、その名の通り、データから固有の「指紋(フィンガープリント)」を生成し、その指紋情報をもとにデータを識別する技術です。具体的には、保護対象としたいオリジナルのファイル(例:重要な顧客DBや設計図ファイル)から、ハッシュ値などのユニークな識別子を複数抽出し、データベースに登録しておきます。

そして、社内ネットワークを流れるデータやサーバー上のデータをスキャンし、登録された指紋と一致または類似するデータがないかチェックします。この技術の優れた点は、ファイル名が変更されたり、一部がコピー&ペーストされたり、圧縮されたりしても、元の「本丸データ」の断片であることを高精度に検出できることです。文章の完全一致だけでなく、部分一致や類似性まで見抜くため、巧妙な手口による情報漏洩も見逃しません。

Fingerprintingは、データの中身を詳細に検査する「Content Inspection(コンテンツ検査)」技術群の一つです。Content Inspectionは、単にファイルの拡張子やヘッダー情報を見るだけでなく、ファイル内部のテキスト、画像、メタデータといったコンテンツそのものを深く分析します。

FingerprintingをContent Inspectionと連携させることで、さらに高度なデータ保護が実現します。例えば、契約書のフィンガープリントを用いて、メール本文に契約内容の一部が引用されて送信されようとしているケースを検出できます。データがどのような形式であっても、その「本質的な中身」を捉えて保護対象かどうかを判断できるのが大きな強みです。

Fingerprintingと、従来から使われているキーワード検索や正規表現による検出は、精度と柔軟性において大きく異なります。

特に、企業秘密や知的財産が詰まった非構造化データの保護において、その真価を発揮します。

Fingerprinting技術を導入し、「本丸データ」中心の効率的なデータ保護を実現するためには、以下の4つのステップを踏むことが重要です。

技術導入の前に、最も重要な作業が「自社にとっての“本丸データ”は何か」を定義することです。これは技術だけでは解決できず、ビジネス上の判断が必要です。経営層や各事業部門と連携し、顧客DB、財務情報、研究開発データなど、漏洩した場合に事業に深刻な影響を与える情報資産をリストアップします。

そして、特定した重要データについて、保存場所、管理者、関連する法的規制(個人情報保護法など)をまとめた「データ台帳」を作成します。このプロセス自体が、自社の情報資産を棚卸しし、リスクを可視化する上で非常に重要です。

守るべき「本丸データ」が定義できたら、次にそのオリジナルデータからフィンガープリントを生成します。多くのFingerprinting機能を備えたセキュリティソリューションでは、管理画面から対象ファイルを指定するだけで、自動的にフィンガープリントが作成・登録されます。例えば、「最重要顧客リスト.xlsx」などを原本として登録します。

フィンガープリントの登録が完了したら、実際のデータの監視・検出フェーズに入ります。監視対象は大きく分けて2種類あります。

Fingerprintingによって「本丸データ」が高精度に検出されたら、事前に定めたセキュリティポリシーを自動適用します。例えば、「顧客DBのフィンガープリントが検出されたファイルは役員以外アクセス禁止」といったルールを設定します。

このアプローチの最大の利点は、運用の効率化です。誤検知が極めて少ないため、アラートは本当に注意すべきインシデントのみに絞られます。セキュリティ担当者は日々のアラート対応から解放され、より戦略的で付加価値の高い業務に集中できるようになります。

Fingerprintingの導入は、単なる情報漏洩対策に留まらず、企業全体のデータガバナンスを強化する上でも大きな効果をもたらします。

Fingerprintingを活用することで、自社の「本丸データ」が作成、保存、利用、廃棄というライフサイクルのどこに存在し、誰がアクセスしているのかを正確に可視化できます。データの所在が明確になることで、不要なデータの削除や適切なアクセス制御が容易になり、データ管理全体が最適化されます。

情報漏洩は外部攻撃だけでなく、従業員の内部不正や不注意な操作も原因となります。Fingerprintingは、重要データそのものの動きを追跡するため、ファイル名を変更したり、一部をコピーして偽装したりする巧妙な手口も検出可能です。詳細なログと監視を組み合わせることで、不正行為を抑止し、インシデント発生時の原因究明にも役立ちます。

GDPR(EU一般データ保護規則)や改正個人情報保護法など、データに関する規制は世界的に強化されています。これらの規制を遵守するには、「どのような個人情報や機密情報を、どこに、どれだけ保有しているか」を正確に把握することが大前提です。Fingerprintingを用いれば、社内に散在する個人情報を含むファイルを特定し、当局の監査報告や本人からの開示請求にも迅速に対応できる体制を構築できます。

増え続けるデータと巧妙化する脅威を前に、従来の「すべてを守ろうとする」データ保護のアプローチは限界を迎えています。これからのサイバーセキュリティ対策に求められるのは、賢く優先順位をつけ、最も守るべき「本丸データ」にリソースを集中させるという逆算の発想です。

その実現を強力に後押しするのが、高精度なデータ識別技術であるFingerprintingです。この技術を活用することで、企業は誤検知のノイズから解放され、運用負荷を大幅に削減しながら、本当に重要な情報資産をピンポイントで保護できます。

データ保護のルール作りに疲弊しているなら、一度立ち止まり、自社にとっての「本丸データ」は何かを見直すことから始めてみてはいかがでしょうか。それが、効率的で持続可能なセキュリティ体制を築くための、最も確実な第一歩となるはずです。

Q1: Fingerprintingの導入には専門的な知識が必要ですか?

A1: 多くの製品は直感的なUIを備えており、保護対象ファイルを指定するだけでフィンガープリントを生成できるため、高度な専門知識は必須ではありません。ただし、どのデータを「本丸データ」と定義するかという初期プロセスでは、事業部門を巻き込んだ検討が重要になります。

Q2: 既存のDLP製品と連携できますか?

A2: 製品によりますが、多くの次世代DLPソリューションやCASB製品には、Fingerprinting機能が標準搭載されているか、オプションで追加できます。既存のセキュリティポリシーとの統合も可能ですので、利用中のシステムとの連携性はベンダーにご確認ください。

Q3: クラウド上のデータも保護対象になりますか?

A3: はい、多くのソリューションがMicrosoft 365やGoogle Workspace、Box、AWSといった主要クラウドサービスに対応しています。クラウドストレージ上のデータ(Data-at-Rest)のスキャンや、クラウドへのアップロード・ダウンロード(Data-in-Transit)の監視も可能です。オンプレミスとクラウドを横断した一貫性のあるデータ保護ポリシーを適用できます。

記載されている内容は2026年02月09日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 スクショ検知の限界を理解し、多層防御を構築することが現代のセキュリティでは重要です。 End...

1分でわかるこの記事の要約 テレワークでのSaaS利用増加に伴い、シャドーITや情報漏洩リスクが深刻化しています。 CA...

1分でわかるこの記事の要約 ゼロトラストは「何も信頼せず、すべてを検証する」という考え方を前提とした新しいセキュリティモ...

1分でわかるこの記事の要約 NAC(ネットワークアクセス制御)は、ネットワーク接続時にデバイスの認証、検疫、アクセス制御...

1分でわかるこの記事の要約 SDP(Software Defined Perimeter)は、ゼロトラスト思想に基づく次...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...