インシデント対応の是正措置(Remediation)とは?揉めない進め方と再発防止策を解説

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

更新日:2026年01月20日

1分でわかるこの記事の要約 情報分類・ラベリングはセキュリティ強化に不可欠ですが、現場負担、基準の曖昧さ、メリットの欠如で失敗しやすいです。 手動運用は形骸化や属人化を招きやすく、ヒューマンエラーによる情報漏洩リスクを高 […]

目次

情報分類やラベリングの運用が頓挫する背景には、共通する原因が存在します。これらは単なる技術的な問題ではなく、現場の業務実態や人間の心理に根差した本質的な課題です。運用が形骸化に至る代表的な3つの落とし穴を解説します。

最も大きな失敗要因は、現場の従業員にかかる「負担の増大」です。ファイルを作成・更新するたびに、手動で分類ラベルを選択・入力する作業が義務付けられるとどうなるでしょうか。

日々の多忙な業務の中で、この一手間は想像以上に重荷となります。特に、分類ルールが複雑なほど「どのラベルを付ければ良いのか」と迷い、業務の停滞を招きます。結果として、作業が後回しにされたり、面倒さから常に当たり障りのないラベル(例:「一般」「公開」)が選択されたり、最悪の場合は入力自体が無視されたりします。

このような状態では、正確な情報分類という本来の目的は達成されず、導入したシステムは意味をなさない「形骸化」した存在になります。また、手動入力はヒューマンエラーを誘発しやすく、誤ったラベル付けによる情報漏洩リスクも高めます。

次に挙げられるのが、分類ポリシーやルールの「曖昧さ」です。例えば、「機密情報」「社外秘」「部外秘」といったラベルの明確な定義や判断基準が全社で共有されていなければ、どうなるでしょうか。

担当者によって解釈が異なり、「この見積書は社外秘」「いや機密情報だ」といったように、ラベリングがバラバラになる「属人化」が発生します。属人化はデータガバナンスの観点から大きな課題であり、組織として統一された情報管理を困難にします。

分類基準が複雑すぎたり、現場の業務実態にそぐわなかったりする場合も同様です。IT部門やセキュリティ部門が理想論で策定したポリシーが、現場の感覚と乖離しているケースも少なくありません。

現場の従業員にとって、分類・ラベリング作業による直接的なメリットが見えにくい点も、運用を妨げる大きな要因です。「なぜこの面倒な作業をしなければならないのか」という問いに明確に答えられなければ、モチベーションは維持できません。

「情報セキュリティのため」という大義名分だけでは、日々の業務負担を乗り越える動機付けとして不十分です。多くの場合、施策はトップダウンで指示されるため、現場からは「また仕事が増えた」と「やらされ感」が強く、ネガティブに受け取られがちです。ラベリングによって業務がどう効率化されるか、自身がどうリスクから守られるか、といった具体的なメリットが実感できなければ、運用定着は遠のきます。

3つの落とし穴を回避し、情報分類・ラベリングを成功させるには、手動入力の限界を認識し、テクノロジーを活用したアプローチへの転換が不可欠です。現場の負担を減らし、セキュリティを実質的に強化する「自動化」と「権限管理との連動」を解説します。

現場の負担とヒューマンエラーを削減する最も効果的な方法は、ラベリング作業の「自動化」です。これには2つのアプローチがあります。

このアプローチにより、現場の作業負担はほぼゼロになり、組織として定めた分類ルールの一貫した適用が保証されます。

分類・ラベリングを単なる「目印」で終わらせず、実質的な情報セキュリティ対策として機能させるには、「権限管理」との連動が極めて重要です。ここで中心的な役割を果たすのが、IRM(Information Rights Management)やDRM(Digital Rights Management)です。

これらはファイル自体を暗号化し、誰が・いつ・どのような操作(閲覧、編集、印刷、コピーなど)を行えるかを細かく制御する技術です。

このIRM/DRMとラベリングを連動させることで、「ラベルに応じた適切なアクセス権の自動付与」が実現します。例えば、「機密」ラベルが付与されたファイルには、システムが自動で「経営層と法務部のみ閲覧可能、印刷・コピー禁止」といった権限ポリシーを適用します。

従業員はラベルを付けるだけで、複雑な権限設定を意識する必要がなくなります。この仕組みは、分類作業のメリットを現場に明確に示し、「やらされ感」を払拭する効果もあります。

ツールを導入すれば終わりではありません。組織の文化として定着させるには、継続的な改善、すなわちPDCAサイクルが不可欠です。

PDCAサイクルの流れ

このサイクルを継続的に回すことで、運用は洗練され、組織全体へ定着していきます。

運用の成功には、自社に合ったツールの選定が欠かせません。ソリューションを比較検討する上で重要な3つのポイントを解説します。

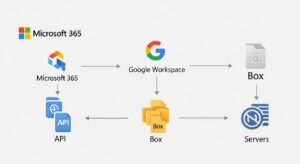

まず確認すべきは、Microsoft 365やGoogle Workspaceといった現在利用中の主要システムとの連携性です。Microsoft Purview Information Protection (旧AIP) のように、OSやオフィススイートとの親和性が高いツールは、導入や教育コストを抑えやすいメリットがあります。

また、社内ファイルサーバー、SharePoint、Teams、Boxなど、自社が管理すべきデータの保管場所を洗い出し、それらすべてをカバーできるツールを選定する必要があります。

現場の負担軽減が課題であるならば、自動化・半自動化の機能はツール選定の最重要項目です。各ツールがどのような方法で自動分類を実現しているかを確認しましょう。

多くのベンダーはトライアルを提供しているため、実際に自社のサンプルデータでテストし、自動分類の精度や使い勝手を評価することをお勧めします。

分類の効果を最大化するには、IRM/DRMによる権限管理との連動が鍵です。ツール選定時には、以下のような保護機能が提供されているかを比較検討しましょう。

特に、取引先と機密情報を安全に共有する必要がある場合、社外ユーザーに対する権限設定の柔軟性が重要な評価ポイントとなります。

Q1. 分類ルールはどのくらい細かく設定すべきですか?

A1. 最初はシンプルに始めることを強くお勧めします。「公開」「社内限定」「関係者限」「機密」といった3〜4段階程度の分かりやすい分類からスタートしましょう。最初からルールを細かくしすぎると、現場の混乱を招き、形骸化の直接的な原因となります。運用を定着させながら、必要に応じて見直していくアプローチが成功の鍵です。

Q2. 導入コストはどのくらいかかりますか?

A2. コストは、選択するツール、ライセンス体系、ユーザー数、対象システムの範囲によって大きく変動します。Microsoft 365 E3/E5のようにライセンスに含まれる場合もあれば、専用のIRM/DRMソリューションとして個別見積もりが必要な場合もあります。複数のベンダーから相見積もりを取得し、機能とコストのバランスを慎重に比較検討することが重要です。

Q3. 現場の反対があった場合、どう説得すれば良いですか?

A3. トップダウンでの強制だけでは協力は得られません。この施策が「管理のための管理」ではなく、現場の従業員自身にもメリットがあることを丁寧に説明しましょう。「ラベルを付けるだけで情報漏洩リスクから自身を守れる」「後から情報を素早く検索でき業務が効率化する」といった具体的な利点を伝えます。また、自動化ツールのデモで「作業負担はむしろ減る」ことを視覚的に示すのも効果的です。

情報分類・ラベリングの運用が失敗する最大の理由は、現場への過度な負担と、分類するメリットが見えないことにあります。手動入力を前提とした運用は、形骸化や属人化を避けられず、継続は極めて困難です。

この落とし穴を乗り越え、データガバナンスと情報セキュリティを両立させるためには、人に依存する運用から、システムが主導する運用へのシフトが必要です。

この仕組みを構築して初めて、分類・ラベリングは実質的なセキュリティ対策として機能し、組織に定着します。まずは自社の課題を明確にし、その解決に繋がる最適なソリューションの導入検討から始めてみてはいかがでしょうか。

記載されている内容は2026年01月20日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

1分でわかるこの記事の要約 NDRはEDRがカバーできないBYODやIoT、委託先環境のセキュリティ課題を解決します。 ...

1分でわかるこの記事の要約 スレットハンティングの「ネタ切れ」は、IOC(侵害の痕跡)への過度な依存が主な原因である。 ...

1分でわかるこの記事の要約 サイバー攻撃発生時、安易なメモリダンプやディスクイメージ取得は、電子的証拠を破壊するリスクが...

1分でわかるこの記事の要約 SOARプレイブックは、セキュリティ運用におけるアラート疲れを解消し、インシデント対応を迅速...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...