インシデント対応の是正措置(Remediation)とは?揉めない進め方と再発防止策を解説

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

更新日:2026年01月20日

1分でわかるこの記事の要約 NDRはEDRがカバーできないBYODやIoT、委託先環境のセキュリティ課題を解決します。 ネットワークトラフィックを監視し、攻撃者のTTP(戦術・技術・手順)を可視化して脅威を検知します。 […]

目次

「うちの会社はBYODを許可しているが、セキュリティが追いついていない」 「工場内のIoT機器やサーバーには、負荷の問題でセキュリティソフトを入れられない」 「委託先のシステムでインシデントが起きないか心配だ」

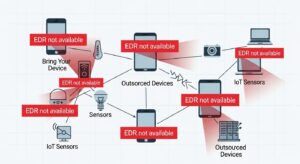

このように、EDR(Endpoint Detection and Response)などの端末型セキュリティ対策を導入できない、あるいは端末ログが取得困難な環境のセキュリティに頭を悩ませていませんか? 本記事では、こうした課題への有効な解決策として注目されるNDR(Network Detection and Response)について、その有効性と限界を徹底解説します。ネットワークの振る舞いを監視し、攻撃者の「TTP(戦術・技術・手順)」をいかに暴くのか。そして、NDRが本当に有効な攻撃、効果が薄い攻撃とは何かを具体的に見ていきましょう。

サイバー攻撃が高度化・巧妙化する現代、エンドポイント(PCやサーバーなど)の保護はセキュリティ対策の基本です。その中核を担うのがEDRであり、多くの企業で導入が進んでいます。しかし、企業のIT環境はPCやサーバーだけで構成されているわけではありません。

冒頭で触れたBYOD端末、スマート工場で稼働するOT/IoT機器、あるいは管理が及ばない業務委託先のシステムなど、EDRエージェントを導入できない「アンマネージド端末」は増加の一途をたどっています。

これらの端末はセキュリティ対策の”死角”となりやすく、攻撃者にとって格好の侵入経路となり得ます。端末ログが取得できないため、万が一インシデントが発生しても、何が起きたのかを追跡するデジタルフォレンジック調査も困難を極めます。

こうしたEDRだけでは守りきれない領域をカバーするために、ネットワーク全体の通信を監視するNDRの重要性が高まっているのです。NDRは、ネットワークトラフィックという客観的な事実(Telemetry)を収集・分析し、個々の端末の挙動ではなく、ネットワーク全体の「振る舞い」から脅威を検知します。これにより、ログ取得が難しい環境でも攻撃の兆候を早期に捉え、迅速なインシデントレスポンスへ繋げることが可能になります。

NDRがどのようにサイバー攻撃を検知するのか、その核心となる技術的な仕組みを理解することが重要です。NDRは、単に不審な通信をブロックする従来のIDS/IPSとは異なり、攻撃者の一連の活動、すなわちTTP(戦術・技術・手順)を可視化することに主眼を置いています。

NDRの分析の源泉となるのが「ネットワークTelemetry」です。これは、ネットワーク上を流れる通信に関するあらゆる情報を指します。具体的には、以下のような多岐にわたるデータを収集します。

EDRが端末内部のプロセス起動やファイル操作といった「端末ログ」を収集するのに対し、NDRは通信の客観的な事実を収集します。このTelemetryは、端末側でログを改ざん・削除されても影響を受けないため、攻撃の確実な証拠となり得ます。

このTTPの概念を体系化したフレームワークが「MITRE ATT&CK®」です。NDRは、収集したネットワークTelemetryをこのフレームワークにマッピングすることで、観測された個々の通信が攻撃全体のどのフェーズに該当するのかを文脈付けて理解し、検知精度を高めています。

従来のセキュリティ製品の多くは、既知のマルウェアの特徴(ハッシュ値など)を記録したシグネチャに基づいて検知していました。しかし、この手法では未知のマルウェアや新たな攻撃手法には対応できません。

一方、NDRの多くは機械学習やAIを活用した「振る舞い検知(ビヘイビア検知)」技術を搭載しています。平時の正常な通信状態を学習し、そこから逸脱する「異常」な振る舞いを検知するアプローチです。例えば、「深夜に特定のサーバーから大量のデータが外部に送信されている」「普段通信しないはずのサーバー同士が通信を始めた」といった挙動を捉えます。

この振る舞い検知により、シグネチャに依存せず、未知の脅威や内部不正の兆候をも捉えることが可能になるのです。

では、具体的にNDRはどのような攻撃に対して有効なのでしょうか。攻撃活動をモデル化した「サイバーキルチェーン」の各段階に沿って、NDRが得意とするTTPを解説します。

攻撃の第一歩は、標的のネットワーク環境を把握する偵察活動です。NDRは、ネットワークの出入り口での不審な振る舞いを監視し、この初期段階の攻撃を捉えることができます。

一度内部侵入に成功した攻撃者は、より重要な情報資産を目指し、内部ネットワークを横方向に移動(ラテラルムーブメント)します。この内部での不審な動きは、NDRが最も得意とする検知領域です。

最終段階として、攻撃者は機密情報の窃取やシステムの破壊といった目的を実行します。

これらの検知能力は、EDRを導入できない環境でこそ真価を発揮します。BYOD端末がマルウェアに感染し社内ネットワークに接続されても、NDRはその端末がファイルサーバーへ不審なスキャンをかけたり、外部のC2サーバーと通信したりする振る舞いを捉え、被害拡大を防ぎます。これは、サプライチェーン攻撃でセキュリティレベルの低い委託先を経由して侵入されるシナリオでも同様に有効です。

NDRは強力ですが、万能ではありません。ネットワーク監視を起点とするがゆえの限界も存在します。これらの死角を理解し、他の対策と組み合わせることが重要です。

現代の通信のほとんどはTLS/SSLで暗号化されています。NDRは暗号化されたパケットの中身(ペイロード)を直接見られないため、通信内容にマルウェアが含まれていても検知は困難です。これがNDRの最大の課題です。

ただし、多くのNDR製品は通信のメタデータ(JA3/JA3Sフィンガープリント、通信先、通信量、頻度など)を分析し、暗号化通信に隠された脅威を推測する技術を持っています。それでも検知精度には限界があり、暗号化通信の可視化は今後の大きなテーマです。

NDRはネットワークを流れる通信を監視するため、ネットワーク通信を一切伴わない攻撃は検知できません。

これらの攻撃は、まさにEDRが得意とする領域であり、NDRとEDRの相補的な関係性がここからも分かります。

攻撃者のTTPとは異なる、人為的なミスによる情報漏洩もNDRでは検知が難しい場合があります。例えば、開発者が誤って公開設定のクラウドストレージに機密情報をアップロードするケースです。ただし、内部不正者が意図的に大量データを持ち出す際の異常なアップロード通信は検知できる可能性があります。

NDRとEDRにはそれぞれ得意・不得意な領域があります。NDRはネットワーク全体を俯瞰して「横の動き」を、EDRは端末内部を深く見て「縦の動き」を捉えます。この2つを組み合わせることで、セキュリティの死角をなくし、より強固な防御体制を築けます。

| 項目 | NDR (Network Detection and Response) | EDR (Endpoint Detection and Response) |

|---|---|---|

| 監視対象 | ネットワークトラフィック全体 | エンドポイント(PC、サーバー) |

| 収集データ | パケット、フロー情報、プロトコルメタデータ | プロセス情報、ファイル操作、レジストリ変更ログ |

| 主な検知対象 | ラテラルムーブメント、C2通信、偵察活動 | マルウェア実行、不正プロセス、権限昇格 |

| 強み | EDR未導入端末もカバー、ログ改ざんに強い | 暗号化通信内の挙動把握、端末内攻撃の検知 |

理想的なセキュリティ運用(SOC)では、NDRが「怪しい通信」というアラートを上げ、それを受けてEDRで該当端末のログを深掘りし、「どのプロセスがその通信を引き起こしたのか」を特定する、という連携が可能です。

このNDRとEDRの連携をさらに推し進め、クラウドやメールなど他のセキュリティログも統合的に分析するソリューションがXDR(Extended Detection and Response)です。XDRは、異なるソースからのTelemetryを自動で相関分析し、個々のアラートを文脈のある一連のインシデントとして可視化します。

これにより、セキュリティ担当者は断片的な情報に惑わされず、攻撃の全体像を迅速に把握できます。脅威ハンティングやインシデントレスポンス(フォレンジック)のプロセスが大幅に効率化され、被害の軽減に大きく貢献します。

本記事では、NDRがどのような攻撃に有効で、どのような限界があるのかをTTPの概念を交えて解説しました。

NDRは、特にEDRの導入が困難なBYOD、IoT、委託先システムといった環境のセキュリティの隙間を埋める上で非常に強力なツールです。ネットワーク全体の通信を可視化し、振る舞いを分析することで、攻撃者の内部活動(ラテラルムーブメント)の兆候を早期に検知し、ランサムウェアなどの重大インシデントへの発展を防ぎます。

一方で、暗号化通信や端末内で完結する攻撃の検知には限界もあります。NDRは万能薬ではなく、EDRをはじめとする他のソリューションと組み合わせることで真価を発揮する、セキュリティ戦略の重要なピースと考えるべきです。

自社のIT環境のどこにセキュリティの”死角”が存在するのかを正確に把握し、NDRがその解決にどう貢献できるかを検討することが、これからのセキュリティ対策において不可欠です。

記載されている内容は2026年01月20日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

1分でわかるこの記事の要約 スレットハンティングの「ネタ切れ」は、IOC(侵害の痕跡)への過度な依存が主な原因である。 ...

1分でわかるこの記事の要約 サイバー攻撃発生時、安易なメモリダンプやディスクイメージ取得は、電子的証拠を破壊するリスクが...

1分でわかるこの記事の要約 SOARプレイブックは、セキュリティ運用におけるアラート疲れを解消し、インシデント対応を迅速...

1分でわかるこの記事の要約 DLP(Data Loss Prevention)は、企業データが外部へ不正に流出するのを防...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...