インシデント対応の是正措置(Remediation)とは?揉めない進め方と再発防止策を解説

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

更新日:2026年01月20日

1分でわかるこの記事の要約 スレットハンティングの「ネタ切れ」は、IOC(侵害の痕跡)への過度な依存が主な原因である。 IOCからIOB(振る舞いの痕跡)へ移行し、攻撃者の行動パターンに着目する「仮説ドリブン」な手法が効 […]

目次

スレットハンティングとは、セキュリティ製品による自動検知をすり抜けて組織内に潜伏している可能性のある未知の脅威を、プロアクティブ(能動的)に探し出す活動のことです。インシデントの発生を待つのではなく、攻撃者の存在を前提として、その痕跡を積極的に見つけ出し、被害を未然に防ぐ、あるいは最小化することを目的とします。

多くの組織でスレットハンティングが導入されていますが、その運用が形骸化し、「ネタ切れ」に陥るケースは少なくありません。その根本的な原因は、多くの場合「IOC(Indicators of Compromise)」に過度に依存した運用体制にあります。

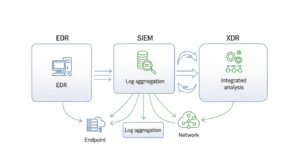

IOC、すなわち「侵害の痕跡」とは、IPアドレス、ドメイン名、ファイルのハッシュ値といった、過去にサイバー攻撃で観測された静的な指標です。脅威インテリジェンスから提供されるIOCリストを自社のSIEMやEDRに入力し、ログと照合するのが典型的な手法です。

この手法は既知の脅威の検出には有効ですが、本質的には「過去に起きたこと」を後追いで調査しているに過ぎません。これは攻撃者が残した「点」の情報を探すアプローチであり、非常に受動的なセキュリティ運用と言えます。攻撃者は常にIOCを変化させるため、このアプローチだけでは限界があります。

近年のサイバー攻撃は高度化・巧妙化しており、攻撃者は自身の活動を隠蔽するために、IOCを頻繁に変更します。

これらの攻撃は明確なIOCを残しにくいため、後追いのアプローチでは攻撃が深刻化するまで気づけないリスクが高まります。

IOCリストとのマッチング作業は、単純なルーチンワークになりがちです。毎日膨大なIOCをチェックしても、ほとんどが空振りに終わることも珍しくありません。このような状況が続くと、セキュリティアナリストはモチベーションの低下に繋がります。

結果として、スレットハンティングは「何かを見つけるための能動的な活動」ではなく、「IOCリストをチェックするだけのタスク」へと形骸化してしまうのです。これが、多くの現場で聞かれる「ネタ切れ」の正体です。

IOC依存の限界を克服し、スレットハンティングを次のレベルへ引き上げる鍵、それが「IOB(Indicators of Behavior)」、すなわち「振る舞いの痕跡」に着目したアプローチです。

IOBとは、攻撃者が目的を達成するために実行する一連の行動やそのパターンを指します。IOCが攻撃の「結果」として残る静的なアーティファクト(点)であるのに対し、IOBは攻撃の「プロセス」で観測される動的な振る舞い(線)です。

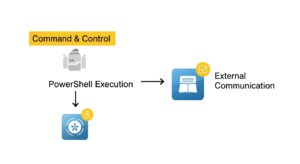

198.51.100.10198.51.100.10)に対し、暗号化された通信を定期的に開始したIOCが「What(何)」に焦点を当てるのに対し、IOBは「How(どのように)」に焦点を当てる点が決定的な違いです。

攻撃者は使用するツールやIPアドレス(IOC)を容易に変更できますが、その目的(情報窃取、ランサムウェア展開など)を達成するための一連の行動パターン(IOB)を大きく変えることは困難です。

攻撃の大きな流れ(侵入→権限昇格→横展開→情報窃取)は、使用するツールが変わっても本質的には同じです。この「振る舞い」に着目することで、未知のマルウェアやゼロデイ攻撃など、IOCベースでは検出困難だった脅威の兆候を捉えることが可能になります。

IOBを検出するためには、まず「攻撃者であれば、このような振る舞いをするのではないか?」という「仮説」を立てることが出発点となります。これが「仮説ドリブン・スレットハンティング」です。

例えば、「攻撃者は持続化のため、レジストリのRunキーに不正なプログラムを登録するだろう」という仮説を立てます。そして、その仮説を検証するためにEDR等のログを分析し、「予期せぬプロセスの登録」といった振る舞いの痕跡(IOB)を探します。この仮説検証のプロセスこそが、スレットハンティングを能動的で知的な活動へと変え、アナリストのスキルアップにも繋がるのです。

「仮説を立てろと言われても、何から手をつければいいのか分からない」という場合に強力な武器となるのが、サイバー攻撃の戦術や技術を体系的にまとめたフレームワーク「MITRE ATT&CK」です。

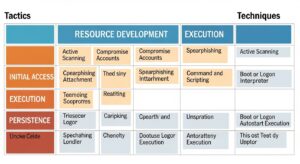

MITRE ATT&CKは、サイバー攻撃者が用いる戦術(Tactics)、技術(Techniques)、手順(Procedures)をまとめたナレッジベースです。偵察から初期アクセス、持続化、権限昇格、横展開、情報窃取に至るまで、攻撃のライフサイクルがマトリックス形式で整理されています。

このフレームワークは、攻撃者の行動を理解するための共通言語として機能し、スレットハンティングの仮説を立てる際の強力な羅針盤となります。

ATT&CKのマトリックスは膨大ですが、すべてを一度にハンティングする必要はありません。自組織の環境やビジネスリスクを考慮し、優先順位をつけることが重要です。

脅威インテリジェンスを活用し、自組織が標的となる可能性の高い攻撃手法を分析することで、ハンティングの仮説はより現実的になります。

MITRE社が提供する無料ツール「ATT&CK Navigator」を使えば、ATT&CKマトリックスを視覚的に操作できます。対策済みの技術を色分けしたり、特定の攻撃グループが使う技術をハイライトしたり、ハンティング対象に優先度を付けたりすることが可能です。

このツールを活用して、SOCチーム内で「今週はこのTTP(例: T1059.001 PowerShell)に関する仮説を立ててハンティングしよう」といった具体的な計画を立て、進捗を可視化できます。

ここからは、MITRE ATT&CKの主要な戦術に基づいたハンティングの「仮説テンプレート」を質問集形式でご紹介します。これらの質問を起点に、自社のEDRやSIEMのログをどう分析するか、具体的な調査クエリを組み立ててみましょう。

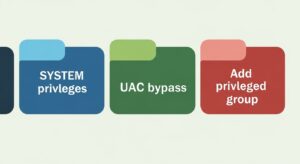

仮説:攻撃者がOSの脆弱性や設定不備を悪用し、一般ユーザーから管理者(SYSTEM/root)権限を取得しようとしているのではないか?

質問リスト:

notepad.exe)がSYSTEM権限で動作していないか?仮説:攻撃者が正規のリモート管理ツールやプロトコルを悪用し、他の端末へ認証情報を使いまわして侵入を試みているのではないか?

質問リスト:

仮説:攻撃者がOSの自動実行機能を悪用し、不正なプログラムやスクリプトを登録して潜伏を試みているのではないか?

質問リスト:

svchost.exeという名前だがパスが異なる)が登録・実行されていないか?

これらの仮説と質問リストを手にしたら、次に行うのは実際のデータ分析です。効果的なIOBハンティングには、適切なデータソースとその分析能力が不可欠です。

仮説を検証するには、エンドポイントやネットワークで何が起きているかを詳細に記録した「テレメトリーデータ」が必要です。

膨大なログから意味のあるIOBを見つけ出すには、データの関連性を分析する視点が重要です。

仮説ドリブンハンティングは、一度きりのイベントで終わらせず、セキュリティ運用のプロセスに組み込み、継続的に改善していくことが重要です。

どのような仮説に基づき、何を調査し、何が発見できたか(あるいは何も見つからなかったか)を必ず記録に残しましょう。「何も見つからなかった」という結果も、「その仮説の範囲では、我々の環境はクリーンであった」という重要な知見です。定期的なミーティングで結果を共有し、次の計画を議論することで、チーム全体のスキルが向上します。

ハンティングで新たな脅威のIOBを発見した場合、それをSIEMやEDRのカスタム検出ルールとして実装し、今後の自動検出に繋げましょう。これにより、ハンティング活動がセキュリティ運用全体のレベルアップに直接貢献します。また、インシデントの兆候を発見した場合は、速やかにインシデントレスポンスプロセスへエスカレーションする体制を整えておくことも不可欠です。

仮説ドリブンハンティングは、アナリストに攻撃者の視点を持つことを要求する、知的好奇心を刺激する活動です。組織として、アナリストがATT&CKを学んだり、新しい分析手法を試したりする時間を確保し、その挑戦を評価する文化を醸成することが、プロアクティブなセキュリティ体制を構築する上で最も重要です。

本記事では、スレットハンティングにおける「ネタ切れ」問題を解決するため、従来のIOC依存から、攻撃者の振る舞い(IOB)に着目した仮説ドリブンなアプローチへの移行を提案しました。

IOCベースのハンティングは受動的になりがちですが、仮説を立ててIOBを探すアプローチは、未知の脅威にも対抗しうるプロアクティブなセキュリティ運用を実現します。ご紹介した質問集は、明日からのハンティング活動で即使えるはずです。

まずは一つの仮説からでも構いません。自組織の環境に潜むサイバー攻撃の兆候を探すという、価値ある一歩を踏み出しましょう。

A1: 週次や月次など、定期的なサイクルでのレビューをお勧めします。新しい脅威インテリジェンス(特定の攻撃グループの活動活発化など)や、自社のシステム環境の変化(新しいクラウドサービスの導入など)に応じて、ハンティングの優先順位や新しい仮説を柔軟に追加・変更していくことが重要です。

A2: EDRやSIEMがあれば効率的ですが、なくても不可能ではありません。OS標準のログ(Windowsイベントログ、Sysmon、Linuxのauditdなど)を収集・分析することから始められます。PowerShellスクリプトなどでログを分析し、「スケジュールタスクの一覧に不審なものはないか?」といった手動の調査を行うことも、仮説ドリブンハンティングの第一歩です。

A3: 全てを一度に理解しようとせず、まずは自組織にとって最も影響の大きい攻撃戦術から始めるのが良いでしょう。例えば、「ランサムウェア対策」が最優先課題であれば、「Impact(影響)」カテゴリの「Data Encrypted for Impact (T1486)」や、「Initial Access(初期アクセス)」カテゴリの「Phishing (T1566)」に関連する技術から調査を始めるのが効果的です。ATT&CK Navigatorを使い、関心のある分野に絞って可視化することから始めてみてください。

記載されている内容は2026年01月20日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

1分でわかるこの記事の要約 NDRはEDRがカバーできないBYODやIoT、委託先環境のセキュリティ課題を解決します。 ...

1分でわかるこの記事の要約 サイバー攻撃発生時、安易なメモリダンプやディスクイメージ取得は、電子的証拠を破壊するリスクが...

1分でわかるこの記事の要約 SOARプレイブックは、セキュリティ運用におけるアラート疲れを解消し、インシデント対応を迅速...

1分でわかるこの記事の要約 DLP(Data Loss Prevention)は、企業データが外部へ不正に流出するのを防...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...