インシデント対応の是正措置(Remediation)とは?揉めない進め方と再発防止策を解説

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

更新日:2026年01月20日

1分でわかるこの記事の要約 サイバー攻撃発生時、安易なメモリダンプやディスクイメージ取得は、電子的証拠を破壊するリスクがあります。 フォレンジック調査の成功は、データ取得前の「初動対応」で決まり、適切な手順が不可欠です。 […]

目次

デジタルフォレンジックにおける証拠保全の目的は、インシデントに関する電子的証拠を、その「完全性」と「同一性」を維持したまま収集・分析し、法的な証拠能力を持たせることです。

初動対応を誤ると、これらの原則が根本から崩れてしまいます。 例えば、慌てて対象コンピュータを再起動すれば、メモリ上にしか存在しない貴重な揮発性情報(実行中のプロセスやネットワーク接続状況など)はすべて消え去ります。また、不用意にファイルを開いたりソフトウェアをインストールしたりすれば、タイムスタンプが更新され、元の証拠が上書きされてしまうのです。

このように汚染された電子データは、法廷での「法的証拠」としての能力を失いかねません。だからこそ、技術的な保全作業に着手する前に、証拠の価値を最大限に保つための冷静かつ的確な手順を踏むことが、インシデントレスポンスにおいて極めて重要なのです。

インシデント対応の第一歩は、状況を正確に把握し、客観的な事実を時系列で整理することから始まります。これを「タイムラインの作成」と呼びます。パニック状態では記憶が曖昧になりがちですが、この初期段階での記録が、後のフォレンジック調査の羅針盤となります。

まず、以下の5W1Hを基準に、判明している情報をすべて書き出しましょう。

5W1Hで記録すべき事項

ここで重要なのは、「事実」と「推測」を明確に区別して記録することです。例えば、「C&Cサーバーとの通信を検知した」は事実ですが、「標的型攻撃メールが原因だろう」は現時点では推測です。この区別が、調査の方向性を誤らせないために不可欠です。

作成したタイムラインは、その後のすべての対応作業の記録媒体となります。誰が、いつ、何のために、どのような作業を行ったかをすべて時刻とともに記録し続けます。 (例:「1月20日 11:30 ネットワークからの隔離を実施(担当:鈴木)」、「1月20日 12:00 法務部門へ第一報(担当:田中)」) この詳細な記録は、報告書作成時や法的手続きの際に、対応の正当性を証明する強力な証拠となります。

インシデントが発生したコンピュータの保全は非常に重要ですが、それだけでは攻撃の全体像を把握できません。多くの場合、攻撃者はネットワーク上の複数の機器を経由するため、対象端末だけでなく、関連するあらゆる機器の「ログ保全」が極めて重要になります。

保全すべきログの代表例

ログ保全における最大の注意点は「消失」です。多くのシステムでは、ログは一定期間で自動的に上書き(ローテーション)または削除されます。インシデントを検知したら、直ちに対象期間のログが消える前に、別の安全な場所にコピーして保全してください。

また、各機器の時刻設定がNTPサーバー等で同期されているかも確認しましょう。時刻のズレは、後の相関分析の大きな障害となります。

電子的証拠の価値を守る上で、最も基本的かつ重要なのが「証拠の上書き・改ざん防止」です。不用意な操作一つで、決定的な証拠が永遠に失われる可能性があります。

これらのNG行動を避けるため、「Containment(封じ込め)」を実践します。これは、被害の拡大を防ぎ、同時に証拠を保全するため、対象コンピュータをネットワークから隔離する行為です。

LANケーブルを抜く、無線LANを無効にするといった物理的な隔離が最も確実です。これにより、マルウェアの外部通信や内部感染拡大を防ぎます。

さらに、物理的なアクセスを制限し、権限のない人物が触れないようにすることも重要です。Disk Image取得時には、書き込みを物理的に防止する「ライトブロッカー」という専用機材を使用するのが理想的です。

インシデントレスポンスは、情報システム部門だけの仕事ではありません。技術対応と並行して、組織全体で連携し、適切な意思決定を行うため、指揮命令系統と役割分担を明確にする必要があります。

インシデント発生時に連携すべき主な関係者

重要なのは、迅速かつ正確な情報共有と、明確な役割分担です。誰が指揮を執り、誰が何について決定権を持つのかが曖昧だと、対応が後手に回り、混乱が拡大します。事前に緊急連絡網やインシデント対応体制図を作成し、訓練しておくことが鍵となります。

初動対応が完了したら、いよいよメモリダンプやディスクイメージの取得に移ります。しかし、ここでも焦りは禁物です。作業を開始する前に、最終的な計画と手順を確認し、文書化することが重要です。

「何を、なぜ、どのように」保全するのかを明確にしましょう。

保全作業前の最終確認事項

また、取得したデータの完全性を証明するため、取得元ディスクと取得後イメージファイルのハッシュ値(MD5, SHA256など)を計算・記録することは必須です。ハッシュ値が一致すれば、コピーが原本と同一であることが数学的に証明され、証拠能力が担保されます。

これらの計画と記録は、後の調査報告書や法廷提出資料の基礎となる重要なドキュメントです。

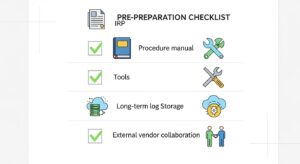

これまで述べた5つのステップの精度とスピードは、平時からの「事前準備」に大きく左右されます。

これらの事前準備が、インシデントという危機的状況を乗り越え、組織の損害を最小限に抑えるための礎となります。

デジタルフォレンジックにおける証拠保全は、単なるデータ取得作業ではありません。インシデントの全容を解明し、法的な証拠能力を確保するための一連の体系的なプロセスであり、その成否はデータ取得前の初動対応にかかっています。

これらのステップを確実に実行することが、信頼性の高い調査の第一歩です。そして、有事に冷静に対応するためには、平時からの計画、手順書の整備、訓練といった事前準備が何よりも重要です。もし自社での対応に不安がある場合は、躊躇なく外部の専門家の支援を求めることも賢明な判断と言えるでしょう。

記載されている内容は2026年01月20日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

1分でわかるこの記事の要約 NDRはEDRがカバーできないBYODやIoT、委託先環境のセキュリティ課題を解決します。 ...

1分でわかるこの記事の要約 スレットハンティングの「ネタ切れ」は、IOC(侵害の痕跡)への過度な依存が主な原因である。 ...

1分でわかるこの記事の要約 SOARプレイブックは、セキュリティ運用におけるアラート疲れを解消し、インシデント対応を迅速...

1分でわかるこの記事の要約 DLP(Data Loss Prevention)は、企業データが外部へ不正に流出するのを防...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...