インシデント対応の是正措置(Remediation)とは?揉めない進め方と再発防止策を解説

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

更新日:2026年01月20日

1分でわかるこの記事の要約 DLP(Data Loss Prevention)は、企業データが外部へ不正に流出するのを防ぐ「出口対策」です。 データは「保存中(Rest)」「通信中(Transit)」「利用中(Use)」 […]

目次

まず、DLPの基本的な概念と、なぜ今その重要性が高まっているのかを理解しましょう。

DLPとは、「Data Loss Prevention」または「Data Leak Prevention」の略称で、日本語では「データ損失防止」や「データ漏洩防止」と訳されます。その主な目的は、企業が保有する機密情報や個人情報といった重要データが、意図的か過失かを問わず、外部へ不正に送信・公開・持ち出されることを未然に防ぐことにあります。

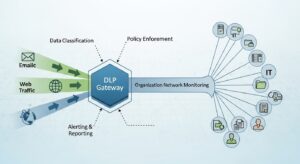

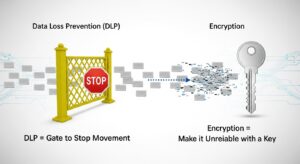

従来のセキュリティ対策、例えばファイアウォールが外部からの不正な侵入を防ぐ「入口対策」であるのに対し、DLPは正規の利用者によるデータの不正な持ち出しを防ぐ「出口対策」としての側面が強いのが特徴です。具体的には、「どのデータが重要か」を定義し、そのデータに対する「誰が」「どのような操作を」「どこに対して」行おうとしているのかをリアルタイムで監視し、事前に設定したポリシー(ルール)に違反する操作を自動的に検出・ブロックする仕組みを提供します。

近年、DLPの必要性が急速に高まっている背景には、いくつかの要因が挙げられます。

働き方の多様化: リモートワークの常態化により、社員は社内ネットワーク外の環境で業務を行うことが増えました。これにより、企業が管理しきれない端末やネットワークから機密情報へアクセスする機会が増加し、情報漏洩のリスク管理が複雑化しています。

クラウドサービスの利用拡大: ファイル共有や業務アプリケーションがクラウドへ移行したことで、データの保存場所が社内サーバーから外部のクラウド環境へと分散しました。便利な反面、設定ミスや不正な共有によって、意図せず機密情報が外部に公開されてしまうリスクが生まれています。

内部不正の脅威の深刻化: 情報漏洩の原因は、外部からのサイバー攻撃だけでなく、悪意を持った従業員や退職者による内部不正、あるいは従業員の不注意による誤送信といったヒューマンエラーも大きな割合を占めます。DLPは、このような内部からの脅威に対して非常に有効な対策となります。

法規制の厳格化: 個人情報保護法やGDPR(EU一般データ保護規則)といった国内外の法規制は年々厳格化しており、企業には高度なデータ保護体制の構築が求められています。コンプライアンス遵守とリスク管理の観点からも、DLPの導入は企業にとって重要な経営課題となっているのです。

DLPの仕組みを深く理解するためには、データがどのような状態にあるのかを分類して考えることが非常に有効です。データは大きく分けて以下の3つの状態に分類でき、DLPはそれぞれの状態に応じて異なるアプローチでデータを保護します。

「Data-at-Rest」とは、その名の通り「静止状態のデータ」、つまりサーバー、データベース、PCのハードディスク、USBメモリ、クラウドストレージなどにファイルとして保存・保管されているデータを指します。顧客情報や財務データ、開発中のソースコードなど、企業の資産の多くがこの状態で存在します。

この状態での主なリスクは、デバイスの紛失や盗難、あるいは内部関係者やマルウェアによる不正アクセスです。

DLPは、このような「保存データ」に対するリスクを防ぐために機能します。具体的には、社内のファイルサーバーや各PC内を定期的にスキャンし、どこにどのような機密情報が保存されているかを可視化します。その上で、許可されていない場所に機密情報が保存されている場合は管理者に警告したり、データの暗号化を強制したり、不正なアクセスをブロックしたりといった対策を実施します。

「Data-in-Transit」とは、「移動中のデータ」を指し、ネットワーク上を流れているデータのことです。具体的には、電子メールの送受信、Webサイトへのファイルアップロード、メッセンジャーでのファイル転送などがこれにあたります。データが組織の境界を越えて移動するこの状態は、情報漏洩のリスクが非常に高い瞬間です。

この状態での代表的なリスクは、メールの誤送信や、悪意のある従業員による機密情報の外部送信です。

DLPは、この「通信中データ」を保護するために、ネットワークの出入口(ゲートウェイ)で通信内容を監視します。メールの本文や添付ファイル、Webへのアップロード内容をリアルタイムで検査し、ポリシーに違反する通信を検知した場合、その送信を自動的にブロックしたり、上長の承認を必須にしたりといった制御を行います。

「Data-in-Use」とは、「利用中のデータ」を意味し、ユーザーがPC上でアプリケーションを使って開いたり、編集したりしている最中のデータを指します。これは、データが最もアクティブで、かつ脆弱な状態とも言えます。

この状態でのリスクは、ユーザーの様々な「操作」に起因します。例えば、機密情報が含まれる文書のコピー&ペースト、印刷、スクリーンショットなどが挙げられます。

DLPは、この「利用中データ」を保護するために、エンドポイント(PCなどの端末)上でのユーザー操作そのものを監視・制御します。PCに導入されたDLPエージェントが、クリップボードへのコピー、印刷、スクリーンショット、USBデバイスへの書き込みといった操作を常時監視し、ポリシーに違反する操作をブロックします。これにより、まさに「漏洩の起点」となる操作を直接的に防ぐことができるのです。

DLPソリューションは、監視対象や設置場所によっていくつかの種類に分類されます。ここでは代表的な3つの種類について、それぞれの特徴を解説します。

ネットワークDLPは、企業のネットワークの出入口(ゲートウェイ)に設置され、社内から社外へ出ていくすべての通信トラフィックを監視するタイプです。組織全体の通信を一元的に監視できるのが大きなメリットです。主にメール誤送信対策や、特定のWebサービスへの情報アップロード防止などを目的とする場合に有効です。

ただし、暗号化された通信の検査には特別な設定が必要なほか、社外に持ち出されたPCのオフライン操作は監視できません。

エンドポイントDLPは、PCやサーバーといった個々の端末に専用のエージェントソフトウェアを導入して、その端末上のデータの動きやユーザー操作を直接監視するタイプです。

ネットワーク接続の有無にかかわらず、USBメモリへのデータ書き込み、印刷、コピー&ペースト、スクリーンショットといった操作をきめ細かく制御できるのが最大のメリットで、内部不正対策に非常に強力です。一方で、全端末への導入・維持管理のコストや運用負荷が高くなる傾向があります。

クラウドDLPは、Microsoft 365やGoogle Workspace、SalesforceといったSaaSや、AWS、Azureなどのクラウドサービス上のデータを保護することに特化したDLPです。多くの場合、CASB(Cloud Access Security Broker)の一機能として提供されます。

クラウド上のファイル共有設定ミスを検出したり、許可されていないデバイスへのダウンロードをブロックしたりといった制御が可能です。クラウド利用が中心の現代企業にとって不可欠なセキュリティ対策と言えます。

DLPの導入は、企業に多くのメリットをもたらしますが、同時に考慮すべき課題も存在します。

DLP導入がもたらす4つのメリット

導入・運用コスト: 製品ライセンス費用や保守費用に加え、効果的に運用するための人的リソースも必要となります。

ポリシー設定の複雑さ: ルールが厳しすぎると業務の生産性を低下させ、逆に緩すぎればセキュリティホールが残ります。自社の実態に合った適切なポリシー設計と、継続的なチューニングが不可欠です。

誤検出(フォールスポジティブ)への対応: 正規の業務を不正と誤検知することがあります。アラートが頻発すると管理者の負担が増大するため、ポリシーを継続的に見直し、誤検出を減らしていく運用が求められます。

DLPは単体で完璧ではなく、他のセキュリティ対策と組み合わせることで、より強固な多層防御を実現します。

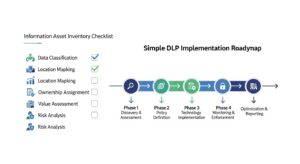

本記事では、DLPとは何か、その仕組みを「Data-at-Rest」「Data-in-Transit」「Data-in-Use」という3つのデータの状態に分けて解説しました。DLPは、複雑化する情報漏洩リスクに対応し、企業の貴重な情報資産を守るための極めて有効なセキュリティ対策です。

どのデータを、どの脅威から守りたいのかを明確にし、自社の課題に合った種類のDLP(ネットワーク、エンドポイント、クラウド)を選択・導入することが、企業の成長と信頼を守るための重要な鍵となります。

情報漏洩対策の第一歩として、まずは自社の情報資産を棚卸し、どこにどのようなリスクが潜んでいるかを評価することから始めてみてはいかがでしょうか。

A1: いいえ、DLPだけで100%の情報漏洩を防ぐことは困難です。例えば、PC画面をスマートフォンで撮影するといった物理的な手段は防ぎきれません。ファイアウォール、暗号化、アクセス管理、従業員へのセキュリティ教育などを組み合わせた「多層防御」のアプローチが不可欠です。

A2: 必要性は企業の規模ではなく、取り扱う情報の価値によって決まります。顧客の個人情報や独自の技術情報など、漏洩時に事業へ深刻な影響を与える情報を取り扱うのであれば、規模に関わらず導入を検討する価値は十分にあります。近年は、比較的手頃なクラウド型のDLPサービスも増えています。

A3: 多くのDLP製品には、個人情報などを検知する基本的なポリシーテンプレートが用意されているため、初期設定は可能です。しかし、自社の業務に即した効果的なポリシーを設計・運用するには、ある程度の専門知識が推奨されます。導入支援サービスを活用し、運用しながらノウハウを蓄積していくのが現実的です。

記載されている内容は2026年01月20日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 インシデント対応の是正措置(Remediation)は、技術と業務の二軸で整理し、混乱を防ぐ...

1分でわかるこの記事の要約 NDRはEDRがカバーできないBYODやIoT、委託先環境のセキュリティ課題を解決します。 ...

1分でわかるこの記事の要約 スレットハンティングの「ネタ切れ」は、IOC(侵害の痕跡)への過度な依存が主な原因である。 ...

1分でわかるこの記事の要約 サイバー攻撃発生時、安易なメモリダンプやディスクイメージ取得は、電子的証拠を破壊するリスクが...

1分でわかるこの記事の要約 SOARプレイブックは、セキュリティ運用におけるアラート疲れを解消し、インシデント対応を迅速...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...