【2026年版】SASE製品比較で失敗しないための評価観点チェックリスト|選び方のポイントを徹底解説

1分でわかるこの記事の要約 ✔SASEは、リモートワークやクラウドサービス利用が主流の現代において、ネットワークとセキュ...

更新日:2026年02月20日

1分でわかるこの記事の要約 設定ドリフトは、システム構成が意図せずあるべき姿から逸脱する現象で、セキュリティやコンプライアンス上の重大なリスクを伴います。 Microsoft IntuneのConfiguration P […]

目次

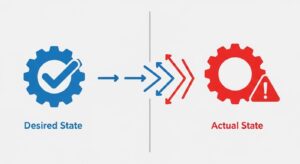

「いつの間にかサーバーの設定が変わっていた」「原因不明の障害が頻発する」といった経験はありませんか。これらの問題の背景には、多くの場合「設定ドリフト」が存在します。設定ドリフトとは、意図した構成(あるべき姿)と実際の環境の状態が乖離してしまう現象を指し、放置すれば深刻なセキュリティインシデントやコンプライアンス違反に繋がりかねません。特に、デバイス管理の要であるConfiguration Profileの運用において、このドリフトの検知と修正は喫緊の課題です。

この記事では、設定ドリフトの基礎知識から、具体的な検知・修正方法、さらにはプロアクティブに防止するための先進的な運用管理体制までを網羅的に解説します。

システム運用において、設定ドリフトという言葉を耳にする機会が増えています。これは単なる設定ミスとは異なり、より根深く、組織的な課題を示唆する現象です。まずは、設定ドリフトの基本的な意味と、なぜそれがビジネスにとって重大なリスクとなるのかを理解しましょう。

設定ドリフト(または構成ドリフト)とは、システムやインフラの構成が、本来あるべき姿から時間とともに徐々に逸脱していく状態を指します。

この「あるべき姿」とは、Infrastructure as Code (IaC) で定義されたコード、サーバー構築時の設計書、あるいはMicrosoft Intuneなどで配布されるConfiguration Profileやコンプライアンスポリシーによって定められた状態のことです。

例えば、「ポート80番のみを開放する」とコードで定義していたにもかかわらず、実際のサーバーでは別のポートが手動で開けられてしまっている状態が、典型的な設定ドリフトです。このように、管理された状態から意図せず「漂流(drift)」してしまうことから、この名で呼ばれています。この乖離は、最初は些細なものであっても、積み重なることでシステム全体の安定稼働やセキュリティを脅かす大きな問題へと発展します。

設定ドリフトは、特定の担当者のミスだけで発生するものではなく、運用管理のプロセスや文化に起因することが多いです。主な原因は以下の通りです。

設定ドリフトを軽視し放置すると、ビジネスに深刻な影響を及ぼす可能性があります。

設定ドリフトがもたらすリスク

リスク管理の観点からも、設定ドリフトへのプロアクティブな対策は不可欠です。

クラウド時代におけるデバイス管理の中核をなすのが、Configuration Profileです。PCやスマートフォンといったエンドポイントデバイスに対して、組織のポリシーを強制適用する重要な仕組みですが、ここでも設定ドリフトは発生し、組織全体のセキュリティガバナンスを揺るがしかねません。

Configuration Profile(構成プロファイル)は、主にAppleデバイス(macOS, iOS)やWindowsデバイスの管理に用いられる設定ファイルの集合体です。Microsoft IntuneのようなMDM (Mobile Device Management) / UEM (Unified Endpoint Management) ソリューションを通じて、多数のデバイスに一括で配布・適用されます。

プロファイルには、Wi-Fi/VPN設定、パスコードポリシーの強制、機能制限、証明書の配布など、組織が定める様々なポリシーが含まれます。これにより、管理者はデバイスを組織のセキュリティ基準やコンプライアンス要件に準拠させ、運用管理を効率化できます。いわば、エンドポイントデバイスにおける「あるべき姿」を定義する設計図そのものです。

理論上、Configuration Profileによってデバイス設定は標準化されるはずですが、現実には様々な要因でドリフトが発生します。

これらの逸脱は、一つ一つは小さくとも、組織全体で見れば大きなセキュリティホールとなり得ます。

Configuration Profileの逸脱を放置することは、企業のセキュリティ体制に深刻な穴を開ける行為です。

パスコードポリシーが無効化されれば、デバイスの紛失・盗難時の情報漏洩リスクが飛躍的に高まります。ディスク全体の暗号化(FileVaultやBitLocker)の逸脱も同様です。

企業ネットワークへのアクセスに必要な証明書プロファイルが削除されれば、社内リソースへの安全なアクセスが保証できず、内部不正やマルウェア感染拡大の温床になりかねません。

最終的に、これらの逸脱は組織全体のコンプライアンス・ガバナンス体制の崩壊を意味します。監査において、デバイスがポリシーに準拠していることを証明できなければ、企業の信頼性は大きく損なわれます。したがって、Configuration Profileの逸脱を継続的に監視し、速やかに検知・修正する運用ワークフローの確立が極めて重要です。

設定ドリフトのリスクを理解したところで、次はそれをいかにして検知し、可視化するかという実践的なフェーズです。現代のクラウド環境やIaCの世界には、ドリフトを効率的に見つけ出す強力なツールが存在します。

主要なクラウドプラットフォームは、設定ドリフトを検知するためのネイティブサービスを提供しています。

クラウドネイティブなドリフト検知ツール

エンドポイントデバイスのConfiguration Profileのドリフト検知には、「Microsoft Intune」のコンプライアンスポリシー機能が非常に有効です。

コンプライアンスポリシーは、「デバイスが準拠すべき状態は何か」を定義し、その状態を評価します。例えば、「OSは最新バージョンであること」「ディスクが暗号化されていること」といったルールを設定できます。

Intuneは定期的に各デバイスの状態を評価し、ポリシーに準拠していないデバイスを「非準拠」としてマークします。管理者はIntuneの管理コンソールから、非準拠デバイスの一覧や違反内容の詳細レポートを確認でき、問題を迅速に特定できます。さらに、非準拠デバイスに対してユーザーへの通知メールを自動送信したり、Azure ADの条件付きアクセスと連携して社内リソースへのアクセスをブロックしたりといった自動対応も可能です。

TerraformやAnsibleなどのIaCツールは、コードで定義した状態と実際の環境との差分を検出する機能そのものが、強力なドリフト検知メカニズムとなります。

設定ドリフトを検知したら、迅速かつ正確な修正が必要です。修正アプローチには手動と自動があり、状況に応じて最適な方法を選択します。

ドリフト修正において、手動か自動かは、原因の明確さ、緊急度、影響範囲を考慮して判断します。

IaCツールを活用した自動修復は、設定ドリフト対策の要です。

Microsoft Intuneで管理下のデバイスが非準拠になった場合、いくつかの自動化アクションを設定できます。

Intuneでのポリシー逸脱への対処法

これらの対処法を組み合わせ、ログ管理を徹底することで、ポリシー逸脱への迅速な対応と原因究明が可能になります。

ドリフトの検知・修正も重要ですが、最も理想的なのは、そもそもドリフトを発生させないプロアクティブな運用管理体制を構築することです。そのためには、ツールの導入だけでなく、プロセスや文化の変革が不可欠です。

設定ドリフトを防ぐ最も基本的な原則は、IaC (Infrastructure as Code) の徹底です。インフラに関するあらゆる設定をコード(TerraformのHCLなど)で記述し、Gitでバージョン管理します。そして、インフラへのいかなる変更も、必ずこのコードの修正を通じて行うというルールを組織全体で遵守します。緊急時であっても手動変更は原則禁止し、コード修正→CI/CDパイプライン経由での適用を徹底します。これにより、ドリフトの発生源を断つことができます。

IaCをさらに発展させた考え方がGitOpsです。GitOpsでは、Gitリポジトリをシステムのあるべき姿を定義する「信頼できる唯一の情報源(Single Source of Truth)」として扱います。

変更プロセスは、開発者がプルリクエストを作成するのと同様に進められます。インフラの変更コードがレビュー・承認され、メインブランチにマージされると、Argo CDやFluxといったGitOpsツールが自動的に本番環境へ変更を適用します。このワークフローにより、誰が・いつ・何を・なぜ変更したのかがすべてGitのコミットログとして記録され、監査証跡が明確になります。手動変更の余地がなくなり、ガバナンスとセキュリティが大幅に向上します。

IaCやGitOpsを徹底しても、意図しない設定変更のリスクはゼロではありません。そのため、定期的な監査とレポーティングのプロセス自動化が重要です。AWS ConfigやAzure Policy、あるいはCSPM (Cloud Security Posture Management) ツールを活用し、自社のポリシーに準拠しているかを継続的にスキャンします。スキャン結果はダッシュボードで可視化し、違反が検出された場合は即座にアラートが飛ぶように設定し、定期的なコンプライアンスレポートを自動生成・配信する仕組みを構築します。

最終的に、設定ドリフトを防ぐ上で最も重要なのは、ツールやプロセスだけでなく、それを使う人間の意識と文化です。なぜ手動変更が危険なのか、なぜIaCやGitOpsのプロセスに従う必要があるのかを、チームメンバー全員が理解し、共感することが不可欠です。これは、開発(Dev)と運用(Ops)が協力し合うDevOps文化の醸成そのものです。インフラの変更に対する責任をチーム全体で共有する文化を育むことが、プロアクティブなリスク管理の鍵となります。

設定ドリフトは、現代の複雑なIT環境において避けては通れない課題です。この「構成の逸脱」は、セキュリティ脆弱性、コンプライアンス違反、システム障害といった深刻なビジネスリスクの直接的な原因となります。

しかし、設定ドリフトは制御不能な問題ではありません。本記事で解説したように、以下の3つのステップを踏むことで、そのリスクを大幅に低減できます。

これらの技術的対策と並行し、チーム全体でドリフトのリスクを理解し、DevOps文化を醸成していくことが、持続可能な運用管理の鍵となります。

A1: 基本的に「設定ドリフト」と「構成ドリフト」は同じ意味で使われることがほとんどです。どちらも、定義された「あるべき構成」と実際の「現在の構成」との間に意図しない乖離が生じている状態を指します。一般的には同義語として理解して問題ありません。

A2: はい、規模に関わらず導入を検討する価値は十分にあります。小規模でも手動運用は属人化しやすく、ヒューマンエラーのリスクは常に存在します。IaCを導入すればインフラ構成がコードとして可視化され、誰でも同じ環境を再現できます。これは将来のスケールアウトや担当者の引き継ぎを容易にし、統制の取れた変更管理プロセスを早期に文化として根付かせることができます。

A3: はい、あります。オープンソースソフトウェア(OSS)やクラウドサービスの無料利用枠を活用することで、コストを抑えてドリフト検知を始められます。

まずはこれらのツールからスモールスタートしてみることをお勧めします。

記載されている内容は2026年02月20日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 ✔SASEは、リモートワークやクラウドサービス利用が主流の現代において、ネットワークとセキュ...

1分でわかるこの記事の要約 端末管理の監査対応は、手作業では膨大な工数と人的ミスを招きやすい課題があります。 本記事は、...

1分でわかるこの記事の要約 CMDBを活用し、端末の「所有者・利用者・管理者」を明確に分離することで、IT資産管理におけ...

1分でわかるこの記事の要約 煩雑な端末リプレイス業務は情シスにとって負担が大きく、属人化やセキュリティリスクの原因となり...

1分でわかるこの記事の要約 役員端末の「例外扱い」は深刻なセキュリティリスクを引き起こす要因となっています。 UEM(統...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...