【2026年版】SASE製品比較で失敗しないための評価観点チェックリスト|選び方のポイントを徹底解説

1分でわかるこの記事の要約 ✔SASEは、リモートワークやクラウドサービス利用が主流の現代において、ネットワークとセキュ...

更新日:2026年02月20日

1分でわかるこの記事の要約 CMDBを活用し、端末の「所有者・利用者・管理者」を明確に分離することで、IT資産管理における責任者問題を解決します。 テレワーク普及や従来の台帳管理の限界が招く責任の曖昧さは、情報漏洩やイン […]

目次

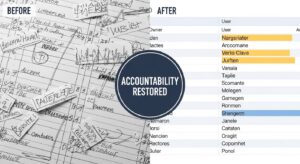

端末の責任者が曖昧な状態は、セキュリティリスクの温床となり、非効率な運用管理の原因にもなります。

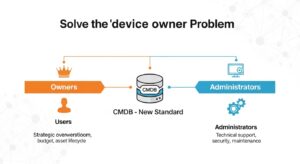

本記事では、この根深い「端末の責任者」問題を、CMDB(構成管理データベース)を活用して「所有者」「利用者」「管理者」を明確に分離することで解決するアプローチを、具体的な方法とともに徹底解説します。

IT資産管理において、PCやスマートフォンといった端末の責任者を明確に保つことは、セキュリティガバナンスの根幹です。しかし、多くの企業で責任の所在が曖昧になりがちです。その背景には、現代のビジネス環境特有の3つの原因が存在します。

テレワークの普及により、会社支給PC、個人スマホ(BYOD)、タブレットなど、管理対象となるデバイスの種類と数が爆発的に増加しました。物理的に目の届かない場所で利用される端末が増え、誰が・どこで・どの端末を使っているのかを正確に把握することが格段に難しくなり、責任の所在が不明確になっています。

従業員の異動や退職は、端末管理の情報を分断させる大きな要因です。引き継ぎが不十分な場合、「誰が使っていた端末か」「どんなソフトが入っているか」といった情報が失われがちです。特に、退職者の端末が適切な手続きを経ずに別の従業員に貸与されると、情報漏洩や不正利用のリスクが格段に高まります。

Excelなど手動の台帳管理は、もはや限界です。手作業での更新はミスや漏れが発生しやすく、情報の正確性や最新性を担保できません。棚卸しも膨大な工数がかかる割に、その時点での情報しか得られません。変化の速いIT環境では、静的な台帳管理では動的な資産状況を追跡できず、責任者情報も形骸化してしまいます。

責任の不明確さが招く重大なセキュリティリスク

端末の責任者問題を根本から解決するには、「責任者」という一つの項目ではなく、その役割を「所有者」「利用者」「管理者」の3つに明確に分離し、それぞれを定義して管理するアプローチが極めて有効です。

「所有者」「利用者」「管理者」を分離する最大のメリットは、役割と責任の所在が明確になることです。インシデント発生時、「誰に報告し、誰が判断し、誰が対処するのか」が瞬時に判断できます。例えば利用者が端末を紛失した場合、管理者はリモートロックを実施し、所有者は代替機の予算を判断する、といったスムーズな連携が可能になります。

「所有者・利用者・管理者」の分離管理を、組織全体で効率的に実践するための強力な基盤となるのが、CMDB(Configuration Management Database:構成管理データベース)です。

CMDBは、IT資産やサービスを構成する要素(CI)と、それらの関係性を一元的に管理するデータベースです。PCやサーバーだけでなく、ソフトウェア、ネットワーク機器、クラウド資産まで網羅的に管理します。

従来の資産台帳との決定的な違いは、CI間の「関係性」を可視化できる点です。「Aさんが使うPC」という情報だけでなく、「そのPCにどのソフトが入り、どのネットワークに接続し、どの業務に影響するか」まで紐付けて管理できます。

CMDBでは、「端末」という一つのCI(構成アイテム)に対し、「所有者」「利用者」「管理者」の情報をそれぞれ関連付けて登録できます。

このように紐付けることで、端末を中心とした責任の所在が一目瞭然となります。異動や担当者変更の際も、関連情報を更新するだけで常に最新の状態を維持できます。

CMDBは、組織が保有する全IT資産の正確な目録、すなわちAsset Inventory(資産インベントリ)として機能します。エージェント等で各端末から情報を自動収集し、手作業の棚卸しをなくし、常にリアルタイムな資産情報を維持します。この正確なインベントリ情報が、あらゆるITマネジメント活動の土台となります。

CMDBを導入し、端末の責任体制を明確化することは、組織に多岐にわたるメリットをもたらします。

全ての端末が正確に把握され、責任者が明確になることで「野良PC」を一掃できます。脆弱性が見つかった際も、対象端末と利用者を即座に特定し、迅速な対策が可能です。ある製造業の事例では、CMDBと脆弱性管理ツールを連携させ、パッチ適用完了率が30%以上向上し、インシデント発生件数を大幅に削減しました。

CMDBはハードウェア資産管理(HAM)とソフトウェア資産管理(SAM)を統合し、ライセンスの過不足を可視化。不正利用を防止し、監査対応を効率化します。金融機関の事例では、監査対応にかかる工数がCMDB導入前と比較して約70%削減されたという報告もあります。

未使用PCや過剰なソフトウェアライセンスを特定し、再割り当てや契約見直しを行うことで、ITコストの最適化を図れます。また、正確なデータに基づき、費用対効果の高い調達計画を策定可能になります。

CMDB導入成功のポイント

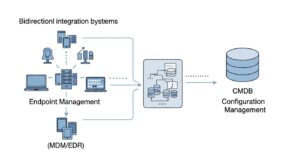

CMDBをさらに強力にするのが、Endpoint Managementツールとの連携です。これにより、IT資産管理の自動化とセキュリティ対策の高度化が実現します。

Endpoint Managementとは、PCやスマホといったエンドポイントを統合管理する手法です。パッチ管理、ソフト配布、リモートでのデータ消去などを効率化し、セキュリティの最前線であるエンドポイントを保護します。

Microsoft Intuneに代表されるMDM/EMMツールとCMDBを連携させると、ツールが自動収集した詳細なデバイス情報(OSバージョン、アプリ、セキュリティ設定等)がCMDBにリアルタイムで反映されます。これにより、CMDBの情報鮮度が飛躍的に向上し、ITILに準拠した効率的な運用体制の構築に繋がります。

連携により、SAMやHAMのプロセスも大幅に自動化されます。新しいPCがネットワークに接続されると、ハードウェア情報が自動でCMDBに登録され、インストール済みのソフトウェアもインベントリされます。これにより、手作業から解放され、情報システム部門はより戦略的な業務に集中できます。SCCMのような従来の管理ツールからのデータ連携も有効です。

CMDBの導入は計画的なアプローチが不可欠です。成功に導くためのステップと、ツール選定のポイントを解説します。

目的の明確化と現状把握(棚卸し) 「何を解決したいのか」(セキュリティ強化、コスト削減等)という目的を明確にします。次に、現状のIT資産を棚卸しし、管理の課題とスコープを定義します。

運用・管理体制の構築 誰が情報を更新するのか、どう正確性を担保するのか、といったルールを定めます。「所有者・利用者・管理者」が主体的に関わる仕組み作りが、CMDBを形骸化させない鍵です。

ツールの選定 以下のポイントを確認しましょう。

スモールスタートでの導入 最初から全資産を対象にせず、PCやサーバーなど管理が急務な範囲に絞ってスモールスタートし、成功体験を積み重ねながら対象を拡大していくアプローチが推奨されます。

本記事では、多くの企業が抱える「端末の責任者」問題に対し、CMDBを活用して「所有者・利用者・管理者」を分離管理するという解決策を提示しました。

このアプローチにより、責任の所在が明確になり、セキュリティガバナンスとコンプライアンスが強化されます。さらに、Endpoint Managementツールとの連携は、情報システム部門の業務効率化とコスト削減に大きく貢献します。

「誰のPCかわからない」という状態は、もはや許されない時代です。 まずは自社のIT資産管理の現状を見つめ直し、CMDBを基盤とした新しい管理体制を構築し、安全で効率的なIT環境を実現するための一歩を踏み出しましょう。

Q1: CMDBとIT資産管理台帳(Excel)の最大の違いは何ですか?

A1: 最大の違いは、資産間の「関係性」を管理できる点です。Excelが単なる資産リストであるのに対し、CMDBは「このPCは、どの利用者が使い、どのサーバーにアクセスし、どの業務に影響を与えるか」といった繋がりを可視化できます。これにより、障害時の影響範囲の特定など、より高度なリスク管理が可能になります。

Q2: 中小企業でもCMDBを導入するメリットはありますか?

A2: はい、大いにあります。企業規模に関わらず、端末管理の複雑化やセキュリティリスクは共通の課題です。近年は、低コストで導入できるクラウド型のCMDBツールも増えています。スモールスタートで始めることで、限られたリソースでもセキュリティ強化や業務効率化といった大きなメリットを享受できます。

Q3: CMDBの導入にかかるコストや期間はどれくらいですか?

A3: コストや期間は、ツールの種類、管理対象の資産規模、連携システムの数などによって大きく異なります。クラウド型なら初期費用を抑えられますが月額費用が発生します。期間については、スコープを絞ってスモールスタートすれば、数ヶ月程度で初期導入を完了することも可能です。まずは複数のベンダーから情報収集し、自社の要件に合った提案を比較検討することをお勧めします。

記載されている内容は2026年02月20日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 ✔SASEは、リモートワークやクラウドサービス利用が主流の現代において、ネットワークとセキュ...

1分でわかるこの記事の要約 端末管理の監査対応は、手作業では膨大な工数と人的ミスを招きやすい課題があります。 本記事は、...

1分でわかるこの記事の要約 煩雑な端末リプレイス業務は情シスにとって負担が大きく、属人化やセキュリティリスクの原因となり...

1分でわかるこの記事の要約 役員端末の「例外扱い」は深刻なセキュリティリスクを引き起こす要因となっています。 UEM(統...

1分でわかるこの記事の要約 MDM/UEM導入の成功にはPoC(概念実証)が不可欠であり、製品のカタログスペックだけでは...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...