【2026年版】SASE製品比較で失敗しないための評価観点チェックリスト|選び方のポイントを徹底解説

1分でわかるこの記事の要約 ✔SASEは、リモートワークやクラウドサービス利用が主流の現代において、ネットワークとセキュ...

更新日:2026年02月20日

1分でわかるこの記事の要約 端末管理の監査対応は、手作業では膨大な工数と人的ミスを招きやすい課題があります。 本記事は、コンプライアンス証跡を自動で収集・管理し、監査を効率化する仕組みを解説します。 IT資産管理ツールや […]

目次

近年、企業のIT環境は複雑化し、サイバー攻撃の手口も巧妙化しています。このような状況下で、企業活動の健全性と信頼性を担保するために、端末管理における監査とコンプライアンス証跡の重要性がますます高まっています。

企業が保有するPC、スマートフォン、サーバーといったIT資産(エンドポイント)は、重要な情報資産への入り口です。これらの端末管理が適切に行われていないと、情報漏洩や不正アクセス、マルウェア感染といったセキュリティインシデントに直結します。

情報セキュリティ監査では、定められたセキュリティポリシーが各端末に正しく適用され、運用されているかを客観的な証拠(証跡)をもって証明することが求められます。これは、企業のガバナンスを強化し、健全なIT統制(ITGC)を維持するための根幹と言えるでしょう。

個人情報保護法や各種業界ガイドラインなど、企業が遵守すべき法令・規制は数多く存在します。これらの規制対応では、企業が適切なセキュリティ対策を講じていることを証明する責任があります。

万が一インシデントが発生した際、コンプライアンス証跡を適切に管理・提出できなければ、法令違反とみなされ、厳しい罰則や信用の失墜につながる可能性があります。監査証跡は、企業の法令遵守体制を示す重要な証拠となるのです。

監査には、自社のルールが守られているかを確認する「内部監査」と、ISO 27001(ISMS)認証の取得・維持や会計監査の一環として行われる「外部監査」があります。どちらの監査においても、端末管理の状況を説明するための客観的な記録は不可欠です。

例えば、「全従業員のPCにアンチウイルスソフトが導入され、最新の状態に保たれていること」を証明するには、各PCのインベントリ情報やアップデート履歴といった具体的なデータが必要になります。これらの証拠を迅速かつ正確に提示できる体制は、監査を円滑に進める上で極めて重要です。

では、具体的に「コンプライアンス証跡」として、どのような記録や情報が求められるのでしょうか。監査の種類や目的によって詳細は異なりますが、一般的に以下の項目が重要視されます。

これらの記録は、デバイス管理やPC管理、スマートフォン管理といった広範な領域にわたります。これら膨大な情報を手作業で収集・整理し、レポートとしてまとめる作業が、監査対応における大きな負担となっているのです。

多くの企業が、端末管理の監査対応において共通の課題を抱えています。その根源には、Excelなどを使った「手動管理」の限界があります。

監査のたびに、各部署のPCを一台ずつ確認したり、担当者にヒアリングしたりして情報を集めるのは、非常に手間のかかる作業です。特に従業員数やデバイス数が多い企業では、情報システム部門の担当者に過大な負荷が集中し、本来注力すべきコア業務が圧迫されるという問題が生じます。レポート作成にも時間がかかり、監査直前は残業が常態化することも少なくありません。

手作業での情報収集には、どうしても入力ミスや確認漏れといったヒューマンエラーがつきものです。また、従業員による無断でのソフトウェアインストールや、退職者が利用していたPCの管理漏れなど、資産台帳と実態が乖離してしまうケースも頻発します。このような不正確な情報では、監査において十分な証拠として認められず、指摘事項につながるリスクが高まります。

監査官から想定外の質問や追加の証拠提出を求められた際に、手動管理では迅速な対応が困難です。必要な情報を探し出すのに時間がかかったり、そもそも記録が残っていなかったりする場合があります。また、担当者が手作業で作成したレポートは、客観性に欠けると判断される可能性もあります。システムから自動的に出力された、改ざんされていないログこそが、信頼性の高い監査証跡となるのです。

これらの課題を解決し、運用管理を効率化するためには、手動の運用から脱却し、仕組みで監査に対応する「自動化」のアプローチが不可欠です。

監査に強い体制を構築するためには、場当たり的な対応ではなく、コンプライアンス証跡が「自動で記録・収集・整理される」仕組みを設計することが重要です。ここでは、そのための具体的な4つのステップを解説します。

まず最初に、自社が何を遵守すべきか、その評価基準となるポリシーを明確に定義します。これが全ての土台となります。ISO 27001やNISTのフレームワークなどを参考に、自社の事業内容やリスクに合わせて、情報セキュリティポリシーを策定・見直ししましょう。

例えば、「PCのOSは常に最新バージョンから1世代前までを維持する」「業務に不要なソフトウェアのインストールは禁止する」「パスワードは12文字以上で、90日ごとに変更する」といった具体的なルールを定めます。このポリシーが、自動化システムが何を監視し、何を証跡として記録すべきかの基準となります。

次に、ポリシーを適用する対象となるIT資産を正確に把握します。IT資産管理ツールを導入し、ネットワークに接続されたPCやサーバー、スマートフォンなどのデバイス情報を自動的に収集して、一元的な資産台帳(Asset Inventory)を構築します。

さらに進んだアプローチとして、CMDB(構成管理データベース)の活用が挙げられます。CMDBは、ハードウェアやソフトウェアといったIT資産情報に加え、それらの関連性(例:このサーバー上でどのアプリケーションが稼働しているか)、利用者情報、契約情報などを統合的に管理するデータベースです。CMDBを運用し、資産台帳と連携させることで、IT環境全体が可視化され、監査時に「このPCは誰が使っていて、どのシステムにアクセス権があるのか」といった複雑な問いにも即座に回答できるようになります。

ポリシーと資産情報が整備されたら、次はそれらの状態を継続的に監視し、ログを自動収集する仕組みを構築します。これには、MDM(モバイルデバイス管理)やEDR(Endpoint Detection and Response)といったエンドポイント管理ツールが有効です。

これらのツールは、各デバイスのセキュリティ設定がポリシーに準拠しているかを自動でチェックし、違反があれば管理者に通知します。また、PCの操作ログやイベントログを自動で収集し、中央のサーバーに集約します。これにより、「PCのログを監査のために自動収集する」体制が実現します。さらに、SIEM(Security Information and Event Management)を導入すれば、複数の機器から収集した膨大なログを横断的に分析し、インシデントの予兆を検知することも可能になります。このログ管理の自動化こそが、証跡管理の中核です。

最後のステップは、収集・蓄積したデータを、監査官が求める形式のレポートとして自動で出力する仕組みです。多くのIT資産管理ツールやログ管理ツールには、定型的なレポートを自動生成する機能が備わっています。

例えば、「全PCのアンチウイルスソフト導入率とパターンファイルのバージョン一覧」「過去3ヶ月間に管理者権限が使用された操作の全ログ」といったレポートを、ボタン一つで、あるいは定期的に自動で作成できるよう設定します。これにより、監査ログの提出方法に悩む必要がなくなり、監査官からの急な要求にも迅速に対応できます。このシステム連携によって、監査証跡の収集から提出までの一連のプロセスが効率化・自動化され、担当者の負担は劇的に軽減されるのです。

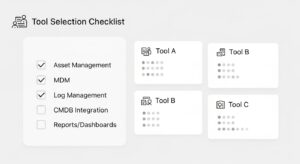

これまで解説した仕組みを実現するためには、適切なツールの選定が鍵となります。ここでは、コンプライアンス証跡管理ツールを選定する際のポイントを解説します。

まず、自社が管理すべきデバイス(PC、スマートフォン、サーバーなど)の種類やOSに対応しているかを確認します。ハードウェア・ソフトウェアのインベントリ収集、セキュリティパッチの適用状況、USBデバイスの制御といった基本的なIT資産管理機能に加えて、詳細な操作ログを取得できる機能が重要です。どのようなログが取得できるか、保存期間をどの程度設定できるかは、ツールによって異なるため、自社のポリシーや規制対応の要件を満たせるかを確認しましょう。

スマートフォンやタブレットの業務利用が進んでいる企業では、MDM機能は必須です。遠隔での端末ロックやデータ消去(リモートワイプ)、アプリケーションの配布・制限、セキュリティポリシーの一括適用など、モバイルデバイス特有のリスク管理に対応できるかを確認します。MDMの監査機能は、PC管理とは別の観点で重要です。

将来的にITサービスマネジメント全体の高度化を目指すのであれば、他のシステムとの連携性、特にCMDBとの連携は重要な評価基準です。IT資産管理ツールで収集したインベントリ情報を自動でCMDBに反映できる仕組みがあれば、IT環境全体の可視化と正確な情報維持が容易になります。この連携により、インシデント対応や変更管理プロセスにおいても、監査証跡を効率的に残すことが可能になります。

監査対応で求められるレポートを簡単かつ柔軟に作成できるかを確認しましょう。定型レポートだけでなく、条件を指定してカスタムレポートを作成できる機能や、セキュリティの状態を直感的に把握できるダッシュボード機能があると、日常の運用管理と監査準備の両方で役立ちます。監査官に提出することを想定し、出力されるレポートの形式(PDF, CSVなど)や見やすさもチェックポイントです。

端末管理における監査対応は、多くの企業にとって時間と労力を要する負担の大きい業務です。しかし、手動での場当たり的な対応を続けていては、効率化は望めず、セキュリティリスクやコンプライアンス違反のリスクを抱え続けることになります。

重要なのは、ポリシーを明確化し、IT資産管理ツールやMDM、CMDBなどを活用して、コンプライアンス証跡が「自動で残る」仕組みを設計・構築することです。この体制が整えば、監査はもはや「急いで準備して受ける」ものではなく、日々の健全な運用状況を「いつでも自信を持って見せる」ものへと変わります。

本記事で紹介した設計思想とステップを参考に、まずは自社の現状の課題を洗い出し、どこから自動化に着手できるかを検討してみてはいかがでしょうか。証跡管理の自動化は、単なる監査対応の効率化に留まらず、情報漏洩対策や脆弱性管理といったセキュリティ対策全体のレベルを引き上げ、企業の継続的な成長を支える強固なITガバナンス基盤の構築につながるのです。

A1: ログの保管期間は、関連する法令や業界のガイドライン、社内規定によって異なります。例えば、個人情報保護法では「保有する必要がなくなったときに遅滞なく消去」とされていますが、具体的な期間は定められていません。一般的には、PCIDSSなどのセキュリティ基準では最低1年、内部統制の観点からは3年~5年程度の保管が推奨されることが多いです。自社のコンプライアンス要件を確認し、適切な保管ポリシーを策定することが重要です。

A2: むしろ、リソースが限られている中小企業こそ、自動化の恩恵は大きいと言えます。担当者が少ない中で手動管理を続けると、担当者への業務集中が深刻化し、退職などによる業務の属人化リスクも高まります。クラウドベースで安価に導入できるIT資産管理ツールも増えています。まずはインベントリ情報の自動収集から始めるなど、スモールスタートで自動化を進めることをお勧めします。セキュリティ対策と業務効率化の両面で、投資対効果は十分に期待できます。

A3: CMDBの導入は必須ではありません。まずはIT資産管理ツールを導入し、正確な資産台帳を整備することが第一歩です。多くの企業では、IT資産管理ツールでインベントリ管理とログ管理を自動化するだけでも、監査対応は大幅に効率化されます。CMDBは、IT資産だけでなく、サービスや利用者、契約など、より広範なIT構成要素の関係性を管理し、ITサービスマネジメント全体を最適化するための、より高度な仕組みです。企業の成熟度に合わせて、将来的な導入を検討すると良いでしょう。

記載されている内容は2026年02月20日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 ✔SASEは、リモートワークやクラウドサービス利用が主流の現代において、ネットワークとセキュ...

1分でわかるこの記事の要約 CMDBを活用し、端末の「所有者・利用者・管理者」を明確に分離することで、IT資産管理におけ...

1分でわかるこの記事の要約 煩雑な端末リプレイス業務は情シスにとって負担が大きく、属人化やセキュリティリスクの原因となり...

1分でわかるこの記事の要約 役員端末の「例外扱い」は深刻なセキュリティリスクを引き起こす要因となっています。 UEM(統...

1分でわかるこの記事の要約 MDM/UEM導入の成功にはPoC(概念実証)が不可欠であり、製品のカタログスペックだけでは...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...