端末管理の監査対応を自動化する:コンプライアンス証跡を「自動で残す」設計入門

1分でわかるこの記事の要約 端末管理の監査対応は、手作業では膨大な工数と人的ミスを招きやすい課題があります。 本記事は、...

更新日:2026年02月20日

1分でわかるこの記事の要約 ✔SASEは、リモートワークやクラウドサービス利用が主流の現代において、ネットワークとセキュリティ機能をクラウドで統合する新しいフレームワークです。 ✔従来の境界型セキュリティの課題を解決し、 […]

目次

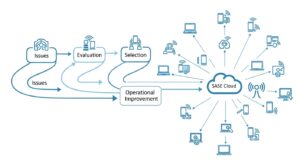

リモートワークやクラウドサービスの利用が当たり前になった現代、従来の境界型セキュリティでは増え続ける脅威に対応しきれないケースが増えています。その解決策として注目されているのが「SASE(サシー)」です。しかし、多くのベンダーから製品が提供されており、「どのSASE製品を、どのような観点で評価・比較すればよいのか分からない」と悩む担当者も多いのではないでしょうか。

本記事では、SASE導入を成功させるための具体的な評価観点と、SWG、TLSインスペクション、セキュアDNS、プロキシといった主要機能の比較ポイントを網羅したチェックリストを、専門家が分かりやすく解説します。

SASEの評価観点を理解する前に、まずはその基本概念と、なぜ今SASEがネットワークセキュリティの主流となりつつあるのかを正しく把握することが重要です。従来のセキュリティ対策との違いや、ゼロトラストとの関係性についても解説します。

SASEとは、米ガートナー社が2019年に提唱した、ネットワーク機能とネットワークセキュリティ機能をクラウド上で統合して提供する新しいフレームワークです。従来のようにデータセンターにセキュリティ機器を集約するのではなく、ユーザーやデバイスの場所を問わず、クラウド上のエッジで一貫したセキュリティポリシーを適用します。これにより、安全で快適なアクセス環境を実現します。

SASEの主要構成要素

これらの機能が単一のプラットフォームに統合されている点がSASEの大きな特徴です。

SASEが急速に普及している背景には、働き方とIT環境の大きな変化があります。クラウドサービス(SaaS)の利用拡大やリモートワークの定着により、ユーザーやデータは社内ネットワークの「境界」の内外に分散するようになりました。

従来のVPNやオンプレミスプロキシを中心とした境界型セキュリティでは、すべての通信を一度データセンターに集約する必要がありました。この方法は、社外からのアクセスが増えるほどVPN装置に負荷が集中し、通信遅延やパフォーマンス低下を引き起こします。また、拠点ごとにセキュリティ機器を設置・運用する必要があり、管理者の運用負荷増大やポリシー適用の不統一といった課題も深刻化していました。

SASEは、これらの課題を解決し、現代の分散型IT環境に最適化されたセキュリティを実現するために不可欠なソリューションなのです。

SASEを語る上で欠かせないのが「ゼロトラスト」という考え方です。ゼロトラストとは、「何も信頼せず、すべてのアクセスを検証する」というセキュリティの基本原則です。従来の境界型セキュリティが「社内は安全、社外は危険」と前提していたのに対し、ゼロトラストでは社内外を問わず、すべての通信を疑い、アクセスごとに認証・認可を行います。

SASEは、このゼロトラストの理念を実現するための具体的なアーキテクチャと言えます。ユーザーやデバイスの状況、アクセス先の情報などを基に、動的かつきめ細やかなアクセス制御を行うことで、仮にネットワーク内部に脅威が侵入したとしても、被害を最小限に食い止められます。SASEの導入は、ゼロトラストセキュリティへの移行を加速させる強力な一手となります。

SASEは多くの機能の集合体ですが、特にWebアクセスに関するセキュリティを担う中核機能として、SWG、TLSインスペクション、セキュアDNS、そして進化したプロキシの役割を理解することが、製品比較の第一歩となります。

SWG(Secure Web Gateway)は、ユーザーがWebサイトやクラウドサービスへアクセスする際の通信を仲介し、セキュリティチェックを行う機能です。主な役割は、マルウェア感染やフィッシング詐欺などの脅威からユーザーを保護することです。

具体的には、URLフィルタリング(危険なサイトへのアクセスブロック)、アンチウイルス(ダウンロードファイルの検査)、サンドボックス(不審なファイルを隔離環境で実行・分析)といった多層的な脅威対策を提供します。SASEに統合されたSWGは、従来のオンプレミスプロキシと比べ、場所を問わず全ユーザーに一貫したポリシーを適用できる点や、常に最新の脅威情報に更新される点が大きなメリットです。

現在、Web通信のほとんどはTLS/SSLによって暗号化されています。これは通信の盗聴や改ざんを防ぐ上で非常に重要ですが、攻撃者にとっては格好の隠れ蓑となります。マルウェアのダウンロードやC&Cサーバーとの通信も暗号化されることで、従来のセキュリティ製品では検知が困難になっているのです。

この課題を解決するのがTLSインスペクション(SSL復号)です。ユーザーとWebサーバー間の暗号化通信をSASE上で一時的に復号し、SWGなどのセキュリティ機能で内容を検査。脅威がないことを確認した上で再度暗号化して通信を継続します。これにより、暗号化通信に潜む脅威を可視化し、情報漏洩やマルウェア感染のリスクを大幅に低減できます。ただし、復号処理はパフォーマンスに影響を与えるため、SASE製品の処理能力や遅延対策は重要な評価観点です。

DNS(Domain Name System)は、「example.com」のようなドメイン名をIPアドレスに変換する、インターネットの住所録のような仕組みです。セキュアDNSは、この名前解決の段階でセキュリティチェックを行います。

ユーザーがマルウェア配布サイトやフィッシングサイトなど、危険なドメインへアクセスしようとした際に、DNSの名前解決をブロックし、そもそも危険なサイトに接続させません。これにより、脅威がエンドポイントに到達する前に未然に防ぐことが可能です。多くの攻撃はDNSクエリから始まるため、この段階での対策は非常に効果的です。SASEが提供するセキュアDNSは、脅威インテリジェンスと連携し、常に最新の危険なドメインリストに基づいて保護を提供します。

プロキシは、古くからWebアクセスの制御やキャッシュによるパフォーマンス向上のために利用されてきました。SASEにおけるプロキシ機能は、単なる中継サーバーではなく、SWGやCASB、ZTNAといった高度なセキュリティ機能と統合された、クラウドネイティブなコンポーネントとして進化しています。

従来のオンプレミスプロキシのような機器の運用負荷やパフォーマンスのボトルネックを心配する必要はありません。クラウド上でスケーラブルに提供され、ユーザー数の増減にも柔軟に対応できます。また、ユーザー、デバイス、場所、アプリといった多様なコンテキスト情報に基づいたポリシー適用が可能になり、ゼロトラストに基づいたアクセス制御の要として機能します。プロキシからSASEへの移行は、セキュリティ強化と運用負荷削減を両立する重要なステップです。

ここからは、実際にSASE製品を比較検討する際に必ず確認すべき評価観点をチェックリスト形式で解説します。セキュリティ、ネットワーク、運用管理、ベンダーサポートの4つのカテゴリに分けて、具体的な評価ポイントを見ていきましょう。

SASEの最も重要な役割は、巧妙化するサイバー攻撃から組織を守ることです。脅威対策やデータセキュリティ機能は、特に重点的に評価しましょう。

□ SWGの検知能力: 既知・未知のマルウェアやランサムウェアに対する検知率は高いか?フィッシングサイトやC&Cサーバーへの通信を正確にブロックできるか?

□ CASBの機能: 利用されているSaaSを正確に可視化(シャドーIT対策)できるか?特定のSaaSの利用(アップロード/ダウンロードなど)を制御できるか?

□ データ保護(DLP): 機密情報や個人情報を含むファイルの外部送信を検知・ブロックできるか?マイナンバーやクレジットカード番号などの特定パターンを定義できるか?

□ TLSインスペクションの範囲と性能: 全てのポート・プロトコルで適用できるか?パフォーマンスへの影響は許容範囲内か?金融機関など特定の通信を対象外に設定できるか?

□ エンドポイントセキュリティとの連携: EDRなどのエンドポイント製品と連携し、より高度な脅威検知や対応が可能か?

セキュリティ機能が強力でも、業務に支障が出るほどのパフォーマンス低下が発生しては意味がありません。快適なユーザー体験も重要な比較ポイントです。

□ SD-WAN機能の有無と品質: 拠点間通信の最適化や、特定クラウドサービスへのダイレクト接続など、高度なトラフィック制御が可能か?

□ PoP(Point of Presence)の数と配置: 自社の拠点やユーザーが多い地域に、データ処理を行うPoPが十分に配置されているか?グローバル環境に対応できるか?

□ 遅延(レイテンシ)の低減策: 独自の高速化技術や大手クラウドプロバイダーとのピアリングなど、遅延を最小化する工夫はあるか?

□ 既存環境との親和性: 既存のルーターやネットワーク機器との互換性、VPNとの併用は可能か?段階的な移行プランに対応できるか?

SASE導入の大きなメリットの一つが運用負荷の削減です。管理コンソールの使いやすさやポリシー設定の柔軟性は、日々の運用効率に直結します。

□ 統合管理コンソール: 全機能(SWG, CASB, ZTNA等)を単一画面で直感的に管理できるか?ダッシュボードの可視性は高いか?

□ ポリシー適用の柔軟性: ユーザーやグループ、デバイスの種類、場所、時間帯など、様々な条件を組み合わせてポリシーを設定できるか?

□ ログとレポート機能: インシデント発生時に原因を追跡できる十分なログが取得できるか?コンプライアンス要件を満たすレポートを簡単に出力できるか?

□ 運用負荷の削減効果: ポリシー更新や脅威情報のアップデートは自動化されているか?アラートのチューニングは容易か?

□ ライセンス体系とTCO: ユーザー単位、トラフィック量単位など、自社の利用形態に合ったライセンス体系か?初期費用とランニングコストを含めた総所有コスト(TCO)は妥当か?

SASEは導入して終わりではなく、長期的に利用するインフラです。ベンダーの信頼性や将来性も見極める必要があります。

□ サポート体制: 日本語による技術サポートを24時間365日受けられるか?導入支援やトレーニングメニューは充実しているか?

□ 導入実績: 国内およびグローバルでの導入実績は豊富か?自社と同じ業種や規模の企業での導入事例はあるか?

□ 製品の将来性: 製品開発ロードマップは明確か?新しい脅威や技術トレンドに迅速に対応できる開発力があるか?

□ 他ソリューションとの連携性: IDaaSやSIEMなど、他のセキュリティソリューションとの連携は容易か?

SASE市場には多くのベンダーが参入しており、それぞれに特徴があります。製品を比較する際は、ベンダーの出自や提供形態に着目すると、その強みが見えてきます。

SASEベンダーは、その成り立ちから大きく2つのタイプに分類できます。一つは、SD-WANなどネットワーク技術を強みとしてきたベンダーです。通信のパフォーマンスや安定性、高度なネットワーク制御に定評があります。もう一つは、ファイアウォールやSWGなどセキュリティ製品を主力としてきたベンダーです。脅威検知の精度や、きめ細やかなセキュリティポリシー設定に強みを持ちます。自社がネットワーク最適化とセキュリティ強化のどちらをより重視するかで、選ぶべきベンダーの方向性が変わります。

SASEの提供形態には、主要機能をすべて自社開発で提供する「単一ベンダー(シングルベンダー)」と、複数の優れた製品を連携させる「複数ベンダー(ベストオブブリード)」があります。単一ベンダーは機能間の連携がスムーズで統合管理しやすいメリットがあります。一方、複数ベンダーは各分野で最も評価の高い製品を組み合わせられる柔軟性が魅力です。自社の運用体制や既存システムとの連携性を考慮して選択しましょう。

SASEは、リモートワークやクラウド時代におけるネットワークセキュリティの課題を解決する強力なソリューションです。しかし、多機能であるがゆえに、製品選定は複雑になりがちです。

最適なSASE製品を選ぶためには、まず自社が抱える課題を明確にすることが最も重要です。「VPNのパフォーマンスを改善したい」「シャドーITを可視化・制御したい」「情報漏洩対策を強化したい」といった目的をはっきりさせましょう。その上で、本記事で紹介した評価観点チェックリストを活用し、各製品の機能を多角的に比較・検討してください。

特に、SWGによる脅威対策、TLSインスペクションによる暗号化通信の可視化、セキュアDNSによる事前防御、そして進化したプロキシによる柔軟なアクセス制御は、SASEのセキュリティレベルを左右する重要な要素です。デモやトライアル(PoC: Proof of Concept)を通じて、実際の環境でのパフォーマンスや管理コンソールの使い勝手を確認することも忘れてはなりません。

SASEの導入は、一度きりのプロジェクトではなく、変化し続けるビジネス環境と脅威に対応していくための継続的な取り組みの第一歩です。この記事が、貴社のセキュリティ態勢を次のレベルへと引き上げる一助となれば幸いです。

Q1: SASEとSWG、CASBの違いは何ですか?

A1: SASEは、ネットワークとセキュリティ機能をクラウドで統合する「フレームワーク」や「概念」そのものを指します。一方、SWGやCASBは、そのSASEを構成する個別の「機能コンポーネント」です。SWGは安全なWebアクセスを実現する機能、CASBはSaaS利用のセキュリティを確保する機能であり、SASEはこれらをSD-WANなどと共に包括的に提供するソリューションです。

Q2: 既存のプロキシからSASEに移行する際の注意点は?

A2: 主な注意点は3つあります。1つ目は、既存ポリシーの移行です。現在のURLフィルタリングやアクセス制御ルールをSASEのポリシーとして再設定する必要があります。2つ目は、パフォーマンスの検証です。TLSインスペクションなどを有効にした際の通信速度や遅延を、実際の業務アプリでテストすることが重要です。3つ目は、ユーザーへの影響です。エージェントの導入方法や設定変更のタイミングを計画し、業務への影響を最小限に抑える必要があります。

Q3: 中小企業でもSASEは導入すべきですか?

A3: はい、中小企業にこそSASEのメリットは大きいと言えます。専任のセキュリティ担当者を多数配置することが難しい中小企業にとって、複数のセキュリティ機能をクラウドで統合管理でき、運用負荷を大幅に削減できるSASEは非常に有効です。また、高価なセキュリティ機器を資産として購入する必要がなく、サブスクリプションで利用できるため、初期コストを抑えながら高度なセキュリティ対策を実現できる点も大きな利点です。

Q4: SASEの導入にかかる費用・コストの目安は?

A4: SASEのコストは、利用する機能、ユーザー数、契約期間などによって大きく変動します。一般的にユーザー単位の月額課金(サブスクリプション)が主流です。オンプレミスのセキュリティ機器を複数購入・運用する総所有コスト(TCO)と比較すると、クラウドサービスであるSASEの方がコスト効率に優れるケースが多くあります。正確な費用については、複数のベンダーから見積もりを取得し、自社の要件と照らし合わせて比較検討することが重要です。

記載されている内容は2026年02月20日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 端末管理の監査対応は、手作業では膨大な工数と人的ミスを招きやすい課題があります。 本記事は、...

1分でわかるこの記事の要約 CMDBを活用し、端末の「所有者・利用者・管理者」を明確に分離することで、IT資産管理におけ...

1分でわかるこの記事の要約 煩雑な端末リプレイス業務は情シスにとって負担が大きく、属人化やセキュリティリスクの原因となり...

1分でわかるこの記事の要約 役員端末の「例外扱い」は深刻なセキュリティリスクを引き起こす要因となっています。 UEM(統...

1分でわかるこの記事の要約 MDM/UEM導入の成功にはPoC(概念実証)が不可欠であり、製品のカタログスペックだけでは...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...