EDRの封じ込め(Containment)権限は誰が持つべきか?SOC・情シスで迷わない判断基準と運用設計

1分でわかるこの記事の要約 EDRの「Containment(封じ込め)」は、サイバー攻撃の被害拡大を防ぐ最重要プロセス...

更新日:2026年02月18日

1分でわかるこの記事の要約 フォレンジック調査は、全てのサイバーインシデントで必須ではなく、事業継続性やコストを考慮した判断が重要です。 実施判断は、インシデントの深刻度、法的義務、原因究明の必要性など5つの基準で評価し […]

目次

サイバー攻撃や不正アクセスといったセキュリティインシデントが発生した際、「事業を止められない。一刻も早く復旧させたい」という現場の思いと、「原因を徹底的に究明し、再発を防止しなければ」というセキュリティ担当者の使命感との間で、対応方針に悩んだ経験はありませんか。

特に、詳細な調査を行う「デジタルフォレンジック」を実施するか否かの判断は、インシデント対応の成否を分ける重要な岐路となります。コストや事業停止を考えると、本当にフォレンジック調査は必要なのか、迷う場面も多いでしょう。 この記事では、フォレンジック調査を「やるべきか、やらないべきか」の判断基準を明確にし、インシデント対応を標準化するための具体的な考え方と境界線について、分かりやすく解説します。

セキュリティインシデントが発生すれば、直ちにフォレンジック調査を行うのが最善策だと考えられがちです。しかし、現実にはすべてのインシデントで詳細な調査を実施するのは困難であり、時には「やらない」という判断が最適な選択となる場合があります。その背景には、主に3つの理由が存在します。

製造業の工場ラインや金融機関の勘定系システムなど、停止が許されないクリティカルなシステムが攻撃を受けた場合、原因究明よりも迅速な復旧、すなわち「レメディエーション(復旧措置)」が最優先課題となります。長時間システムを停止してフォレンジック調査を行うことは、甚大な事業損失に直結しかねません。事業への影響を最小限に抑えるため、復旧を優先するという経営判断が求められるのです。

高度な専門知識を要するフォレンジック調査は、外部の専門会社に依頼すると高額な費用がかかります。調査範囲や期間にもよりますが、数百万円から数千万円規模のコストが発生することも珍しくありません。また、調査には数週間から数ヶ月を要する場合もあり、その間、担当者は調査対応に追われ、本来の業務が滞る可能性もあります。インシデントの被害額や影響度に対して、調査コストが見合わないケースも十分に考えられます。

フォレンジック調査によって得られる情報が、必ずしもコストに見合うとは限りません。例えば、単純なマルウェア感染で、駆除とシステムのクリーンアップで対応が完了し、再発防止策も明確な場合、侵入経路の特定に多大なコストをかける必要性は低いかもしれません。

インシデント対応では、限られたリソース(人材、時間、予算)をどこに重点的に投下するか、というリスク評価に基づく判断が不可欠です。状況に応じて柔軟に判断する「トリアージ(優先順位付け)」の考え方が重要になります。

では、具体的にどのような基準でフォレンジックの実施・中止を判断すればよいのでしょうか。ここでは、インシデント対応の初動で考慮すべき5つの重要な判断基準を解説します。これらの要素を組織内で事前に共有し、標準化しておくことが、迅速かつ適切な意思決定につながります。

最も基本的な判断基準は、インシデントが事業や組織に与える影響の大きさです。

個人情報や顧客情報、技術情報といった機密情報の漏洩が疑われる場合は、事実確認と影響範囲の特定が最優先となるため、フォレンジック調査の必要性は非常に高くなります。個人情報保護法などの法令対応の観点からも、客観的な調査報告書が求められます。

一方で、影響が特定の端末1台に限定され、機密情報へのアクセスもないマルウェア感染のようなケースでは、端末の隔離と初期化といった復旧措置で対応を完了させる判断も考えられます。

自社が準拠すべき法令や、顧客・取引先との契約内容も、重要な判断基準です。

例えば、クレジットカード情報を扱う事業者であればPCI DSSへの準拠が求められ、インシデント発生時には詳細な調査と報告が義務付けられています。また、サプライチェーンにおける取引先との契約で、原因究明と報告が義務付けられている場合もあります。

将来的に攻撃者に対する法的措置(損害賠償請求など)を視野に入れるなら、法廷で通用するレベルの証拠保全が不可欠となり、専門家によるフォレンジック調査が必須です。

インシデントの根本原因を特定し、確実な再発防止策を講じる必要性が高いかどうかも判断の分かれ目です。

攻撃の手口が巧妙で、ログ分析だけでは侵入経路や脆弱性が特定できない場合や、内部不正の可能性が疑われる場合は、詳細な調査が不可欠です。また、マルウェアが組織内に広く拡散(水平展開)している可能性がある場合も同様です。

一方で、既知の脆弱性を突かれた攻撃で、パッチ適用という明確な対策が見えている場合は、調査よりも対策の実施を優先する判断もあり得ます。

フォレンジック調査には相応のコストと、対応するための社内リソースが必要です。外部の専門会社に依頼する場合の費用を見積もり、予算内で対応可能か検討する必要があります。

同時に、調査期間中にCSIRT担当者などが調査に協力する人的リソースが割かれることも考慮しなければなりません。調査のためにシステムを停止させる場合は、その間の機会損失もコストとして計算すべきです。これらのコストと、調査で得られるメリット(原因究明、再発防止、信頼回復など)を天秤にかけ、費用対効果を冷静に評価する経営判断が求められます。

最終的な判断は、経営層が行うべき重要な経営判断です。フォレンジック調査を実施し、第三者による客観的な報告書を作成することは、顧客、株主、監督官庁といったステークホルダーに対する説明責任を果たす上で極めて重要です。

特に、情報漏洩などの重大インシデントでは、企業のブランドイメージや社会的信頼が大きく損なわれる可能性があります。調査を行わない判断は、短期的なコスト削減には繋がるかもしれませんが、「隠蔽した」と疑われ、長期的に信頼を失うリスクを伴います。企業のレピュテーションリスクをどう評価するかが、判断の鍵となります。

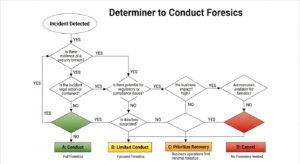

上記の5つの要素を基に、インシデント発生時の判断プロセスをフローチャート形式で整理してみましょう。これはあくまで一例ですが、自社のガイドラインを作成する際の参考にしてください。

フローチャート:フォレンジック調査の実施/中止判断プロセス

ステップ1:インシデントの検知と初期評価

ステップ2:法的・契約的要件の確認

ステップ3:原因究明の必要性と復旧のバランス評価

ステップ4:フォレンジック中止の最終判断

このフローは思考を整理するための一助です。実際の現場では、これらの要素を総合的に評価し、組織として最適な判断を下す必要があります。

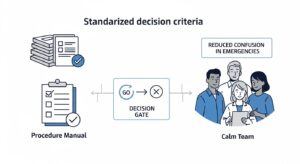

インシデント発生時に都度判断に迷わないためには、平時から対応プロセスを標準化しておくことが極めて重要です。NIST(アメリカ国立標準技術研究所)のガイドラインなども参考に、自社に合ったインシデントレスポンス計画を策定しましょう。

インシデント対応の質は、事前準備で決まると言っても過言ではありません。CSIRTなどの専門組織を構築し、役割と責任を明確化します。また、対応手順や報告ルート、判断基準などを文書化した「インシデントレスポンスプラン」を作成し、定期的な訓練を行うことが重要です。

インシデントを検知したら、まず被害状況の初期把握と深刻度の評価(トリアージ)を行います。ここで、先述の判断基準に基づき、フォレンジック調査の必要性について一次判断を下します。この段階での迅速かつ的確な判断が、その後の対応の方向性を決定づけます。

たとえ初動で「フォレンジックはやらない」と判断した場合でも、最低限の証拠保全は必ず実施すべきです。後から被害拡大が判明し、調査が必要になる可能性があるからです。一度システムを復旧させてしまうと、重要な証拠は失われてしまいます。

証拠保全と並行して、被害拡大を防ぐ「封じ込め(感染端末のネットワーク隔離など)」を行います。次に、マルウェア駆除など原因を「根絶」し、最後にバックアップからのリストアなどで正常な状態へ「復旧」させます。この一連のプロセスがレメディエーションです。

インシデント対応が完了したら、一連の対応を振り返り、調査結果を報告書にまとめます。明らかになった脆弱性や課題に対する恒久的な対策を立案し、再発防止に努めます。経営層や関連部署、場合によっては監督官庁や顧客への報告も行い、組織全体で教訓を共有することが重要です。

高度なデジタルフォレンジックを自社だけで行うのは困難なため、専門ベンダーに依頼するのが一般的です。その際の選定ポイントを4つ紹介します。

情報処理推進機構(IPA)などが公開しているリストも参考に、信頼できるパートナーを平時から見つけておくことが、有事の際の迅速な対応につながります。

A1. 調査対象の機器の台数やデータの容量、調査の難易度によって大きく変動します。一般的なPC1台の調査でも数十万円から、大規模なサーバー侵害では数千万円規模になることもあります。期間も、初期報告に数日、最終報告までに数週間から数ヶ月を要するのが一般的です。依頼前に複数の専門会社から見積もりを取りましょう。

A2. 電源を切ると失われる「揮発性データ」を保全するため、メモリダンプの取得を最優先で行うべきです。その後、システムをシャットダウンする前にディスクイメージを取得するのが理想的な手順です。ただし状況によるため、専門家の指示を仰ぐのが確実です。

A3. 主なリスクは以下の4点です。

これらのリスクと調査コストを比較検討して判断する必要があります。

A4. ログを適切に収集・分析することで、原因究明に至るケースも多くあります。しかし、ログが改ざん・削除されていたり、ログだけでは追跡できない巧妙な攻撃だったりする場合、ログ分析だけでは限界があり、フォレンジック調査が必要となります。

デジタルフォレンジックは、サイバー攻撃の原因を究明し、再発防止策を講じるための強力な手段ですが、万能薬ではありません。インシデント発生時には、事業継続への影響、法的要件、コスト、説明責任といった複数の要素を天秤にかけ、フォレンジックを「実施する」か「実施しない」かを柔軟に判断する必要があります。

最も重要なのは、こうした判断を場当たり的に行うのではなく、平時から自社のリスク評価に基づいた判断基準とプロセスを組織内で合意形成しておくことです。本記事で紹介した考え方を参考に、自社のインシデントレスポンス体制を見直し、来るべき脅威に備えましょう。

記載されている内容は2026年02月18日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 EDRの「Containment(封じ込め)」は、サイバー攻撃の被害拡大を防ぐ最重要プロセス...

1分でわかるこの記事の要約 EDRでは防ぎきれない高度なサイバー攻撃に対し、NDRによるネットワーク全体の可視化が不可欠...

1分でわかるこの記事の要約 IOC管理ライフサイクルは、サイバー攻撃対策の精度を飛躍的に高める重要な戦略です。 IOCを...

1分でわかるこの記事の要約 IOB(Indicator of Behavior)は、従来のセキュリティ対策をすり抜ける巧...

1分でわかるこの記事の要約 サイバーキルチェーンは、サイバー攻撃のプロセスを7段階に体系化したフレームワークです。 各攻...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...