EDRの封じ込め(Containment)権限は誰が持つべきか?SOC・情シスで迷わない判断基準と運用設計

1分でわかるこの記事の要約 EDRの「Containment(封じ込め)」は、サイバー攻撃の被害拡大を防ぐ最重要プロセス...

更新日:2026年02月18日

1分でわかるこの記事の要約 IOC管理ライフサイクルは、サイバー攻撃対策の精度を飛躍的に高める重要な戦略です。 IOCを単に追加するだけでは、誤検知増加やシステム負荷増大のリスクが伴うことを理解しましょう。 本記事では、 […]

目次

日々巧妙化するサイバー攻撃に対抗するため、多くの組織で脅威インテリジェンスの活用が進んでいます。その中核をなすのが「IOC(Indicators of Compromise:侵害指標)」ですが、その管理に課題を抱えてはいないでしょうか。

「IOCを追加するだけで手一杯」「誤検知が多くてアラートが信用できない」といった悩みは、効果的なセキュリティ運用を妨げる大きな要因です。

本記事では、こうした課題を解決し、セキュリティ対策の精度を飛躍的に高めるための「IOC管理ライフサイクル」について、追加から失効、再評価までの具体的な運用プロセスを徹底的に解説します。

現代のセキュリティ運用において、IOCは攻撃の痕跡を特定し、迅速なインシデント対応を実現するために不可欠な情報です。しかし、その価値を最大限に引き出すには、単に収集・登録するだけでは不十分です。

ここでは、IOC管理の基本と、ライフサイクルという考え方がなぜ重要なのかを解説します。

IOCとは、システムやネットワークがサイバー攻撃によって侵害されたことを示す客観的な証拠や痕跡のことです。具体的には、以下のようなものが該当します。

これらの情報を脅威インテリジェンスとして活用し、SIEM(Security Information and Event Management)やEDR(Endpoint Detection and Response)などのセキュリティ製品に登録することで、組織内のログやイベントを監視し、既知の脅威を早期に検知できます。

情報セキュリティの世界では、このIOCを用いたプロアクティブな脅威検知が、インシデントの被害を最小限に抑えるための重要なセキュリティ対策となっています。

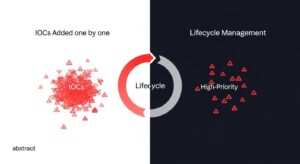

多くの現場で陥りがちなのが、新しいIOC情報をひたすら監視システムに追加し続けるだけの運用です。このアプローチは一見、検知能力を高めているように見えますが、長期的には多くの問題を引き起こします。

第一に、誤検知の増加です。IOCには有効期間があり、攻撃が終息すればその価値は失われます。例えば、一時的にマルウェア配布に使われたドメインが、後には正規のサイトとして利用されるケースもあります。古いIOCを放置すると、こうした正常な通信までアラートとして検知してしまい、SOC(Security Operation Center)アナリストの分析負荷を増大させます。これが「アラート疲れ」を引き起こし、本当に重要なインシデントを見逃すリスクを高めるのです。

第二に、システムのパフォーマンス低下です。数万、数十万という膨大なIOCをSIEMなどの監視システムに登録し続けると、ログの検索や分析処理に遅延が生じ、システム全体のパフォーマンスに悪影響を及ぼす可能性があります。

「追加するだけ」の運用は、短期的には有効に見えても、結果としてセキュリティ監視の質を低下させ、組織を新たなリスクに晒すことになるのです。

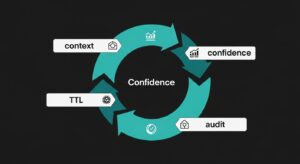

こうした課題を解決するのが「IOCライフサイクル管理」という考え方です。これは、IOCを単なる静的なデータとしてではなく、生成から消滅までの一連のプロセスを持つ動的な情報として捉え、管理するアプローチです。

IOCライフサイクルの4つのフェーズ

このサイクルを継続的に回すことで、監視システム内のIOCは常に「新鮮で質の高い」状態に保たれます。これにより、検知精度の向上、誤検知の削減、アナリストの運用負荷軽減、そして迅速かつ的確なインシデント対応が可能となり、組織全体のセキュリティレベルを向上させることができるのです。

それでは、IOCライフサイクルの各フェーズにおいて、具体的にどのような作業を行い、何を考慮すべきかを見ていきましょう。効果的な運用プロセスの構築が、セキュリティ対策の成否を分けます。

ライフサイクルの出発点は、新しい脅威情報を入手し、自社の監視システムに取り込む「追加」フェーズです。IOCの品質は、その入手元に大きく依存します。信頼できる情報源から、自組織に関連性の高いIOCを選択することが重要です。

主なIOCの入手元には、商用の脅威インテリジェンスフィード、ISAC(Information Sharing and Analysis Center)などの業界団体、JPCERT/CCなどの公的機関、OSINT(Open Source Intelligence)などがあります。また、自社でインシデント対応を行った結果として得られるIOCも非常に価値の高い情報源です。

IOCを追加する際には、IPアドレスやドメイン名といった情報だけでなく、「どのような攻撃キャンペーンで使われたか」「関連するマルウェアは何か」といったコンテキスト(文脈)情報を付与することが極めて重要です。このコンテキスト情報が、後の検証フェーズやインシデント対応時の分析を円滑にします。

多くの組織では、入手したIOCをSIEMやTIP(Threat Intelligence Platform)に登録します。このプロセスは、API連携などを活用して自動化することが推奨されます。自動化により、脅威情報の鮮度を保ちつつ、手作業による登録ミスや運用負荷を削減できます。

IOCを追加したら、次は「検証」フェーズです。これは、登録したIOCが本当に脅威検知に有効か、また、自社の環境で過剰な誤検知を発生させないかを確認する重要なプロセスです。検証を怠ると、信頼性の低いアラートが頻発し、SOCの運用を麻痺させる原因となります。

検証の具体的な方法として、まず「ヒストリカルサーチ」が挙げられます。これは、新しく追加したIOCを使って、過去のログデータを遡って検索する手法です。もし過去のログにヒットした場合、その時点で既に侵害を受けていた可能性を示唆します。

次に、IOCが示す挙動(例:特定のドメインへの通信)をサンドボックス環境で再現し、その影響を評価する方法も有効です。これにより、本番環境に影響を与えることなく、Detection Rule(検知ルール)の妥当性を確認できます。

さらに、脅威インテリジェンスサービスを利用して、IOCのレピュテーション(評判)を再確認することも重要です。検証の結果、IOCの信頼性が高いと判断されれば、SIEMのDetection Ruleとして本格的に有効化します。逆に、誤検知のリスクが高いと判断された場合は、ルールの条件を絞り込む(チューニングする)か、監視対象から除外するなどの対応が必要です。

IOCは時間と共にその価値を失います。攻撃者が利用するインフラは常に変化するため、古いIOCをいつまでも有効にしておくことは、システムのパフォーマンスを圧迫し、誤検知の原因となるだけです。

「失効」は、ライフサイクルの中で最も見過ごされがちですが、運用効率を維持するために不可欠なフェーズです。失効のタイミングを判断するための基準は、主に3つあります。

これらの基準に基づき、定期的にIOCリストを見直し、不要になったものを無効化または削除するプロセスを確立することが重要です。この失効プロセスも、SOAR(Security Orchestration, Automation and Response)ツールなどを活用して自動化することで、運用負荷を大幅に軽減できます。

失効したIOCは、単に削除するだけではもったいない情報資産です。「再評価」フェーズでは、これらの過去のデータをナレッジとして蓄積し、将来のセキュリティ対策に活かすことを目的とします。

例えば、失効したIOCのリストは、将来発生するインシデントの調査において、過去の攻撃との関連性を分析するための貴重なデータベースとなります。また、特定の攻撃者グループが過去に使用したインフラを再利用するケースもあるため、失効したIOCを定期的に監視し、再びアクティブになっていないかを確認するプロセスも有効です。

さらに、一連のライフサイクル運用を通じて得られた知見(例:「この情報源のIOCは誤検知が多い」)を分析し、IOCの評価基準や検証プロセス、ルールのチューニング方針などを継続的に改善していくことが求められます。このフィードバックループこそが、IOC管理の成熟度を高め、プロアクティブなセキュリティ運用を実現する鍵となります。

IOC管理ライフサイクルを効果的に回すためには、適切なツールと確立された運用プロセスが不可欠です。ここでは、代表的なツールと、成功のためのベストプラクティスを紹介します。

SIEMは、組織内の様々なログを収集・一元管理し、リアルタイムで相関分析を行うプラットフォームです。IOC管理において、SIEMは中核的な役割を担います。質の高いIOCをSIEMに登録し、Detection Ruleを作成することで、膨大なログの中から脅威の兆候を自動的に検知します。

一方、EDRはPCやサーバーなどのエンドポイントを詳細に監視します。SIEMのアラートをトリガーとして、EDRで該当エンドポイントのプロセス実行履歴や通信先などを調査することで、インシデントの全体像を迅速に把握し、的確な対応策を講じることが可能になります。

SIEMとEDRの連携は、IOCに基づいた脅威検知とインシデントレスポンスを強力に支援します。

IOC管理の各プロセス、特に「追加」「検証」「失効」フェーズには、手作業が多く発生しがちです。これらの作業を効率化・自動化するためにSOARやTIPといったツールが活用されます。

SOARは、セキュリティ運用の様々なタスクを自動化するプラットフォームです。例えば、「新しいIOCを自動でSIEMに登録する」「アラート発生時に初期調査を自動で行う」「古いIOCを自動で無効化する」といったワークフロー(プレイブック)を実行できます。

TIPは、複数の脅威インテリジェンスを一元的に集約・管理・分析するための専用プラットフォームです。各IOCにスコアやコンテキストを付与し、ライフサイクル全体を通じて管理する機能を提供します。TIPを活用することで、IOCの「質」を体系的に管理し、より高度な脅威インテリジェンス主導のセキュリティ運用を実現します。

ツールを導入するだけでは、IOC管理は成功しません。以下のベストプラクティスを参考に、自社の運用プロセスを構築・改善していくことが重要です。

IOC管理は、単に脅威情報を集めてシステムに登録するだけの単純な作業ではありません。それは、「追加」「検証」「失効」「再評価」という継続的なライフサイクルを通じて、脅威情報の質と鮮度を維持し、セキュリティ監視の精度を最大化するための戦略的なプロセスです。

効果的なIOC管理ライフサイクルを実践することで、誤検知の嵐から解放され、セキュリティアナリストは本当に重要な脅威の分析に集中できるようになります。これにより、インシデントの早期発見と迅速な対応が可能となり、ビジネスへの影響を最小限に抑えることができます。これがプロアクティブなセキュリティ運用です。

本記事で紹介した各フェーズのプロセスやベストプラクティスを参考に、まずは自社のIOC運用プロセスを見直すことから始めてみてください。そして、SIEM、SOAR、TIPといったツールを適切に活用し、運用プロセスの自動化・効率化を進めることで、脅威を先読みするプロアクティブなセキュリティ運用を実現しましょう。

A1: IOCの種類やコンテキストによって異なります。一概に「何日が正解」というものはありませんが、一般的な目安として、攻撃者が頻繁に変更するC2サーバーのIPアドレスやドメインは30日~90日程度、マルウェアのファイルハッシュ値のように不変的なものは半永久的に有効とすることが多いです。重要なのは、自組織で扱う脅威の傾向を分析し、リスクと運用負荷のバランスを考慮して独自の失効ルールを定義し、定期的に見直すことです。

A2: はい、可能です。OSINTや信頼できる公的機関が提供する無料のフィードは、IOC運用の第一歩として非常に有用です。ただし、無料フィードは玉石混交であり、コンテキスト情報が不足していたり、誤情報が含まれていたりする可能性もあります。そのため、特に「検証」フェーズを丁寧に行うことが重要になります。組織のセキュリティ成熟度が上がるにつれて、自社の業界や地域に特化した情報を提供する商用フィードの導入を検討すると、より効果的な脅威検知が期待できます。

A3: IOCは「侵害の痕跡」そのものを指す具体的なデータ(IPアドレス、ハッシュ値など)です。一方、Detection Rule(検知ルール)は、SIEMなどの監視システムに対して「どのようなログやイベントのパターンを脅威として検知するか」を定義した命令やロジックです。IOCは、Detection Ruleを作成するための重要な要素の一つと言えます。例えば、「社内からIOCリストに含まれるIPアドレスへの通信があった場合にアラートを出す」というのがDetection Ruleの一例です。優れたDetection Ruleは、単一のIOCだけでなく、複数のイベントや挙動を組み合わせることで、より高度で未知の脅威にも対応できるように設計されます。

記載されている内容は2026年02月18日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 EDRの「Containment(封じ込め)」は、サイバー攻撃の被害拡大を防ぐ最重要プロセス...

1分でわかるこの記事の要約 EDRでは防ぎきれない高度なサイバー攻撃に対し、NDRによるネットワーク全体の可視化が不可欠...

1分でわかるこの記事の要約 IOB(Indicator of Behavior)は、従来のセキュリティ対策をすり抜ける巧...

1分でわかるこの記事の要約 サイバーキルチェーンは、サイバー攻撃のプロセスを7段階に体系化したフレームワークです。 各攻...

1分でわかるこの記事の要約 ATT&CKフレームワークのカバレッジ向上だけでは、誤検知増加やSOC疲弊に繋がり、...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...