EDRの封じ込め(Containment)権限は誰が持つべきか?SOC・情シスで迷わない判断基準と運用設計

1分でわかるこの記事の要約 EDRの「Containment(封じ込め)」は、サイバー攻撃の被害拡大を防ぐ最重要プロセス...

更新日:2026年02月18日

1分でわかるこの記事の要約 IOB(Indicator of Behavior)は、従来のセキュリティ対策をすり抜ける巧妙な内部不正や正規ツール悪用(Living off the Land)を検知するための新たなアプロー […]

目次

企業のサイバーセキュリティ担当者が直面する課題の中でも、特に検知が難しく深刻な被害につながるのが「内部不正」です。特に、OSに標準搭載された「正規ツール」を悪用する「Living off the Land(LotL)」と呼ばれる攻撃手法は、従来のセキュリティ対策をすり抜けるため、多くの組織を悩ませています。

この巧妙な内部脅威に対し、新たなアプローチとして「IOB(Indicator of Behavior:振る舞いの痕跡)」が注目されています。本記事では、IOBがどのように内部不正や正規ツール悪用を検知し、企業のセキュリティを強化するのかを徹底解説します。

現代のビジネス環境において、内部からの脅威は外部からの攻撃と同等、あるいはそれ以上に警戒すべきリスクとなっています。その背景と、従来の対策が抱える課題について見ていきましょう。

内部不正とは、従業員や元従業員、業務委託先の担当者など、組織の内部情報にアクセス権限を持つ人物による不正行為です。具体的には、退職間際の従業員による顧客リストや技術情報の持ち出し、在職中の従業員による権限の濫用などが挙げられます。

内部犯行の恐ろしい点は、攻撃者が正規のIDとパスワードを持っているため、外部からの不正アクセスに比べて発見が非常に困難であることです。一度データ侵害や情報漏洩が発生すれば、企業の信頼失墜、経済的損失など、計り知れないダメージを受ける可能性があります。特に近年は、働き方の多様化により、内部脅威のリスクはさらに高まっています。

内部不正の中でも特に厄介なのが、「Living off the Land(LotL)」、日本語では「環境寄生型攻撃」と呼ばれる攻撃手法です。これは、攻撃者がマルウェアなどの新たなツールを持ち込むのではなく、WindowsのPowerShellやWMI、PsExecといった、システムに元から存在する正規のツールを悪用する手口です。

これらのツールは本来、システム管理のために利用されるため、ウイルス対策ソフトなどのシグネチャベースの検知では悪意のある活動として認識されません。また、ファイルレス攻撃のようにディスクに痕跡を残しにくいため、従来のIOC(Indicator of Compromise:侵害の痕跡)に基づいたEDRやSIEMによる監視でも見逃されがちです。正規のプロセスとして実行されるため、ログ分析だけでは異常かどうかの判断が極めて難しいのが実情です。

従来の「境界型防御」モデルは、社内ネットワークは安全という前提に立っていました。しかし、クラウドサービスの普及やリモートワークの常態化により、その前提は崩壊しました。

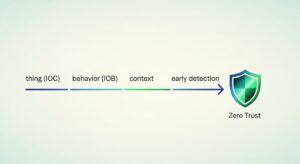

そこで登場したのが、「何も信頼しない」ことを前提にあらゆるアクセスを検証する「ゼロトラスト」という考え方です。ゼロトラストを構築する上で、内部の脅威に対する監視は不可欠です。たとえ正規の認証を通過したユーザーであっても、その後の行動が本当に正当なものなのかを継続的に監視し、異常な「振る舞い」を検知する仕組みがなければ、ゼロトラストは実現できません。正規ツール悪用を含む内部不正への対策は、まさにゼロトラストセキュリティを実効性のあるものにするための鍵となるのです。

従来の対策では検知が難しい巧妙な内部脅威に対し、IOBは全く新しい視点を提供します。ここでは、IOBの基本的な考え方と、関連する用語との違いを解説します。

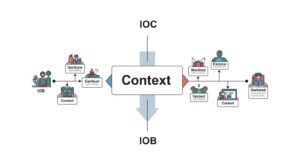

IOBは「Indicator of Behavior」の略で、「振る舞いの痕跡」と訳されます。これは、攻撃の痕跡である「モノ」(ファイルやIPアドレスなど)に着目するIOCとは異なり、ユーザーやプロセスの「一連の行動」や「手順」そのものに着目するアプローチです。

単一のイベントやログだけを見るのではなく、「誰が、いつ、どのデバイスで、何を使って、どのように操作したか」という文脈(コンテキスト)を分析します。

例えば、「管理者が深夜2時に、普段アクセスしないサーバーから大量のデータをPCにコピーし、圧縮して外部クラウドストレージにアップロードした」という一連の行動は、個々の操作は正規のものかもしれませんが、全体として見れば極めて不審な振る舞いです。IOBは、このような行動の連鎖を捉え、内部不正の兆候として検知します。

IOBを理解するために、関連するセキュリティ用語であるIOCとTTPとの違いを明確にしておきましょう。

IOBとTTPの関係性は非常に重要です。TTPが攻撃者の行動モデルであるのに対し、IOBはデバイスやネットワーク上で実際に観測される個別の「行動の痕跡」です。つまり、収集したIOBを分析し、MITRE ATT&CKなどのTTPにマッピングすることで、攻撃がどの段階にあるのか、攻撃者の狙いは何かを具体的に把握できます。

Living off the Land攻撃で使われるPowerShellなどの正規ツール自体は悪性ではないため、IOCベースのスキャンでは検知できません。しかし、IOBの観点で見ると、その「使われ方」に異常が現れます。

例えば、以下のようなシナリオが考えられます。

これらはすべて、正規のツールが通常ではありえない文脈や順序で実行されている例です。IOBに基づく行動分析は、こうした「いつもの業務とは違う、怪しい振る舞い」を捉えることで、従来の対策では見抜けなかった正規ツール悪用による内部不正の兆候を高い精度で検知します。

IOBの概念を理解したところで、次にそれを実際のセキュリティ運用にどう活かすのか、具体的な手法やツールとの連携について解説します。

IOB分析の根幹をなすのが、多様なソースから収集される「Telemetry(テレメトリー)」データです。テレメトリーとは、エンドポイント(PCやサーバー)、ネットワーク機器、クラウドサービスなどから得られる操作ログや通信ログといった膨大なデータ群を指します。

IOBに基づくソリューションは、これらのデータを一元的に収集し、AI検知や機械学習を用いて高度な行動分析を行います。まず、平常時の活動パターンを学習してベースラインを確立し、そこから逸脱する異常な振る舞いを自動検知して警告します。このAIによる自動検知は、人手による膨大なログ分析の負荷を大幅に軽減し、脅威の早期発見に貢献します。

脅威ハンティング(Threat Hunting)とは、アラートを待つ受動的な監視だけでなく、脅威が潜んでいるという仮説に基づき、能動的に攻撃の痕跡を探し出すプロアクティブな活動です。IOBは、この脅威ハンティングにおいて極めて強力な武器となります。

例えば、「退職予定者による機密情報の持ち出し」という仮説を立てた場合、対象者の行動に関連するIOB(例:ファイルサーバーへの大量アクセス、USBへのデータコピー、個人用クラウドへのアップロード)を時系列で追跡・分析することで、仮説を検証し、不正行為の証拠を発見できます。

IOBは、既存のSIEMやEDR、XDRを置き換えるものではなく、それらを補完し、価値を最大化する役割を担います。

IOBに基づくアプローチは、これらのツールが収集したデータをより深く、ユーザーやデバイスを横断した文脈で分析します。これにより、単体では見過ごされていた脅威の兆候を浮かび上がらせ、インシデント対応の優先順位付けやフォレンジック調査を迅速かつ正確に進めることが可能になります。

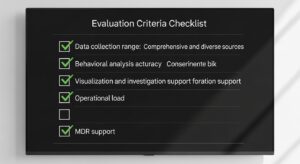

IOBの重要性を理解し、自社への導入を検討する際には、どのような点に注目してソリューションを選べばよいのでしょうか。3つの重要な機能と運用面でのポイントを解説します。

IOBソリューション選定の重要機能

高機能なソリューションを導入しても、それを使いこなす体制がなければ意味がありません。自社のSOCチームのスキルやリソースで運用可能かを見極める必要があります。

もし社内に高度な分析を行える人材が不足している場合は、ベンダーが監視・分析・対応までを代行してくれるMDR(Managed Detection and Response)サービスを利用するのも有効な選択肢です。導入後のサポート体制や、最新の脅威インテリジェンスを提供してくれるかも確認すべき項目です。

退職者による情報持ち出しや現職従業員による不正アクセス、そしてPowerShellなどの正規ツールを悪用するLiving off the Land攻撃は、従来の対策だけでは防ぎきれない深刻な脅威です。

この課題を克服する鍵は、監視の視点を「モノ」から「振る舞い」へとシフトさせることです。IOB(Indicator of Behavior)は、ユーザーやプロセスの行動の文脈を深く分析することで、これまで見えなかった不正の兆候や未知のサイバー攻撃を捉えることを可能にします。

EDRやSIEM、XDRといった既存ソリューションが収集する豊富なテレメトリーデータを活用し、AIによる高度な行動分析と、プロアクティブな脅威ハンティングを組み合わせることで、セキュリティ運用は新たな次元へと進化します。これは、ゼロトラストセキュリティの理念を組織全体で実現するための、具体的かつ強力な手段と言えるでしょう。

巧妙化する内部脅威から企業の重要な情報資産を守るため、IOBに基づく次世代の内部不正対策ソリューションの導入を、ぜひご検討ください。

A1: 両者は非常によく似た概念ですが、焦点の当て方に違いがあります。UEBAは、ユーザーやエンティティ(サーバーなど)の平常時の行動パターンをプロファイリングし、そこからの逸脱を検知する、より広範なアプローチを指します。一方、IOBは、攻撃者のTTP(戦術・技術・手順)との関連性をより強く意識し、攻撃につながる可能性のある個別の「行動の痕跡」そのものに焦点を当てます。IOBは、UEBAを実現するための具体的な指標の一つと捉えることができます。

A2: いいえ、不要にはなりません。IOBに基づく分析は、EDRやSIEMを補完し、その価値を最大化するものです。EDRやSIEMは、IOB分析に不可欠なテレメトリーデータを収集する重要な役割を担います。これらのツールが収集したデータをIOBの観点で再評価・分析することで、単体では見えなかった脅威を検知し、より高度なセキュリティ体制を構築できます。

A3: はい、可能です。近年では、多くのセキュリティベンダーがクラウドベースのサービス(SaaS)としてソリューションを提供しており、初期投資を抑えながら導入できます。また、高度なセキュリティ人材が社内にいない場合でも、ベンダーが監視・運用を代行するMDRサービスを利用することで、大企業と同レベルの内部不正対策を実現できます。自社の規模や予算、運用体制に合ったサービスを選ぶことが重要です。

記載されている内容は2026年02月18日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 EDRの「Containment(封じ込め)」は、サイバー攻撃の被害拡大を防ぐ最重要プロセス...

1分でわかるこの記事の要約 EDRでは防ぎきれない高度なサイバー攻撃に対し、NDRによるネットワーク全体の可視化が不可欠...

1分でわかるこの記事の要約 IOC管理ライフサイクルは、サイバー攻撃対策の精度を飛躍的に高める重要な戦略です。 IOCを...

1分でわかるこの記事の要約 サイバーキルチェーンは、サイバー攻撃のプロセスを7段階に体系化したフレームワークです。 各攻...

1分でわかるこの記事の要約 ATT&CKフレームワークのカバレッジ向上だけでは、誤検知増加やSOC疲弊に繋がり、...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...