EDRの封じ込め(Containment)権限は誰が持つべきか?SOC・情シスで迷わない判断基準と運用設計

1分でわかるこの記事の要約 EDRの「Containment(封じ込め)」は、サイバー攻撃の被害拡大を防ぐ最重要プロセス...

更新日:2026年02月18日

1分でわかるこの記事の要約 EDRでは防ぎきれない高度なサイバー攻撃に対し、NDRによるネットワーク全体の可視化が不可欠です。 NDRの能力を最大限に引き出すためには、DNSやProxyログを「Telemetry」として […]

目次

まず、なぜNDRが重要視されているのか、その背景と基本的な概念から理解を深めましょう。従来のセキュリティ対策の限界と、ネットワーク全体の可視化が求められる理由を解説します。

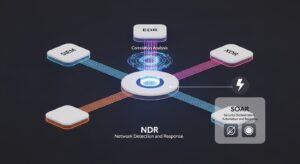

NDR(Network Detection and Response)とは、ネットワークトラフィックを常時監視し、AIや機械学習を用いてサイバー攻撃の兆候や不審な振る舞いを検知・対応するセキュリティソリューションです。Gartner社が提唱した概念であり、セキュリティ運用の可視性を高める重要な要素と位置づけられています。

よく比較されるのがEDR(Endpoint Detection and Response)です。

両者は監視対象が異なり、相互に補完し合う関係にあります。例えば、マルウェア感染端末が外部のC&Cサーバーと通信しようとする場合、その異常な通信パターンを検知するのがNDRの役割です。EDRとNDRを組み合わせることで多層防御を実現し、セキュリティ精度を大幅に向上させることができます。さらに近年では、これらを統合したXDR(Extended Detection and Response)という概念も登場しています。

現代のIT環境は、クラウドサービスの利用拡大やリモートワークの普及により、従来の「境界型防御」モデルが通用しなくなっています。社内と外部の境界が曖昧になり、攻撃の侵入経路も多様化しました。

この状況下でエンドポイントだけを監視していると、ネットワークを横断する攻撃(ラテラルムーブメント)や、IoTデバイスなどを踏み台にした攻撃を見逃すリスクが高まります。

ネットワーク全体の通信を可視化することで、どの端末が、いつ、どこに、どのような通信を行っているかを正確に把握できます。これにより、個々のログだけでは見つけにくい異常な振る舞いを検知し、インシデントの早期発見と迅速な対応に繋がります。ネットワーク可視化は、ゼロトラストセキュリティを実現するための基盤とも言えるのです。

多くの企業では、ファイアウォール、プロキシ、DNSサーバーなど様々な機器がログを出力していますが、これらのログは形式や含まれる情報がバラバラで、個別に管理されがちです。この「ログのサイロ化」が大きな課題となっています。

サイロ化の状態では、複数のログを横断的に分析して脅威を発見することが非常に困難です。例えば、プロキシログで不審なWebアクセスが見つかっても、その通信がどの端末から発信され、DNSでどのような名前解決が行われたかを突き止めるには、手作業での煩雑な突き合わせが必要となり、膨大な時間がかかります。この非効率性が、インシデント対応の遅れを招く大きな原因です。

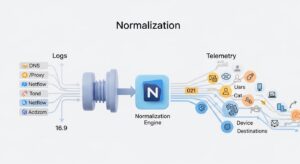

NDRの能力を最大限に発揮するには、単にパケットを収集するだけでは不十分です。多種多様なログデータを意味のある情報へと変換するプロセスが不可欠であり、その中心となるのが「Telemetry」と「通信の正規化」です。

Telemetry(テレメトリー)とは、セキュリティ分野において「コンテキスト(文脈)が付与された高品質なデータ」を意味します。単なる生ログではなく、「いつ、どこで、誰が、何を、どのように」したのかという情報が整理・構造化されたデータのことです。

例えば、DNSのクエリログという生ログに対し、「クエリ元のIPアドレスとホスト名」「時刻」「ドメイン名」「返されたIPアドレス」「脅威インテリジェンス情報」といった情報を付与し、統一フォーマットに変換したものがTelemetryデータです。これにより、データ分析が容易になり、セキュリティアナリティクスの精度が向上します。

通信の正規化とは、異なるベンダーや機器から出力される、フォーマットがバラバラなログデータを、共通のデータモデルに沿って統一された形式に変換・整理するプロセスです。いわば、異なる言語で書かれた情報を一つの共通言語に翻訳する作業と言えます。

この正規化には、以下のような大きなメリットがあります。

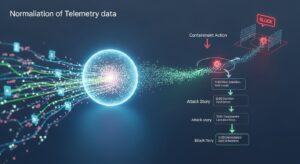

通信が正規化され、Telemetryとして整備されると、より高度なトラフィック分析が可能になります。NDRソリューションは、この正規化されたデータを基に、機械学習を用いてネットワーク全体の平時の通信パターン(ベースライン)を学習します。

そして、ベースラインから逸脱する異常な通信を「振る舞い検知」によってリアルタイムに検出します。例えば、「通常アクセスしない国への大量データ送信」や「業務時間外の内部サーバースキャン」といった、シグネチャベースでは見逃してしまう未知の脅威や内部不正の兆候を捉えることができます。この高度な異常検知能力こそ、正規化されたTelemetryを活用するNDRの最大の強みです。

ネットワーク通信の中でも、特にDNSとProxyのログは、サイバー攻撃の様々なフェーズで重要な痕跡を残します。これらのログをTelemetryとして活用することで、脅威検知の精度を飛躍的に向上させることができます。

DNS(Domain Name System)は、ドメイン名をIPアドレスに変換するインターネットの根幹をなす仕組みです。攻撃者はマルウェアの指令を出すC&Cサーバーとの通信やフィッシングサイトへの誘導にDNSを悪用するため、DNSクエリログの分析は攻撃の初期段階を検知する上で極めて重要です。

一方、Proxy(プロキシ)サーバーは、内部からインターネットへのWebアクセスを中継します。全てのWeb通信がProxyを経由するため、ログには「誰が、いつ、どのサイトにアクセスしたか」という詳細な記録が残ります。不正サイトへのアクセスや情報漏洩に繋がる不審な通信を監視する上で、Proxyログは欠かせない情報源です。

DNSログをTelemetryとして活用することで、以下のような脅威の兆候を検知できます。

これらの検知は、DNSフィルタリング機能と連携させることで、悪性ドメインへのアクセスをリアルタイムでブロックする防御策にも繋がります。

Proxyログ(Webアクセスログ)を分析することで、ユーザーのWeb利用状況からセキュリティリスクを洗い出せます。

これらのProxyログは、次世代ファイアウォール(NGFW)やセキュアWebゲートウェイ(SWG)から収集され、これらの機器が持つ機能とNDRの分析能力を組み合わせることが重要です。

NDRは単体でも強力ですが、他のセキュリティソリューションと連携させることで、その価値はさらに高まります。データ統合による可観測性(Observability)の向上が、セキュリティ運用全体の高度化に繋がります。

NDRの脅威アラートをSIEM製品(例: Splunk, Microsoft Sentinel)に集約することで、エンドポイントやクラウドなど他のログと統合した横断的な分析が可能になります。例えば、「NDRが検知した不審な内部通信」と「EDRが検知した不審なファイル生成」をSIEM上で関連付け、攻撃の全体像を迅速に把握できます。

NDRとEDRの連携は極めて重要です。NDRが不審な通信を検知したら、その通信元の端末をEDRで詳細調査。逆にEDRがマルウェアを検知したら、そのマルウェアが他に通信を試みていないかをNDRで確認し、感染拡大(ラテラルムーブメント)の有無を迅速に調査できます。

XDR(Extended Detection and Response)は、NDRやEDRを含む複数のセキュリティ製品からのTelemetryデータを単一プラットフォームに集約し、高度な相関分析と自動対応を実現します。サイロ化されたアラートを文脈化し、組織全体の可観測性を飛躍的に高め、セキュリティ運用を根本から変革します。

SOAR(Security Orchestration, Automation and Response)は、NDRが脅威を検知した後の対応プロセスを自動化します。例えば、C&Cサーバーとの通信を検知した場合、「ファイアウォールで通信をブロック」「EDRで端末を隔離」「担当者に通知」といった一連の対応を自動実行し、担当者の負担を大幅に軽減します。

通信の正規化とTelemetryの活用は非常に強力ですが、導入を成功させるにはいくつかのポイントを押さえる必要があります。

全てのログを収集・分析するのはコスト的に現実的ではありません。まずは、重要なサーバーが設置されたセグメントやインターネットとの境界など、監視の優先順位が高い箇所からスモールスタートすることが推奨されます。どのログソースが重要かを事前にアセスメントし、収集範囲を定義しましょう。

NDRソリューションを選定する際は、以下の点を考慮しましょう。

高度なツールを導入しても、使いこなす人材と運用体制がなければ意味がありません。アラートを分析し、適切に対応するためのSOC(Security Operation Center)体制の構築が不可欠です。社内での人材育成や、MDR(Managed Detection and Response)サービスなど外部専門家の活用を検討しましょう。

本記事では、NDRの能力を最大限に引き出す「通信の正規化」と、DNS/Proxyログを「Telemetry」として活用するアプローチを解説しました。

多様なネットワーク機器から出力されるログは、そのままでは情報の断片に過ぎません。しかし、これらを正規化し、文脈を持ったTelemetryとして統合することで、サイバー攻撃の兆候を捉え、高度な振る舞い検知を実現できます。

特に攻撃で悪用されやすいDNSとProxyのログは、正規化して活用することで非常に価値の高い情報源となります。さらに、NDRをSIEMやEDR、SOARと連携させれば、組織全体のセキュリティレベルを飛躍的に向上させることが可能です。

ゼロトラスト時代において、ネットワークの可観測性の確保は必須です。まずは自社のログがどこに散在しているかを把握し、それらを統合・活用する第一歩として、NDRと通信の正規化の導入を検討してみてはいかがでしょうか。

Q1: NDRとXDR、SIEMの違いは何ですか?

A1: NDRはネットワークトラフィックの監視と対応に特化しています。SIEMは、NDRを含む様々なソースからログを収集・統合管理し、横断的な分析を行う基盤です。XDRは、EDRやNDRなど複数のセキュリティ製品からのTelemetryを統合し、より高度な検知と自動対応を実現する、SIEMを進化させた概念と捉えられます。それぞれ役割が異なり、連携して利用することで相乗効果が生まれます。

Q2: 既存のDNSサーバーやProxy製品のログでも活用できますか?

A2: はい、多くのNDRやSIEM製品は、主要なベンダーのDNSサーバー(例: BIND, Microsoft DNS)やプロキシサーバー(例: Squid)のログに対応しています。標準で対応していない場合でも、カスタムでログの取り込みルール(パーサー)を作成し、正規化して取り込むことが可能です。導入前に対応状況を確認することが重要です。

Q3: 通信の正規化には専門的な知識が必要ですか?

A3: 初期設定の段階では、ログのフォーマット解析などある程度の専門知識が必要な場合があります。しかし、最近の製品では主要なログソースのテンプレートが用意されており、比較的容易に設定できるケースが増えています。また、導入支援サービスやマネージドサービスを活用し、専門家のサポートを受けながらスムーズに導入することも可能です。

記載されている内容は2026年02月18日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 EDRの「Containment(封じ込め)」は、サイバー攻撃の被害拡大を防ぐ最重要プロセス...

1分でわかるこの記事の要約 IOC管理ライフサイクルは、サイバー攻撃対策の精度を飛躍的に高める重要な戦略です。 IOCを...

1分でわかるこの記事の要約 IOB(Indicator of Behavior)は、従来のセキュリティ対策をすり抜ける巧...

1分でわかるこの記事の要約 サイバーキルチェーンは、サイバー攻撃のプロセスを7段階に体系化したフレームワークです。 各攻...

1分でわかるこの記事の要約 ATT&CKフレームワークのカバレッジ向上だけでは、誤検知増加やSOC疲弊に繋がり、...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...