UEM移行が失敗する本当の理由:揉める論点を潰して“組織変革”として成功させる4ステップ

1分でわかるこの記事の要約 UEM移行は単なるツール刷新ではなく、企業の生産性とセキュリティを両立させる「デジタル変革」...

更新日:2026年02月13日

1分でわかるこの記事の要約 端末管理の属人化や非効率は、情報漏洩などの重大なセキュリティリスクに繋がります。 デバイスの導入から廃棄まで一元管理する「端末管理の設計書」が課題解決の鍵となります。 設計書により標準化・セキ […]

目次

働き方の多様化やクラウドサービスの普及に伴い、企業が管理すべきPCやスマートフォンなどのエンドポイントは増加の一途をたどっています。こうした状況下で、従来の場当たり的な管理手法は限界を迎えており、体系的な設計書に基づく管理体制の構築が急務となっています。

よくある課題

設計書の主要メリット

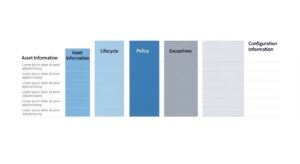

優れた端末管理設計書は、デバイスのライフサイクル全体を俯瞰できる構造になっています。ここでは、その中核となる5つのフェーズと、各フェーズで定義すべき項目について具体的に解説します。

このフェーズは、新しいデバイスを組織の管理下に置くための入口です。ここでのフローが曖昧だと、管理漏れやセキュリティホールが生まれる原因となります。

デバイスが管理下に置かれたら、組織のルールである「ポリシー」を適用します。セキュリティ確保とユーザーの生産性のバランスが重要です。

これらのポリシー適用は、Microsoft Intune、VMware Workspace ONE、Jamf ProといったUEMツールを活用することで、遠隔から自動で強制的に行うことができ、運用負荷を大幅に軽減します。

「どのデバイスが、どこで、誰によって、どのように使われているか」を正確に把握するのが、このフェーズの目的です。

全てのデバイスに画一的なポリシーを適用するのが理想ですが、業務によっては「例外」が必要になるケースもあります。

デバイスライフサイクルの最終段階である、故障、紛失、廃棄のプロセスを管理します。

優れた設計書を作成しても、実際の運用に根付かなければ意味がありません。設計書を「生きたドキュメント」として活用し続けるためのポイントを紹介します。

1. MDM/UEMツールとの連携を前提とする 現代の端末管理では、数百台以上のデバイスを手動で管理することは非現実的です。設計書で定義したポリシー適用、インベントリ収集、セキュリティ対策は、Microsoft IntuneなどのMDM/UEMツールによる自動化を前提に考えましょう。ツールと設計書は車輪の両輪であり、両者を連携させて初めて効率的な運用が実現します。

2. 定期的な棚卸しとレビュープロセスの確立 IT環境は常に変化します。年に1〜2回、管理台帳の情報と実機を照合する「棚卸し」を実施しましょう。また、適用中のポリシーが現状に即しているか、より効率的な運用方法はないか、といった「レビュープロセス」を定例化することで、管理体制の継続的な改善が可能です。

3. 担当者への教育と手順書の周知徹底 設計書は情シス部門だけのものではありません。デバイスを利用する全従業員、人事部門、経理部門など、関係者全員が運用フローを理解・遵守することが重要です。設計書に基づいた具体的な手順書を作成し、いつでも誰でも参照できるようにしておくことも、運用の定着には不可欠です。

ここでは、ExcelなどでIT資産管理台帳を作成する際にベースとなる、具体的な項目例を紹介します。これらを基に、自社の要件に合わせてカスタマイズしてください。

端末管理の設計書は、単なるIT資産の管理台帳ではありません。それは、複雑化するIT環境において、セキュリティとガバナンスを維持し、業務効率を最大化するための戦略的な「羅針盤」です。Enrollmentから廃棄に至るまで、デバイスのライフサイクル全体を可視化し、標準化された運用フローを構築することこそ、現代の情シス部門に求められる重要な役割です。

本記事で紹介したテンプレート項目や運用ポイントを参考に、まずは自社の現状を整理し、小さな範囲からでも設計書の作成を始めてみてください。そして、一度作って終わりではなく、ビジネスの変化に合わせて継続的に改善していくことが、端末管理を成功に導く唯一の道です。

Q1: 端末管理の設計書はExcelで管理できますか? A1: はい、可能です。特に管理対象デバイスが数十台程度の小規模な組織では、Excelは手軽で有効なツールです。しかし、デバイス数が100台を超えてくると、手動更新の限界や同時編集の難しさといった課題が生じます。その場合は、専用のIT資産管理ツールや、MDM/UEMに付属するインベントリ管理機能、クラウドベースのデータベースへの移行を検討することをおすすめします。

Q2: BYODの端末はどのように管理すれば良いですか? A2: BYOD端末の管理は、セキュリティとプライバシーのバランスが重要です。設計書では、BYOD専用のポリシーを別途定義する必要があります。一般的には、MDM/UEMのMAM(モバイルアプリケーション管理)機能を活用し、デバイス全体ではなく、業務で利用するアプリとデータのみを「コンテナ」として分離・管理する手法が取られます。Enrollmentの際には、規約への同意を必須とし、紛失時や退職時には会社データのみを遠隔消去できる仕組みが不可欠です。

Q3: ポリシーの例外はどの程度認めるべきですか? A3: セキュリティガバナンスの観点からは、原則として例外は認めないというスタンスが理想です。しかし、研究開発部門など、やむを得ないケースは存在します。例外を認める際は、「申請・承認フローの厳格化」「リスク評価の実施」「期間の限定」という3つの原則を徹底することが重要です。なぜ例外が必要で、どのようなリスクが発生するのかを明確にした上で、責任者が承認し、その記録を管理台帳に必ず残す運用をルール化しましょう。無期限の例外は極力避けるべきです。

記載されている内容は2026年02月13日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 UEM移行は単なるツール刷新ではなく、企業の生産性とセキュリティを両立させる「デジタル変革」...

1分でわかるこの記事の要約 ゼロトラスト時代において、端末が信頼できる状態かを示すDevice Posture(端末健全...

1分でわかるこの記事の要約 パッチ管理のSLA策定は、脆弱性対応の優先順位を明確にし、効率的なセキュリティ対策を実現しま...

1分でわかるこの記事の要約 ソフトウェア配布の事故は、検証不足や一斉配布が主な原因で発生し、業務停止のリスクがあります。...

1分でわかるこの記事の要約 RMM(Remote Monitoring and Management)は、IT資産のリモ...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...