データ棚卸しを“本丸データ”から始める方法:Fingerprintingで重要情報を高精度に特定・保護する

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

更新日:2026年02月10日

1分でわかるこの記事の要約 SOARプレイブックは、増加するセキュリティアラートに対し、インシデント対応を自動化し負担を軽減します。 効果的なプレイブック作成には、ユースケース選定からプロセス可視化、ワークフロー設計の5 […]

目次

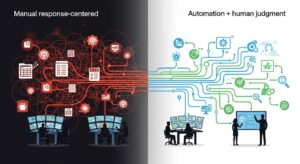

日々増加するセキュリティアラート、巧妙化するサイバー攻撃。セキュリティ運用センター(SOC)やCSIRTの現場では、インシデント対応の負担が増大し、疲弊しているという声が少なくありません。手動での対応には限界があり、対応の遅れがビジネスに深刻な影響を及ぼすリスクも高まっています。

この課題を解決する鍵が、SOAR(Security Orchestration, Automation and Response)によるインシデント対応の自動化です。本記事では、効果的なSOARプレイブックの作り方を、具体的な「チケット化→隔離→復旧」のフローを例に挙げながら、安全な自動化運用に不可欠な「止めどころ」の設計ポイントまで、徹底的に解説します。

この記事でわかること

まず、なぜ今SOARによるインシデント対応の自動化がこれほどまでに重要視されているのか、その背景と基本的な概念から理解を深めましょう。SOARやプレイブックがどのような役割を担うのかを知ることで、導入後の具体的なイメージを描きやすくなります。

現代の企業が直面するセキュリティ環境は、かつてないほど複雑化しています。クラウドサービスの普及、リモートワークの常態化により、防御すべき領域(アタックサーフェス)は拡大し、サイバー攻撃の手法も日々巧妙になっています。

それに伴い、セキュリティ製品が発するアラートの数は爆発的に増加。SOCのアナリストは、大量のアラートの中から本当に危険な脅威を見つけ出し、迅速に対応することを求められていますが、その多くは誤検知や重要度の低いものであり、トリアージ作業だけで多くの時間を費やしてしまっているのが現状です。

このような状況は、セキュリティ担当者の深刻な負担増と疲弊を招き、結果として重大なインシデントの見逃しや対応遅延につながりかねません。この「アラート疲れ」と「人材不足」という二重苦を解決するアプローチが、セキュリティ運用の自動化、すなわちSOARの活用なのです。

定型的な作業を自動化することで、アナリストはより高度な分析や未知の脅威への対応といった、人間にしかできない業務に集中できるようになり、運用全体の効率化とセキュリティレベルの向上を実現できます。

SOARは、日本語では「セキュリティのオーケストレーション、自動化、および対応」と訳されます。これは、様々なセキュリティツールやITシステムを連携(オーケストレーション)させ、インシデント対応のプロセス(ワークフロー)を自動化(オートメーション)し、脅威への対応(レスポンス)を迅速化・効率化するためのプラットフォームです。

ここでよく比較されるのがSIEM(Security Information and Event Management)やXDR(Extended Detection and Response)です。それぞれの役割の違いを理解しておくことが重要です。

つまり、SIEMやXDRが脅威の「検出」に強みを持つのに対し、SOARは検出後の「対応プロセス全体の自動化と効率化」に特化している点が大きな違いです。これらを連携させることで、脅威の検出から封じ込め、復旧までの一連の流れをシームレスかつ迅速に行うことが可能になります。

SOARの核となるのが「プレイブック」です。プレイブックとは、特定のインシデント(例:マルウェア感染、フィッシングメール受信など)に対して、「誰が」「いつ」「何を」「どのように」対応するかを定義した、一連のワークフローや手順書のことです。いわば、インシデント対応という劇の「脚本」や「楽譜」のようなものです。

従来、これらの手順はドキュメントとして管理され、手動で実行されていました。しかし、SOARにおけるプレイブックは、この手順をコード化し、システムが自動で実行できるように設計されています。これにより、以下のようなメリットが生まれます。

効果的なプレイブックを構築することが、SOAR導入の成否を分けると言っても過言ではありません。

それでは、実際にSOARプレイブックを作成するための具体的な手順を5つのステップに分けて解説します。やみくもに自動化を進めるのではなく、計画的に設計・構築していくことが成功の鍵です。

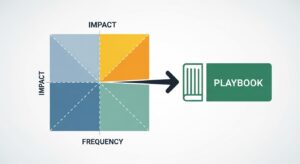

最初からすべてのインシデント対応を自動化しようとするのは現実的ではありません。まずは、自動化による効果が高く、かつ実現可能性の高いユースケースからスモールスタートすることが重要です。選定の基準としては、以下のものが挙げられます。

具体的には、「マルウェア感染端末の検知と隔離」「フィッシングメールの調査と駆除」「脆弱性スキャン結果に基づくパッチ適用依頼のチケット化」などが、最初のターゲットとして選ばれやすいユースケースです。

選定したユースケースについて、現在のインシデント対応プロセスを徹底的に洗い出し、可視化します。フローチャートなどを用いて、「誰が」「どのツールを使って」「どのような情報を基に」「何を行い」「次の担当者にどう引き継いでいるか」を時系列で詳細に記述します。

このプロセスを通じて、現状の課題(非効率な作業、判断の属人化など)が明確になります。そして、可視化したプロセスを基に、「あるべき姿」、つまり理想的な標準対応プロセスを定義します。この標準化されたプロセスが、プレイブックの設計図となります。この段階を疎かにすると、非効率なプロセスをそのまま自動化してしまい、期待した効果が得られないため、非常に重要なステップです。

標準化したプロセスを、SOARプラットフォーム上で実行可能なワークフローに落とし込んでいきます。SOARの多くは、GUIベースのエディタで、様々な「アクション」をブロックのようにつなぎ合わせてワークフローを構築できます。

ワークフローの主な構成要素は以下の通りです。

これらの要素を組み合わせ、「アラート受信→情報収集→脅威インテリジェンスとの照合→リスク判定→対応措置→報告」といった一連の流れを設計します。

完全自動化は理想的に聞こえますが、常に正しいとは限りません。特に、誤検知によって正常な通信を遮断したり、業務上重要な端末を隔離したりすると、ビジネスに大きな影響を与えてしまいます。そこで重要になるのが、自動化のプロセスに人間の判断を介在させるポイント、すなわち「止めどころ(承認ポイント)」の設計です。

止めどころは、自動化によるリスクと効率化のメリットを天秤にかけ、戦略的に設定する必要があります。

【止めどころの候補例】

止めどころでは、プレイブックは一時停止し、担当者にメールやチャットで承認を依頼します。担当者は、SOARがそれまでに自動収集した調査結果を確認し、「実行」か「キャンセル」かを判断します。これにより、自動化のスピードと人間の判断の正確性を両立させ、安全な運用を実現します。

作成したプレイブックは、いきなり本番環境で稼働させるのではなく、必ずテスト環境で十分に検証します。擬似的なアラートを発生させ、プレイブックが意図通りに動作するか、各ツールとの連携は正常か、止めどころで適切に停止し通知が飛ぶかなどを確認します。

テストで見つかった問題点を修正し、チューニングを繰り返すことで、プレイブックの完成度を高めていきます。プレイブックは一度作って終わりではなく、継続的に「育てる」という意識が重要です。

ここでは、具体的なイメージを持っていただくために、代表的な2つのユースケースにおけるプレイブックの設計サンプルを紹介します。

EDRがマルウェアを検知したアラートを起点に、感染が疑われる端末を迅速にネットワークから隔離することを目的とします。

従業員が不審なメールを報告用メールボックスに転送したことをトリガーに、調査から類似メールの駆除までを自動化します。

最後に、SOARプレイブックの構築と運用をより効果的に進め、失敗を避けるための重要なポイントを3つ紹介します。

「止めどころ」は安全な運用の要ですが、設定を誤ると自動化のメリットを損なう可能性があります。

SOARの価値は、様々なツールを統合し、プロセスを自動化することにあります。特に、脅威検出の要であるSIEMやXDRとの緊密な連携は不可欠です。SIEM/XDRからのアラート情報だけでなく、それらの製品が持つ調査機能をSOARのプレイブックからAPI経由で呼び出すことで、より深く多角的な調査を自動化できます。これにより、アナリストが手動で調査する手間を大幅に削減し、より精度の高い判断を下すための材料を提供できます。

サイバー攻撃の手法は常に進化しており、企業のIT環境も変化し続けます。一度構築したプレイブックが永遠に有効であり続ける保証はありません。プレイブックが形骸化しないよう、定期的に見直しを行うプロセスを運用に組み込むことが極めて重要です。

新しい脅威情報を基にプレイブックを更新したり、インシデント対応の結果を分析して非効率な部分を改善したりと、継続的な改善活動(PDCAサイクル)を回していく必要があります。

A1: インシデント対応の知識やプロセス設計のスキルが求められます。また、ツール間のAPI連携など、ある程度の技術知識も必要です。しかし、最近のSOAR製品はプログラミング不要でワークフローを構築できるGUIを備えたものが多く、導入のハードルは下がっています。ベンダーやインテグレーターの導入支援サービスを活用するのも有効な手段です。

A2: あります。だからこそ、本記事で強調した「止めどころ」の設計が非常に重要になります。特にサーバーなどの重要な資産に対する隔離や遮断といったアクションは、必ず人間の承認を介在させることで、ビジネス影響のリスクを最小限に抑えられます。最初は通知や調査の自動化に留め、慎重に自動化の範囲を広げていくことを推奨します。

A3: コストはSOAR製品のライセンス費用、導入支援費用、社内人件費などがかかります。期間は、ユースケースの数や複雑さによって大きく変動しますが、一般的には特定のユースケースに絞って数ヶ月単位で導入プロジェクトを進めることが多いです。スモールスタートで成功事例を作り、段階的に対象範囲を拡大していくアプローチが一般的です。

SOARプレイブックは、増え続けるセキュリティ運用業務の負担を軽減し、インシデント対応を迅速化・標準化するための強力なソリューションです。成功の鍵は、自社の運用プロセスを深く理解し、自動化するユースケースを適切に選定した上で、計画的にプレイブックを設計・構築することにあります。

特に、完全自動化の理想と誤検知リスクとのバランスを取る「止めどころ」の戦略的な設計は、安全かつ効果的なセキュリティ自動化運用に不可欠です。

本記事で紹介したステップとポイントを参考に、まずは身近な定型業務のプロセス可視化から始めてみてはいかがでしょうか。スモールスタートで経験を積みながらプレイブックを育てていくことが、成熟したセキュリティ運用体制への着実な一歩となります。

記載されている内容は2026年02月10日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

1分でわかるこの記事の要約 CASB導入は「シャドーITの可視化」で終わらず、「遮断ルール」の設計・運用が不可欠です。 ...

1分でわかるこの記事の要約 XDRはEDR/NDR/クラウドなど多様なセキュリティデータを統合し、サイバー攻撃の全体像を...

1分でわかるこの記事の要約 検知ルールは一度作成したら終わりではなく、環境変化に合わせて継続的に「育てる」運用が重要です...

1分でわかるこの記事の要約 サイバー攻撃対策では証拠保全が不可欠であり、その標準化と手順書整備が重要です。 揮発性のメモ...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...