データ棚卸しを“本丸データ”から始める方法:Fingerprintingで重要情報を高精度に特定・保護する

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

更新日:2026年02月10日

1分でわかるこの記事の要約 CASB導入は「シャドーITの可視化」で終わらず、「遮断ルール」の設計・運用が不可欠です。 可視化だけでは機密情報アップロードやデータ窃取などの具体的なリスクを防げません。 ゼロトラスト時代に […]

目次

CASB導入プロジェクトが、シャドーITの利用状況を把握した段階で停滞してしまうケースは後を絶ちません。なぜ、多くの組織がこの「可視化の壁」を越えられないのでしょうか。その背景にある、よくある課題と心理的な落とし穴を理解することが、対策の第一歩となります。

企業がCASB導入に踏み切る背景には、クラウド利用の急速な拡大に伴うセキュリティ課題があります。特にSaaSの普及は、業務効率を飛躍的に向上させる一方、IT部門が管理できない「シャドーIT」という新たなリスクを生み出しました。

こうした状況に対し、多くの企業はCASBに以下のような役割を期待します。

CASBを導入すると、これまで把握できていなかった膨大な数のシャドーITがレポートとして表示されます。その数に驚くと同時に、「これだけのリスクを把握できた」という事実が、一種の達成感につながることがあります。これが、可視化だけで終わってしまう最大の心理的な落とし穴です。

知らない脅威が見えるようになったことで、問題が解決に向かっていると錯覚してしまうのです。しかし、これはあくまで健康診断で問題箇所が見つかっただけの状態であり、治療(対策)はこれからです。

また、可視化の次のステップである「制御」や「遮断」には、業務への影響が懸念されます。便利なツールを禁止することで、従業員から反発を受けたり、生産性が低下したりするのではないかという恐れが、具体的なアクションへのブレーキとなってしまうのです。

シャドーITの存在を認識しているだけでは、情報漏洩のリスクは低減しません。具体的なリスクシナリオを想定することで、制御・遮断の必要性がより明確になります。

シナリオ1:機密情報のアップロード 営業担当者が顧客情報を整理するため、会社非許可のオンラインストレージに機密情報を含む顧客リストをアップロードするケース。この行為は可視化できても、遮断ルールがなければ防げません。

シナリオ2:ソースコードの流出 開発者がソースコードの共有に便利な、セキュリティの甘い海外のWebサービスを利用し、そこから情報が流出する「Exfiltration(データ窃取)」のリスクも考えられます。

シナリオ3:不正アクセスの踏み台 従業員が利用しているシャドーITサービス自体がサイバー攻撃を受け、IDやパスワードが漏洩し、そこから社内システムへの不正アクセスにつながる可能性も否定できません。

これらのリスクは、利用状況を監視しているだけでは防ぐことができず、能動的なアクセス制御やデータ通信の遮断といったセキュリティ対策が不可欠です。

クラウドとモバイルの活用が前提となる現代において、セキュリティの考え方は「境界防御」から「ゼロトラスト」へと大きくシフトしています。このゼロトラストセキュリティを実現する上で、CASBによる「遮断」という機能は極めて重要な役割を担います。

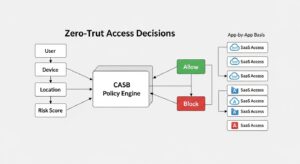

ゼロトラストとは、「社内ネットワークだから安全」という考え方を捨て、すべてのアクセスを信頼せずに都度検証するというセキュリティモデルです。このモデルにおいて、CASBはクラウドサービスへのアクセスを検証し、制御する中心的なコンポーネントとなります。

従業員がオフィス、自宅、外出先など、どこからでも様々なデバイスを使ってクラウドサービスにアクセスする環境では、アクセスのたびに「誰が」「どのデバイスで」「どのデータに」「何をしようとしているか」を検証し、ポリシーに基づいて許可・拒否を判断する必要があります。

CASBは、ユーザーの属性、デバイスの状態、アクセス先のSaaSのリスクレベルなどを複合的に評価し、きめ細やかなアクセス制御を実現します。これにより、「許可されたユーザーが、安全なデバイスから、許可されたクラウド上のデータに対して、許可された操作のみを行う」というゼロトラストの理念を具現化するのです。

情報漏洩対策という文脈では、Web DLP(Data Loss Prevention)もしばしば比較対象となります。Web DLPは主に、Webトラフィックを監視し、機密情報が含まれるデータ通信を検知・ブロックするソリューションです。

Web DLPが主に通信経路上(Data-in-Transit)のデータを監視するのに対し、CASBはAPI連携によってクラウドサービス内に保存されているデータ(Data-at-Rest)もスキャンし、ポリシー違反のファイル共有などを検知・修正できます。

また、CASBは単にデータの送信をブロックするだけでなく、「特定のファイル形式のアップロードのみ禁止」「外部ユーザーとの共有を禁止」といった、クラウドサービスの機能に応じた詳細な制御が可能です。Web DLPとCASBは競合するものではなく、連携・補完させることで、より強固なSaaSセキュリティ体制を構築できます。

Exfiltrationとは、サイバー攻撃者や内部不正者によって、データが不正に外部へ持ち出されることです。クラウドサービスの利便性は、裏を返せばExfiltrationの温床にもなり得ます。CASBは、このExfiltration対策において非常に有効な手段です。

例えば、以下のような遮断ルールを設定できます。

さらに、短時間に大量のデータをダウンロードする、深夜帯に不審なアクセスがあるといった通常とは異なる振る舞いを検知し、アカウントを一時的にロックするような脅威検知機能も有効です。データの中身とユーザーの振る舞いの両面から監視・制御を行うことで、CASBはクラウド経由の情報漏洩リスクを大幅に低減させます。

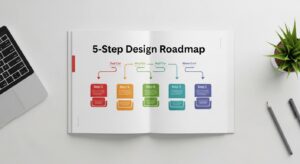

効果的な遮断ルールを設計するためには、場当たり的な設定ではなく、体系的なアプローチが求められます。ここでは、CASB導入を成功に導くためのルール設計を5つのステップに分けて具体的に解説します。

まず、自社が守るべき情報資産(個人情報、顧客情報、技術情報など)を重要度に応じて分類します。次に、それらのデータが、どのクラウドサービスで、どのように扱われている可能性があるかを洗い出します。

この棚卸し作業を通じて、「どのデータが、どのような形で漏洩すると、どの程度のインパクトがあるか」というリスク評価を行います。このリスク評価が、後のポリシー策定の根幹となります。

CASBの可視化機能を用いて、社内で利用されているすべてのクラウドサービスのリストを作成し、各サービスのセキュリティリスクを評価します。評価項目には、事業者信頼性、データセンター所在地、暗号化、認証方式、コンプライアンス認証の取得状況などが含まれます。

このリスク評価に基づき、すべてのサービスを以下の3つのカテゴリに分類します。

この分類が、具体的な遮断ルールのベースとなります。

ステップ1と2の結果を踏まえ、全社共通のクラウドサービス利用に関する基本ポリシー(ガイドライン)を策定します。ポリシーには、利用可能なサービス、機密情報を扱う際の禁止事項、データ共有ルールなどを明記します。

このポリシーは、IT部門だけでなく、法務、コンプライアンス、人事、各事業部門を巻き込んで策定することが、実効性を高める上で重要です。

基本ポリシーをCASBの具体的な設定に落とし込みます。画一的なルールではなく、状況に応じた柔軟な制御を目指しましょう。

これらのルールを設定することで、データフローをきめ細かく制御し、セキュリティを強化します。

CASBの遮断ルールは、一度設定して終わりではありません。ビジネス環境の変化や新たなクラウドサービスの登場に対応するため、継続的な見直しと改善(チューニング)が不可欠です。

導入後は、遮断ログやアラートを定期的に監視し、ルールの有効性を評価します。業務に支障をきたす誤検知がないか、防ぐべき通信を見逃していないかを確認し、必要に応じてポリシーを修正します。このようなPDCAサイクルを回し続けることが、CASB運用の成功の鍵となります。

遮断ルールの設計と実装が完了しても、CASBの運用は続きます。ここでは、導入後によく直面する課題と、それらを乗り越えるための実践的な解決策を紹介します。

いきなり全社で厳しい遮断ルールを適用するのではなく、段階的な導入(スモールスタート)が有効です。まずは特定部門を対象にしたり、「ブロック」ではなく「警告」を表示するモードから始めたりしましょう。

また、なぜそのルールが必要なのか、背景にあるリスクを丁寧に説明する社内コミュニケーションも欠かせません。単に禁止するだけでなく、代替となる安全なツールを提示することも重要です。

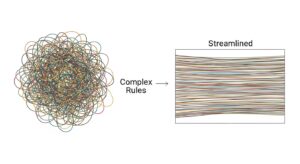

ポリシーが複雑化し、形骸化することを防ぐためには、効率化の工夫が必要です。

多くのCASB製品には、業界標準のコンプライアンス要件に基づいたポリシーテンプレートが用意されています。これらを活用すれば、ゼロからルールを作成する手間を省けます。また、半期に一度など、定期的にすべてのルールを見直す機会を設け、不要なルールを整理・統合することも重要です。

CASBの高度な機能を活用し、日々のアラートに対応するには専門知識が必要です。しかし、多くの企業ではセキュリティ人材の確保が難しいのが現実です。

この課題には、セキュリティベンダーが提供するマネージドサービス(MSOC/MDR)の活用が有効な選択肢です。専門のアナリストが24時間365日体制で監視・対応を代行してくれます。外部の専門家の力を借りることも、現実的かつ効果的なセキュリティ運用を実現する一つの方法です。

CASB導入の成功は、シャドーITを可視化すること自体がゴールではありません。それはあくまでスタートラインです。本当の目的は、可視化によって明らかになったリスクに対し、自社のポリシーに基づいた適切な「制御」と「遮断」を行い、クラウド利用におけるガバナンスを確立することにあります。

シャドーITの可視化だけで対策を終えるという落とし穴にはまらず、本記事で解説した5つのステップを参考に、実効性のある遮断ルールを設計・運用してください。ゼロトラスト時代のクラウドセキュリティを実現し、安全かつ自由にクラウドサービスを活用できる環境を構築するために、CASBの導入と効果的な運用は不可欠な投資と言えるでしょう。

Q1: CASBの遮断ルールはどのくらいの厳しさに設定すべきですか?

A1: 最適な厳しさは、企業のセキュリティポリシー、業種、取り扱うデータの機密度によって異なります。一律に厳しくするのではなく、リスクベースのアプローチが重要です。まずは、個人情報や機密情報など影響が大きいデータの保護を最優先し、関連するクラウドサービスの利用に厳しいルールを適用します。一方で、リスクの低いサービスについては警告に留めるなど、セキュリティと利便性のバランスを取ることが推奨されます。

Q2: CASBの導入・運用にあたり、どの部門を巻き込むべきですか?

A2: CASBプロジェクトは、情報システム部門だけでは成功しません。全社的なガバナンスを確立するため、経営層、法務・コンプライアンス部門、人事部門、そして実際にクラウドサービスを利用する各事業部門の代表者を巻き込むことが不可欠です。各部門の視点を取り入れることで、実態に即した実効性の高いポリシーを策定できます。

Q3: シャドーITをすべて禁止するのは現実的ですか?

A3: すべて禁止することは現実的ではなく、得策でもありません。従業員がシャドーITを利用するのは、既存ツールでは満たせない業務ニーズがあるからです。重要なのは、利用実態とリスクを評価し、安全だと判断されたサービスは会社として正式に許可(サンクションIT化)するプロセスを整備することです。これにより、従業員の利便性を損なうことなく、組織全体のセキュリティレベルを向上させることができます。

記載されている内容は2026年02月10日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

1分でわかるこの記事の要約 XDRはEDR/NDR/クラウドなど多様なセキュリティデータを統合し、サイバー攻撃の全体像を...

1分でわかるこの記事の要約 検知ルールは一度作成したら終わりではなく、環境変化に合わせて継続的に「育てる」運用が重要です...

1分でわかるこの記事の要約 サイバー攻撃対策では証拠保全が不可欠であり、その標準化と手順書整備が重要です。 揮発性のメモ...

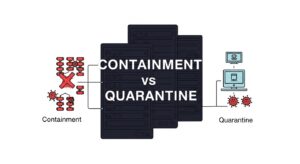

1分でわかるこの記事の要約 サイバー攻撃発生時の被害拡大を防ぐ初動対応が「封じ込め」であり、その的確な判断が企業の未来を...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...