データ棚卸しを“本丸データ”から始める方法:Fingerprintingで重要情報を高精度に特定・保護する

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

更新日:2026年02月10日

1分でわかるこの記事の要約 サイバー攻撃発生時の被害拡大を防ぐ初動対応が「封じ込め」であり、その的確な判断が企業の未来を左右します。 封じ込めにはネットワーク全体を隔離する「Containment」と特定端末のみを隔離す […]

目次

サイバーセキュリティの世界では、インシデントの発生を100%防ぐことは不可能です。だからこそ、インシデント発生後の対応、すなわちインシデントレスポンスの質が、企業の事業継続性を大きく左右します。その中でも「封じ込め(Containment)」は、被害の拡大を食い止めるための極めて重要なプロセスです。

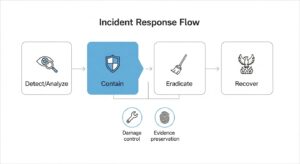

インシデント対応は、NIST(米国国立標準技術研究所)が提唱するフレームワークに代表されるように、「検知・分析」「封じ込め」「根絶」「復旧」という一連のフローで進められます。攻撃を検知し、状況を把握した後、最初に行うべきアクションが封じ込めです。この段階での対応が遅れたり、判断を誤ったりすると、マルウェアが社内ネットワーク全体に拡散し、機密情報が外部に流出し続けるなど、被害が指数関数的に拡大するリスクがあります。

迅速かつ的確な封じ込めの重要な役割

つまり、封じ込めはインシデントという火事に対し、延焼を防ぐ防火壁を築く行為なのです。この初期対応の成否が、その後の根絶や復旧にかかる時間とコスト、そして企業が受けるダメージの総量を決定づけます。

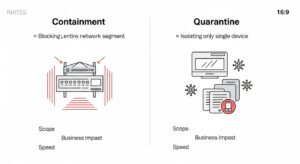

「封じ込め」と一言で言っても、そのアプローチは一つではありません。代表的な手法として「Containment(コンテインメント)」と「Quarantine(クアランティン)」が存在し、この二つは対象範囲と業務影響の観点で大きく異なります。状況に応じて適切な手法を選択することが、インシデントレスポンス成功の鍵となります。

Containmentは、より広範囲で抜本的な隔離措置を指します。特定の端末だけでなく、それが所属するネットワークセグメント全体を物理的または論理的に切り離したり、影響を受けているサーバーシステムをシャットダウンしたりといった対応です。脅威の拡散能力が非常に高い場合や、感染範囲が特定できない状況で、被害の拡大を確実に止めるために選択されます。

一方、Quarantineは、感染が確認された、あるいは疑われる特定のエンドポイント(PC、サーバーなど)のみをネットワークから隔離する、よりピンポイントな手法です。多くのEDR(Endpoint Detection and Response)製品が提供する機能の一つで、管理コンソールから遠隔で対象端末の通信を遮断できます。

両者の違いを以下の表にまとめました。

| 項目 | Containment(コンテインメント) | Quarantine(クアランティン) |

|---|---|---|

| 目的 | 脅威の確実な封じ込めと被害拡大の絶対的な阻止 | 業務影響を最小化しつつ、特定の脅威を隔離 |

| 対象範囲 | ネットワークセグメント、システム全体など広範囲 | 個別のエンドポイント(PC、サーバー)など限定的 |

| 業務影響 | 大。サービスや業務の広範な停止の可能性。 | 小。対象端末の利用者以外への影響は限定的。 |

| 判断難易度 | 高。経営層を巻き込んだ意思決定が必要な場合も。 | 中。CSIRTや情報システム部門で迅速に実施可能。 |

| リスク | 過剰対応による不必要な業務停止 | 感染範囲の見逃しによる被害拡大 |

このように、どちらか一方が常に優れているわけではなく、インシデントの状況、脅威の性質、許容できる業務影響に応じて、最適な手法を選択する意思決定が求められます。

実際のインシデント発生時に、冷静かつ迅速にContainmentかQuarantineかを選択するための判断基準(意思決定フレームワーク)を事前に構築しておくことが不可欠です。ここでは、主要な3つの判断基準を解説します。

まず評価すべきは、検知された脅威の性質です。自己増殖機能を持つランサムウェアやワームのように、ネットワーク内で自動的に拡散する脅威の場合、対応スピードが何よりも重要になります。このような脅威が社内ネットワークの重要セグメントで確認された場合、たとえ業務影響が大きくても、迷わずContainmentを選択すべき状況が多いでしょう。

一方、特定の端末に潜伏して情報を窃取するマルウェアなど、拡散能力が低い脅威の場合はQuarantineで十分な可能性があります。脅威インテリジェンスを活用し、マルウェアの振る舞いを分析することで、深刻度を客観的に評価し、的確な意思決定につなげることが重要です。

次に、インシデントの影響範囲を正確に把握できているか、という点が重要です。EDRやSIEMなどのツールから得られるログ分析の結果、感染が特定のエンドポイントに限定されていると確信が持てるのであれば、Quarantineが最適な選択肢となります。

しかし、ログ不足や攻撃の巧妙さにより影響範囲が不明確な場合は注意が必要です。見えている氷山は一角に過ぎず、すでに侵入が拡大している可能性を考慮しなければなりません。このように感染範囲の特定に自信が持てない場合は、安全を期してより広い範囲を対象とするContainmentを選択することが賢明です。

技術的な観点だけでなく、ビジネス的な観点も不可欠です。隔離を検討しているシステムが、企業の事業活動においてどれほど重要かを評価する必要があります。

例えば、顧客向けのECサイトを支えるサーバー群であれば、短時間の停止でも甚大な売上損失とブランドイメージの低下に直結します。この場合は安易にContainmentを選択せず、まずはQuarantineで対応し、並行して調査を進めるといった段階的なアプローチが求められます。

この判断を行うためには、平時から自社のシステム資産を棚卸しし、それぞれの重要度や業務への影響度を評価しておく「リスク管理」の取り組みが重要になります。

封じ込めはあくまで緊急対応であり、ゴールではありません。脅威を隔離しただけでは根本問題は解決しておらず、次には「根絶(Remediation)」と「復旧」という重要なプロセスが待っています。

Remediation(リメディエーション)とは、システムから脅威を完全に取り除き、侵入の原因となった脆弱性を解消する活動全般を指します。隔離された環境の中で、以下の作業が行われます。

なぜ侵入を許したのか、その根本原因を突き止め、同じ手口で再攻撃されないように対策を施すことが目的です。

Remediationが完了し、システムの安全が確認された後、「復旧」フェーズに移ります。隔離していたシステムやネットワークを元に戻し、事業活動を正常な状態に回復させます。

そして最も重要なのは、今回の経験から「教訓」を学び、将来のセキュリティ対策に活かすことです。インシデント対応のプロセスを振り返り、報告書にまとめることで、セキュリティポリシーの見直しや新たな対策ツールの導入など、具体的な再発防止策を講じ、企業のサイバーセキュリティをより強固なものへと進化させていくのです。

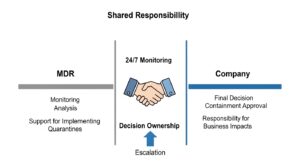

自社だけで24時間365日、高度化するサイバー攻撃に対応し、迅速な封じ込めの意思決定を行うことには限界があります。そこで近年注目されているのが、専門家が監視から対応までを支援するMDR(Managed Detection and Response)サービスです。

多くのMDRサービスは、セキュリティアナリストが24時間体制で脅威を監視し、インシデントと判断した場合には、迅速に顧客へ通知すると同時に、封じ込めのアクションを実行します。

最も一般的なのは、EDRツールと連携した「Quarantine」の実行です。アナリストが遠隔から脅威と判断したエンドポイントをネットワークから即座に隔離し、被害拡大を食い止めます。これはMDRサービスのコアバリューの一つです。

MDRサービスの導入を検討する際には、封じ込めに関する対応範囲を事前に詳しく確認することが重要です。

MDRサービスは強力な味方ですが、最終的な意思決定の責任は企業自身にあります。自社のリスク管理体制とMDRサービスをうまく組み合わせることが、効果的なインシデントレスポンス体制の構築につながります。

サイバー攻撃を受けた際の初動対応「封じ込め」は、被害の大きさを左右する極めて重要なプロセスです。広範囲を対象とする「Containment」と、特定端末を隔離する「Quarantine」。この二つの違いを正しく理解し、以下の3つの判断基準に基づいて、組織として最適な選択をすることが求められます。

この意思決定は技術的な知識だけでなく、事業への深い理解も必要です。平時からインシデント対応フローを整備し、判断基準を明確化しておきましょう。また、MDRサービスのような外部専門家の活用も有効な選択肢となります。

インシデントはいつ発生するかわかりません。しかし、備えがあれば、その被害を最小限に食い止めることは可能です。本記事を参考に、ぜひ自社のインシデントレスポンス体制を見直し、より強固な企業セキュリティを築き上げてください。

Q1: 封じ込めの判断を誤った場合のリスクは? A1: 判断を誤った場合のリスクは二つあります。一つは「過小評価」のリスクです。Containmentが必要な深刻な脅威にQuarantineで対応した場合、見逃した端末から被害が拡大し、ランサムウェア被害や大規模な情報漏洩につながる可能性があります。もう一つは「過大評価」のリスクです。Quarantineで十分な状況でContainmentを実施した場合、不必要な業務停止を引き起こし、多大な事業的損失を生む可能性があります。

Q2: 中小企業でも自社で封じ込め判断は可能ですか? A2: 可能です。ただし、専門知識を持つ担当者がいない場合は困難が伴います。まずは利用中のセキュリティ製品が持つ隔離機能を確認し、ベンダーのサポートを受けながらQuarantineを実施する手順を確立することが現実的です。より高度な対応に備え、インシデント発生時にスポットで支援を依頼できるベンダーとの関係構築や、MDRサービスの導入を検討することも有効な対策です。

Q3: 封じ込めと同時に行うべきことは何ですか? A3: 封じ込めと同時に、あるいは直後に複数のことを並行して進める必要があります。まず、CSIRTや経営層、関連部署への状況報告と情報共有が不可欠です。次に、隔離した端末のログを保全し、侵入経路や影響範囲の特定を進めます。また、状況によっては、監督官庁への報告や、顧客・取引先への通知準備も開始する必要があります。

記載されている内容は2026年02月10日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

1分でわかるこの記事の要約 CASB導入は「シャドーITの可視化」で終わらず、「遮断ルール」の設計・運用が不可欠です。 ...

1分でわかるこの記事の要約 XDRはEDR/NDR/クラウドなど多様なセキュリティデータを統合し、サイバー攻撃の全体像を...

1分でわかるこの記事の要約 検知ルールは一度作成したら終わりではなく、環境変化に合わせて継続的に「育てる」運用が重要です...

1分でわかるこの記事の要約 サイバー攻撃対策では証拠保全が不可欠であり、その標準化と手順書整備が重要です。 揮発性のメモ...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...