データ棚卸しを“本丸データ”から始める方法:Fingerprintingで重要情報を高精度に特定・保護する

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

更新日:2026年02月10日

1分でわかるこの記事の要約 XDRはEDR/NDR/クラウドなど多様なセキュリティデータを統合し、サイバー攻撃の全体像を可視化します。 真価を発揮するには、質の高いテレメトリ収集とMITRE ATT&CKを活用し […]

目次

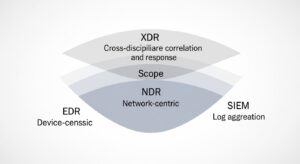

サイバーセキュリティの世界では、次々と新しい技術や用語が登場します。XDRもその一つですが、その本質を正しく理解することが、効果的なセキュリティ対策の第一歩です。ここでは、XDRの基本概念と、関連ソリューションであるEDR、NDR、SIEMとの違いを明確に整理します。

XDRは「拡張された検知と対応」を意味します。この「拡張(Extended)」という言葉がXDRの核心です。従来のソリューションがエンドポイントやネットワークといった特定領域に特化していたのに対し、XDRはこれらの領域を横断してセキュリティデータを収集・統合し、一元的なプラットフォームで相関分析を行います。

XDRがテレメトリを収集するIT環境

収集した膨大なデータをAIや機械学習で解析し、単一のソリューションでは見逃してしまうような高度な攻撃の兆候を早期検知することを目的としています。検知後のインシデントレスポンス機能も統合されており、脅威の封じ込めや復旧といった一連の対応を迅速化できるのが大きな特徴です。

XDRの価値を理解するには、EDRやNDRとの関係性の把握が不可欠です。

XDRは、これらEDRとNDRの強みを活かし、弱点を補完する形で機能します。EDRから得られる「エンドポイントの詳細な挙動」と、NDRから得られる「ネットワーク通信の全体像」を連携させ相関分析することで、攻撃の連鎖をより正確に可視化し、高度な脅威検知を実現するのです。

ログを統合管理する点で、XDRはSIEM(Security Information and Event Management)と混同されがちですが、目的と機能に明確な違いがあります。

両者は競合するだけでなく、SIEMが全体的なログ管理を行い、XDRが検知した重大なインシデント情報をSIEMに連携するといった、補完的な関係を築くことも可能です。

XDRの真価は、質の高いテレメトリを多様なソースから収集し、それらを効果的に連携させる設計にかかっています。ここでは、テレメトリ統合の重要性、主要なデータソース、アーキテクチャ設計について解説します。

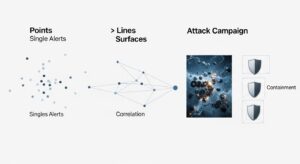

現代のサイバー攻撃は、複数のステップを経て進行します。フィッシングメール → エンドポイントへのマルウェア感染 → 内部ネットワークでの水平展開 → クラウド上の機密データへの不正アクセス

従来のサイロ化された対策では、これらの攻撃ステップは断片的な「点」の情報としてしか検知できませんでした。SOCアナリストは手作業でこれらを繋ぎ合わせ、攻撃の全体像という「線」や「面」を推測する必要があり、対応の遅れを招くリスクがありました。

XDRによるテレメトリの統合は、この課題を解決します。異なるセキュリティレイヤーからの情報を一つのプラットフォームに集約し、自動的に紐づけることで攻撃のコンテキスト(文脈)を明確にします。これにより、アナリストは「なぜこのアラートが発生したのか」「他に影響は?」を迅速に理解し、的確なインシデントレスポンスが可能になるのです。

効果的な相関分析のためには、以下の主要ソースからのテレメトリ収集が推奨されます。

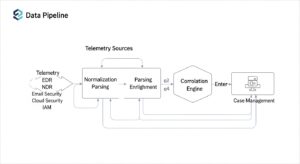

多様なテレメトリをXDRに統合するには、XDRを中核(ハブ)とし、各セキュリティソリューション(スポーク)を接続するハブ&スポークモデルが基本です。

連携には各ベンダーが提供するAPIを利用するのが一般的ですが、ここで重要なのがデータの「正規化」です。異なるフォーマットのログやアラートを共通のデータモデルに変換するプロセス(パーシングと正規化)が不可欠です。このプロセスにより、異なる製品からの情報でも「ユーザーAがメールのURLをクリックし、PCから不審なIPへ通信した」といった一連のイベントを、同一のコンテキストとして解析できるようになります。

テレメトリ収集の基盤が整ったら、次はそのデータを活用して脅威を検知する「相関ルール」を設計します。優れた相関ルールは、ノイズ(誤検知)を減らし、本当に重要な脅威だけを浮かび上がらせる鍵となります。

やみくもにルールを作成しても、アラートの洪水に溺れるだけです。効果的な設計には、以下の原則が重要です。

具体的なシナリオを想定することで、相関ルールのイメージがより明確になります。

相関ルールは一度作成したら終わりではありません。正常な活動が誤って脅威として検知される「誤検知(False Positive)」は、SOCアナリストの疲弊を招き、重大な警告の見逃しに繋がります。

これを防ぐには、継続的なチューニングが不可欠です。誤検知が発生したら原因を分析し、ルールを修正します(例:特定の業務ソフトウェアの通信をホワイトリストに登録する、閾値を調整する)。地道なチューニングを繰り返すことでルールの精度が向上し、SOC運用は効率化されます。

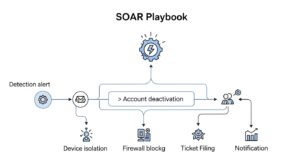

脅威検知の精度向上だけでなく、その後の対応を迅速化することが被害最小化の鍵です。XDRとSOARを連携させることで、インシデントレスポンスの自動化を実現できます。

SOAR(Security Orchestration, Automation and Response)は、セキュリティ運用タスクを自動化・効率化するプラットフォームです。「プレイブック」と呼ばれる手順書に従い、一連の対応プロセスを自動実行します。

XDRが「高度な検知」を担う頭脳なら、SOARは「迅速な対応」を実行する手足です。XDRの高精度なアラートをトリガーとして、SOARのプレイブックが起動します。

例えば、「ランサムウェアの疑い」というアラートに対し、SOARは以下の対応を瞬時に自動実行できます。

手動では数十分~数時間かかる対応が数秒~数分で完了し、攻撃の拡散を即座に阻止できます。

XDRとSOARの連携は、単なる時間短縮以上の価値をSOCにもたらします。

本記事では、XDRをEDR、NDR、クラウドなど多様なテレメトリを繋ぐ「相関の器」として活用し、その真価を引き出すための設計図を解説しました。

現代の複雑なサイバー攻撃に対抗するには、個別の対策だけでは不十分です。XDRを中核に据え、様々なセキュリティレイヤーからの情報を統合・相関分析することで、初めて攻撃の全体像を可視化し、巧妙な脅威を早期検知できます。

そのためには、以下の要素が不可欠です。

サイバーセキュリティ対策は、「点を守る」時代から「面で守り、線で繋いで脅威を捉える」時代へ移行しています。XDRによる統合的アプローチは、その移行を実現する強力な推進力となるでしょう。

A1: XDR導入には多くのメリットがありますが、以下のデメリットや注意点も存在します。

これらの点を十分に検討し、自社の状況に合った導入計画を立てることが重要です。

A2: はい、必要性は非常に高いと言えます。サイバー攻撃は企業の規模を問わず、むしろ対策が手薄になりがちな中小企業が標的となるケースも少なくありません。限られた担当者で多様な脅威に対応しなければならない中小企業にとって、脅威の可視化と対応の効率化を実現するXDRは強力な味方となります。

自社でSOCの構築・運用が難しい場合は、セキュリティベンダーがXDRの監視・運用を代行するMDR(Managed Detection and Response)サービスを利用するのも有効な選択肢です。

記載されている内容は2026年02月10日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

1分でわかるこの記事の要約 CASB導入は「シャドーITの可視化」で終わらず、「遮断ルール」の設計・運用が不可欠です。 ...

1分でわかるこの記事の要約 検知ルールは一度作成したら終わりではなく、環境変化に合わせて継続的に「育てる」運用が重要です...

1分でわかるこの記事の要約 サイバー攻撃対策では証拠保全が不可欠であり、その標準化と手順書整備が重要です。 揮発性のメモ...

1分でわかるこの記事の要約 サイバー攻撃発生時の被害拡大を防ぐ初動対応が「封じ込め」であり、その的確な判断が企業の未来を...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...