データ棚卸しを“本丸データ”から始める方法:Fingerprintingで重要情報を高精度に特定・保護する

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

更新日:2026年02月10日

1分でわかるこの記事の要約 スレットハンティングの「ネタ切れ」課題は、体系的な運用プロセス欠如が原因です。 MITRE ATT&CKとIOB(振る舞いの痕跡)の組み合わせが、継続的なハンティングを可能にします。 […]

目次

スレットハンティング(Threat Hunting)とは、「自組織のネットワーク内に、既に未知の脅威が侵入しているかもしれない」という仮説に基づき、潜在的な脅威を能動的に探し出すプロアクティブなサイバーセキュリティ活動です。アンチウイルスやファイアウォールなどの自動化された防御システムが検知できなかった脅威を、人間のセキュリティアナリストが知識と経験、そして脅威インテリジェンスを駆使して早期発見することを目的とします。

この活動の最大の価値は、インシデントの被害が深刻化する前に攻撃の芽を摘み取り、インシデントレスポンスを迅速化することにあります。

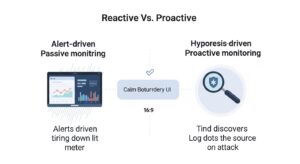

従来型のセキュリティ運用、特にSOC(Security Operation Center)における監視業務は、主にSIEM(Security Information and Event Management)などが発するアラートに対応する「受動的(リアクティブ)」な活動が中心です。これはもちろん重要ですが、アラートが出ない静かな攻撃、いわゆる「Low and Slow」型の攻撃を見逃す可能性があります。

一方、スレットハンティングはアラート起点ではなく、アナリストが立てた「仮説」を起点に調査を開始する「能動的(プロアクティブ)」な活動です。この二つのアプローチは対立するものではなく、相互に補完し合うことで、組織のセキュリティ体制をより強固なものにします。

多くの組織でスレットハンティングが定着しない最大の理由が「ネタ切れ」です。最初の数回は最新の脆弱性情報や公開された攻撃手法を基に活動できても、次第に「次に何を探せばいいのか分からない」という壁にぶつかります。

この問題の根本には、活動が場当たり的で、体系的な計画やプロセスが欠如している点があります。継続的な活動にするためには、毎週新たな「狩りのテーマ(仮説)」を生み出し、その活動成果を次の活動に繋げるフィードバックループ、つまり「運用の仕組み化」を構築することが不可欠なのです。

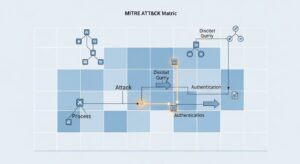

継続的なスレットハンティングの仕組みを支える強力な武器が、米国の非営利団体MITRE社が開発した「ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)」フレームワークです。これは、実際に観測されたサイバー攻撃の戦術(Tactics)と、その戦術を実現するための具体的な技術(Techniques)、さらにその詳細な手順(Procedures)を網羅的に体系化したナレッジベースです。これらを総称してTTPと呼びます。

ATT&CKを利用することで、攻撃グループがどのような攻撃手法を用いるかを共通言語で理解し、自社の防御策がどのTTPをカバーできているかを可視化できます。スレットハンティングにおいては、このTTPが「何を探すべきか」という仮説の源泉となり、ネタ切れを防ぐ羅針盤の役割を果たします。

従来の脅威検出では、IOC(Indicator of Compromise:侵害の痕跡)が中心でした。これは、悪意のあるIPアドレスやドメイン、ファイルのハッシュ値といった「静的な指標」です。しかし、攻撃者はこれらのIOCを容易に変更できるため、IOCベースの対策だけでは不十分です。

そこで重要になるのが「IOB(Indicator of Behavior:振る舞いの痕跡)」です。IOBは、「PowerShellを使って特定のコマンドが実行された」「通常業務ではありえないプロセスから認証情報へのアクセスがあった」といった、攻撃者が目的を達成するために行う一連の「振る舞いやテクニック」に着目する指標です。攻撃者はツールを変えても、その根底にある攻撃手法(TTP)は類似していることが多く、この「振る舞い」を捉えることで、未知のマルウェアや巧妙な攻撃を検出できる可能性が高まります。

スレットハンティングを定常業務として毎週回すためには、以下の5つのステップからなるプロセスを構築することが効果的です。このサイクルを継続的に回すことで、活動は洗練され、セキュリティ運用全体の最適化に繋がります。

まず、ハンティングの計画を立てるための情報収集から始めます。守るべきは何か、どのような脅威が迫っているのかを明確にすることが重要です。具体的には、自社の重要資産(顧客情報、技術情報など)を洗い出し、それらを狙う可能性のある攻撃グループや、自社の業界が標的となりやすい攻撃キャンペーンに関する脅威インテリジェンス(CTI)を収集・分析します。公開されている脅威情報レポートや、CTIベンダーが提供する情報を活用し、自社にとって優先度の高い脅威は何かを見極めます。この分析が、次の仮説立案の質を大きく左右します。

次に、収集した脅威情報をATT&CKフレームワークにマッピングし、具体的なハンティング仮説(シナリオ)を作成します。

例えば、「最近、業界内でランサムウェアグループXの活動が報告されている。このグループは初期侵入のテクニックとして『T1566 Phishing』を多用し、内部活動では『T1059.001 PowerShell』を使って横展開を図る傾向がある」という脅威情報があったとします。ここから、「我々の組織内でも、フィッシングメールを起点とし、PowerShellによる不審な活動が行われているのではないか?」という具体的な仮説を立てることができます。このようにATT&CKを共通言語として使うことで、漠然とした脅威を具体的な調査対象(TTP)に落とし込み、毎週の活動テーマを体系的に計画することが可能になります。

仮説が立ったら、それを検証するための具体的な調査に移ります。ここでIOBの考え方が活きてきます。先のPowerShellの例で言えば、「PowerShell.exeのプロセスが、エンコードされたコマンドやWebからのダウンロードを実行している」という振る舞いをIOBとして定義します。

そして、このIOBを検出するために、EDR(Endpoint Detection and Response)やSIEMに蓄積されたログデータに対して検索クエリを作成・実行します。例えば、「process_name: ‘powershell.exe’ AND command_line: (‘-enc’, ‘-encoded’, ‘IEX’, ‘DownloadString’)」のようなクエリが考えられます。重要なのは、特定のマルウェアのハッシュ値を探すのではなく、攻撃特有の「振る舞い」そのものをデータ分析によってあぶり出すことです。

クエリによって検出されたイベントが、本当に悪意のある活動(True Positive)なのか、それとも通常の業務活動(False Positive)なのかを深く分析します。セキュリティアナリストは、検出された挙動の前後のログを確認し、プロセスの親子関係や通信先、実行ユーザーなどの情報を多角的に調査して判断を下します。

もし悪意のある活動であると判断された場合は、速やかにインシデントレスポンスのプロセスにエスカレーションし、封じ込めや復旧といった対策フェーズに移行します。この連携のスムーズさが、被害を最小限に抑える上で極めて重要です。

スレットハンティング活動は、やりっぱなしでは意味がありません。一連の活動内容、調査した仮説、実行したクエリ、分析結果、そして発見事項を必ず記録し、チームのノウハウとして蓄積します。今回のハンティングで見つかった新たな攻撃手法やIOBは、次回の仮説立案のインプットになります。

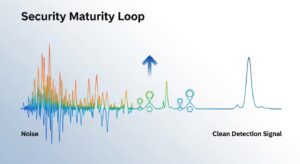

また、効果的だったクエリは自動化された検出ルールとしてSIEMなどに実装し、継続的な監視体制を強化することもできます。このように、「計画→実行→分析→改善」というサイクルを回し続けることが、スレットハンティング活動を形骸化させず、ネタ切れを防ぎ、組織全体のセキュリティレベルを継続的に向上させるための仕組みの核となります。

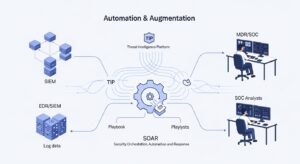

この継続的なプロセスを人力だけで回すのは限界があります。テクノロジーを効果的に活用することで、運用の効率化と高度化が実現できます。

日々溢れる脅威情報を効率的に収集、整理、分析するために、脅威インテリジェンスプラットフォーム(TIP)の活用も有効です。TIPは、様々なソースからの脅威インテリジェンス(CTI)を取り込み、ATT&CKフレームワークと関連付けて管理することができます。これにより、自社に関連性の高い脅威情報を素早く特定し、ハンティングの仮説立案を迅速化することが可能になります。

自社内に高度なスキルを持つセキュリティアナリストが不足している場合や、24時間365日の対応が難しい場合には、MDR(Managed Detection and Response)サービスを活用するのも一つの選択肢です。MDRサービスは、専門のアナリストが顧客の環境を遠隔で監視し、スレットハンティングを含む高度な脅威検出とインシデントレスポンス支援を提供します。外部の専門家のノウハウや最新の脅威情報を活用することで、自社のセキュリティ運用を効果的に補強できます。

スレットハンティングは、一度きりのイベントではなく、継続的なプロセスです。その運用を支え、ネタ切れを防ぐための仕組みの鍵は、ATT&CKフレームワークを羅針盤として体系的な仮説を立て、IOBという「振る舞い」に着目して脅威を検出するアプローチにあります。

そして、「仮説立案 → 調査実行 → 分析・対応 → 改善・フィードバック」というサイクルを毎週、毎月と地道に回し続けることが、攻撃者より一歩先を行くための唯一の方法です。まずは自社の環境で取得できるログを確認し、ATT&CKの中から一つのテクニックを選んで、どのようなIOBが考えられるか分析することから始めてみてはいかがでしょうか。その小さな一歩が、組織のサイバーセキュリティを次のレベルへと引き上げるきっかけとなるはずです。

A1: サイバーセキュリティ全般の基礎知識、OSやネットワークの深い理解、ログ分析スキル、そして攻撃者の視点で物事を考える仮説思考力が重要です。特定のツールを使いこなす能力も求められますが、最も大切なのは「なぜこのログが出力されたのか」を深く探求する好奇心です。セキュリティアナリストやSOC担当者が中心となりますが、チームでそれぞれの得意分野を活かし、知識を補完し合うことが理想的です。

A2: EDRやSIEMといった専門ツールがあれば、調査は格段に効率化されますが、必須ではありません。OSに標準で搭載されているイベントログや、無償で利用できるSysmonといったツールが出力する詳細なログを活用することからスモールスタートも可能です。重要なのは高価なツールを導入することよりも、手元にあるデータから脅威の兆候を見つけ出すためのプロセスと分析のノウハウを確立することです。

A3: 新たなインシデントの発見件数も一つの指標ですが、それだけではありません。例えば、「新たな検出ルールの作成・改善数」「ATT&CKフレームワークにおける自社防御策のカバレッジ向上率」「脅威を発見するまでの平均時間(MTTD)の短縮」なども重要なKPIとなります。活動を通じて、いかに組織のセキュリティ体制が強化され、脅威に対する早期発見・対策能力が向上したかを可視化し、経営層に説明できることが、活動の価値を証明し、継続的な支持を得るために重要です。

記載されている内容は2026年02月10日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 データ棚卸しは、膨大なデータの中から企業にとって本当に守るべき「本丸データ」を特定し、情報漏...

1分でわかるこの記事の要約 CASB導入は「シャドーITの可視化」で終わらず、「遮断ルール」の設計・運用が不可欠です。 ...

1分でわかるこの記事の要約 XDRはEDR/NDR/クラウドなど多様なセキュリティデータを統合し、サイバー攻撃の全体像を...

1分でわかるこの記事の要約 検知ルールは一度作成したら終わりではなく、環境変化に合わせて継続的に「育てる」運用が重要です...

1分でわかるこの記事の要約 サイバー攻撃対策では証拠保全が不可欠であり、その標準化と手順書整備が重要です。 揮発性のメモ...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...