DLPの「Fingerprinting(指紋化)」とは?見積書・顧客台帳の持ち出しを高精度で防ぐ仕組みと導入手順

1分でわかるこの記事の要約 DLPのFingerprintingは、定型文書の情報漏洩をキーワード検索の限界を超えて防ぎ...

更新日:2026年02月02日

1分でわかるこの記事の要約 DLPの誤検知は管理者疲弊やインシデント見逃しに繋がり、継続的な対策が必要です。 誤検知の原因はルールの過剰一般化、ビジネス環境の変化未追従、Content Inspectionの限界にありま […]

目次

情報漏洩対策の切り札として導入されるDLPですが、なぜこれほどまでに誤検知が発生するのでしょうか。その原因と、誤検知がもたらす深刻な運用課題について掘り下げていきましょう。

DLPの誤検知が発生する原因は、単一ではなく複数の要因が複雑に絡み合っています。主な原因は以下の通りです。

誤検知の発生は、単なる「ノイズが多い」という問題では済みません。以下のような深刻な課題を引き起こします。

誤検知対策を成功させるには、思考を「導入時の完璧なルール作成」から「導入後の継続的な運用改善」へとシフトさせる必要があります。

DLP導入時に作成されるルールは、一般的なリスクを想定した「机上の空論」になりがちです。各部署の細かな業務実態や特殊なファイル形式、取引先との独特なコミュニケーションなどを完全に網羅することは不可能です。

網羅性を高めようとルールを厳しくすればするほど、誤検知が増加するというジレンマに陥ります。初期ルールはあくまでスタート地点であり、実際の運用ログを基に現実の業務に合わせて最適化していくプロセスが不可欠なのです。

DLP運用の本質は、導入して終わりではなく、「育てていく」ことにあります。その中心となるのが、継続的なチューニングです。具体的には、以下のサイクルを回し続けることが重要です。

この運用改善サイクルを地道に繰り返すことで、DLPの検知精度は着実に向上し、管理者は本当に注視すべきアラートに集中できます。継続的なチューニングは、DLPを真に有効なセキュリティ対策へと昇華させるための鍵なのです。

ここからは、DLPの誤検知を具体的に削減するためのチューニング手順を3つのステップで解説します。

チューニングの第一歩は、「どのような誤検知が、なぜ発生しているのか」を正確に把握することです。DLPが出力するアラートログの分析が不可欠です。

まず、一定期間(例:1週間分)のアラートログを収集し、パターンを分類します。「経理部から特定取引先への請求書メール」「開発部門の特定SaaSへのソースコードアップロード」といった具合です。

次に、ログに含まれるルール名、キーワード、正規表現などの情報を基に、どのポリシー設定がノイズの原因となっているかを突き止めます。この分析を通じて、修正すべきルールの具体的な方針が見えてきます。

原因が特定できたら、ノイズを恒久的に削減するための除外設定を行います。場当たり的ではなく、リスクを考慮した上で体系的にルールを追加することが重要です。

除外設定の例

ただし、除外設定はセキュリティホールになり得ます。例えば、ドメインを丸ごと除外すると、なりすまし攻撃を見逃すかもしれません。そのため、「特定の送信元」から「特定の宛先」へ「特定の件名」で送信される通信、といったように複数の条件を組み合わせ、除外範囲を最小限に絞り込むことが重要です。同時に、元の検知ポリシーの閾値調整なども並行して進めます。

一度チューニングしたら終わりではありません。将来の再発を防ぐ仕組みを整えましょう。

特に誤検知が問題になりやすいEmail DLPとWeb DLPについて、それぞれのチューニングのポイントを解説します。

Email DLPでは、請求書や注文書、メール署名の電話番号といった定型的なやり取りが誤検知の主な原因です。

対策としては、特定の取引先のメールドメインをホワイトリストに登録する方法や、件名の定型文言(例:「【請求書】」)を条件に除外するルールが有効です。また、リスクベースでメーリングリストや特定役職者からのメールのみを監査対象に絞ることも精度向上に繋がります。

Web DLPは、Microsoft 365やGoogle Workspaceといったクラウドサービスへの正当なファイルアップロードを誤検知しがちです。

対策の基本は、会社が許可しているSaaSのURLやドメインを除外設定することです。最近のクラウドDLP製品では、アプリケーション単位での詳細な制御も可能です。また、SaaS型DLPとエンドポイントDLPを組み合わせることで、よりきめ細やかなポリシー設定が実現できます。

基本的なチューニングに加え、以下の工夫でDLP運用をさらに効率化できます。

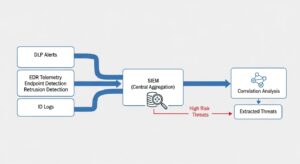

DLPをSIEM(Security Information and Event Management)などの統合監視システムと連携させましょう。DLPアラートとPC操作ログなどを突き合わせることで、ユーザーの行動を多角的に分析でき、不正の兆候か否かを迅速かつ正確に判断できます。

「チューニングに手が回らない」「効果が出ない」といった場合は、外部の専門家を頼るのも有効です。DLPの運用代行やチューニング支援サービスを利用すれば、専門家の知見を活かして短期間で精度を向上させ、自社の担当者はコア業務に集中できます。

Email/Web DLPだけでなく、PC自体を監視するエンドポイントDLPを組み合わせることで、USBメモリへのコピーや印刷といったオフラインの持ち出しも監視できます。複数のDLPを組み合わせることで、死角のない多層的な情報漏洩対策を構築できます。

本記事では、DLP導入後の「誤検知」問題について、その原因と具体的なチューニング手順を解説しました。誤検知は管理者の疲弊を招き、重大なインシデントの見逃しに繋がる深刻な課題です。

この課題を解決する鍵は、「ログ分析」「除外設定」「再発防止」という3ステップのチューニングサイクルを継続的に回し、運用を改善していくことです。DLPは「魔法の箱」ではなく、自社の業務に合わせて最適化していく「育てていく」システムなのです。

この記事を参考に、まずは自社のアラートログを見直し、ノイズの分類から始めてみてください。地道な運用改善こそが、DLPを真に価値ある情報漏洩対策ツールへと進化させます。

Q1: DLPの誤検知を完全にゼロにすることは可能ですか?

A1: 残念ながら、誤検知を完全にゼロにすることは現実的ではありません。セキュリティ強度と利便性はトレードオフの関係にあります。目標とすべきは、誤検知ゼロではなく、業務に支障がなく、かつ重要なアラートを見逃さないレベルまでノイズを削減し、運用を最適化することです。

Q2: DLPのチューニングにはどのくらいの専門知識が必要ですか?

A2: DLP製品の操作や正規表現などの技術知識は必要ですが、それ以上に自社の業務フローや扱うデータを深く理解していることが重要です。技術知識と業務理解の両輪があって初めて、効果的なチューニングが可能になります。不明な点はベンダーやパートナー企業に相談しましょう。

Q3: 誤検知が少ないDLP製品を選ぶ際のポイントはありますか?

A3: 従来のキーワード検知だけでなく、高度なエンジンを持つ製品が有効です。例えば、機械学習(文脈判断)、フィンガープリンティング(機密文書の指紋照合)、OCR(画像内文字認識)などの機能です。製品選定時にはPoC(概念実証)を実施し、自社の環境でどの程度の精度が出るかを十分に検証することが最も重要です。

記載されている内容は2026年02月02日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 DLPのFingerprintingは、定型文書の情報漏洩をキーワード検索の限界を超えて防ぎ...

1分でわかるこの記事の要約 テレワーク普及で内部不正による情報持ち出しリスクが高まり、従来の対策では不十分です。 「透か...

1分でわかるこの記事の要約 USB全面禁止はシャドーITを招き、業務の停滞につながるため最善策ではありません。 セキュリ...

1分でわかるこの記事の要約 利用中のデータ「Data-in-Use」への対策は、情報漏洩を防ぐ上で最も重要です。 コピペ...

1分でわかるこの記事の要約 ✓SaaS利用拡大に伴い、データ持ち出し(Exfiltration)の脅威が深刻化しています...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...