DLPの「Fingerprinting(指紋化)」とは?見積書・顧客台帳の持ち出しを高精度で防ぐ仕組みと導入手順

1分でわかるこの記事の要約 DLPのFingerprintingは、定型文書の情報漏洩をキーワード検索の限界を超えて防ぎ...

更新日:2026年02月02日

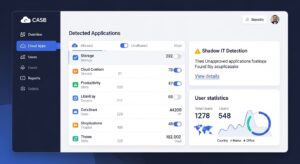

1分でわかるこの記事の要約 ✓SaaS利用拡大に伴い、データ持ち出し(Exfiltration)の脅威が深刻化しています。 ✓CASBはクラウド利用の可視化と制御を行い、シャドーIT対策に強みがあります。 ✓DLPはデー […]

目次

近年、サイバーセキュリティの文脈で「Exfiltration」という言葉を耳にする機会が増えました。これは単なる情報漏えいとは少しニュアンスが異なります。まずは、この現代的な脅威の本質を理解することから始めましょう。

Exfiltrationとは、権限のない第三者によって、あるいは内部の人間によって、組織のネットワーク内から外部へデータが不正に転送・持ち出される行為全般を指します。従来の情報漏えいが結果としての「漏れた状態」を指すことが多いのに対し、Exfiltrationはデータを「持ち出す行為」そのものに焦点が当てられている点が大きな違いです。

この脅威の厄介な点は、外部からの攻撃者による窃取(外部脅威)だけでなく、従業員による意図的な内部不正や、悪意のない不注意な操作によるデータ流出も含まれることです。例えば、業務効率化のために個人契約のクラウドストレージに機密情報をアップロードする、といった行為もExfiltrationに該当します。これは従来のファイアウォールなど境界型のセキュリティ対策だけでは防ぐことが困難です。

Exfiltration対策の重要性が叫ばれる背景には、働き方とIT環境の劇的な変化があります。SaaSの普及により、企業のデータは社内サーバーだけでなく、様々なクラウド環境に分散して保存されるようになりました。また、テレワークの浸透で、従業員は社内ネットワークの外からこれらのクラウドサービスにアクセスします。

このような状況では、企業が利用を許可していないクラウドサービス、いわゆる「シャドーIT」の利用も増加しがちです。シャドーITはIT部門の管理下にないため、セキュリティ上のガバナンスが効かず、重大な情報漏えいの温床となります。これらの要因が組み合わさることで、機密情報がいつ、どこから、どのように持ち出されるか、そのリスク管理が極めて複雑化しているのです。ゼロトラストの考え方が広まっているのも、こうした背景が大きく影響しています。

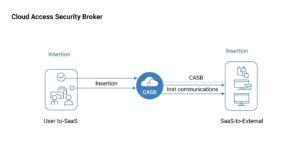

Exfiltration対策を考える上で、まず理解すべきソリューションがCASB(Cloud Access Security Broker)です。CASBは、企業とクラウドサービスプロバイダーの間に立ち、セキュリティポリシーを一元的に適用するための仲介役(Broker)を果たします。

CASBは、主に以下の4つの柱となる機能を提供することで、クラウド利用におけるセキュリティを強化します。

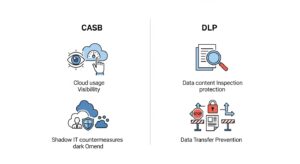

CASBの最も大きな強みは、クラウドサービスの「利用状況」そのものをコントロールできる点にあります。従業員がどのようなSaaSを利用しているかを可視化し、「会社として利用を認めるサービス」「利用を禁止するサービス」「一部機能のみ許可するサービス」といった形で、明確なポリシーに基づいたアクセス制御を実現します。

例えば、「個人用Gmailへのファイル添付は禁止するが、会社のGoogle Workspaceへの添付は許可する」といった、きめ細やかな制御が可能です。これにより、シャドーITのリスクを低減し、企業全体のITガバナンスを強化することがCASBの主要な役割と言えるでしょう。

次にもう一つの重要なソリューション、DLP(Data Loss Prevention)について解説します。DLPは、その名の通り「データの損失(漏えい)を防ぐ」ことに特化したセキュリティ対策です。

DLPの基本的な仕組みは、「機密情報の特定」と「ポリシー違反の監視・ブロック」の2ステップで構成されます。

まず、キーワード、正規表現、フィンガープリント(ファイルのハッシュ値)などの技術を用いて、個人情報やマイナンバー、設計図といった組織にとっての「機密情報」を定義します。

そして、定義された機密情報が、メールへの添付、USBメモリへのコピー、Webサイトへのアップロードといった経路で組織外へ持ち出されようとする動きを監視。ポリシーに違反する操作が検知された場合、管理者にアラートを通知したり、その操作自体を強制的にブロックしたりすることで、情報漏えいを未然に防ぎます。

DLPが得意とするのは、「データの中身」を検査して、それが機密情報であるかどうかを判断し、保護することです。DLP製品は、PC(エンドポイント)を監視するもの、ネットワーク通信を監視するもの、ファイルサーバー上のデータを監視するものなどがあり、様々な箇所でデータの動きを監視します。

例えば、エンドポイントDLPはPCからUSBメモリへの機密情報のコピーを禁止できます。ネットワークDLPは社内から社外へのメール送信時に本文や添付ファイルに機密情報が含まれていないかをチェックします。このように、DLPは「どこで」というよりも「何を」保護するかに重点を置いたソリューションです。

ここまでCASBとDLPのそれぞれの役割を見てきましたが、両者は似ているようでいて、その目的とアプローチが大きく異なります。ここでは両者の違いを明確にし、どちらのソリューションが自社の課題に適しているのかを考えていきましょう。

CASBとDLPの目的と対象範囲の比較

分かりやすく言えば、CASBは「どの箱(クラウドサービス)に何を入れるか」というルールを管理し、DLPは「箱の中身が何か」を検査する役割と例えられます。

自社の課題によって、どちらのソリューションがより有効かは異なります。

最近では、CASBの機能の一部として「Web DLP」が提供されることが増えています。これは、ブラウザを介したデータのアップロードやWebメールの本文などを監視し、機密情報が含まれていた場合にブロックする機能です。クラウド利用がブラウザ経由で行われる現代において、Web DLPは非常に効果的なExfiltration対策となります。

CASBとDLPは競合するものではなく、むしろ相互に補完し合う関係にあります。両者を連携させることで、クラウド時代のデータ持ち出しに対し、より強力で多層的な防御体制を築くことが可能になります。

CASB単体では、許可されたクラウドサービス内での「データの中身」までは詳細に検査しきれない場合があります。一方、従来のDLP単体では、暗号化されたSaaSへの通信(HTTPS)の中身を検査することが難しいという弱点がありました。

CASBとDLPを連携させれば、CASBがまずHTTPS通信を可視化し、「どのクラウドサービスへの通信か」を特定。その上で、DLPエンジンがその通信内容を詳細に検査し、「機密情報が含まれていないか」をチェックできます。これにより、CASBの「振る舞い検知」とDLPの「コンテンツ検査」の強みを組み合わせ、死角のないセキュリティが実現するのです。

最後に、CASBやDLPを導入し、クラウドからのデータ持ち出し対策を成功させるために押さえておくべきポイントを3つご紹介します。

自社のクラウド利用状況の「可視化」から始める 対策の第一歩は、現状把握です。どのようなクラウドサービスが、どの程度利用されているのかを知らなければ、適切なポリシーは立てられません。まずはCASBの可視化機能を活用してシャドーITを含む利用実態を洗い出し、リスクを評価することから始めましょう。

保護すべき「機密情報」を明確に定義する DLPを効果的に機能させるには、「何が機密情報なのか」という定義が不可欠です。個人情報、顧客情報、技術情報など、自社にとって最も重要なデータ資産は何かを特定し、検知ルールを策定する必要があります。この定義が曖昧だと、DLPは宝の持ち腐れになってしまいます。

従業員へのセキュリティ教育と啓発活動 どんなに優れたツールを導入しても、従業員のセキュリティ意識が低ければ、リスクを完全に排除することはできません。なぜシャドーITが危険なのか、なぜ機密情報の取り扱いに注意が必要なのかを定期的に教育し、全社的なセキュリティ文化を醸成することが、リモートワーク環境におけるリスク管理の根幹となります。

本記事では、CASBとDLPの違い、そしてクラウド時代のデータ持ち出し(Exfiltration)対策における両者の関係性について詳しく解説しました。

クラウドの利便性を最大限に活用しつつ、データ流出のリスクを最小限に抑えるためには、CASBとDLPの特性を正しく理解し、自社の課題に合わせて適切に組み合わせることが不可欠です。まずは自社のクラウド利用状況の可視化から始め、安全なクラウド活用への第一歩を踏出しましょう。

A1: 解決したい課題によります。「シャドーITの把握と制御」が最優先ならCASBを、「特定の機密情報の持ち出し防止」が最優先であればDLPを検討するのが一般的です。ただし、クラウド利用が中心の現在では、まずCASBで利用実態を可視化することから始める企業が多い傾向にあります。多くのCASB製品はWeb DLPの機能も備えているため、ブラウザ経由のデータ持ち出し対策も同時に実現できます。

A2: 連携可能です。多くのCASB製品は、ICAPなどの標準プロトコルに対応しており、既存のネットワークDLP製品と連携させることができます。CASBがクラウドへの通信をDLPに転送し、DLPでコンテンツ検査を行う構成が一般的です。導入を検討する際は、利用中のDLP製品とCASB製品の連携可否をベンダーにご確認ください。

A3: 必要性は年々高まっています。企業の規模に関わらず、クラウドサービスの利用とそれに伴う情報漏えいリスクは存在します。近年では、比較的手頃な価格で導入できるクラウド型のCASB/DLPサービスも増えています。まずはシャドーITの「可視化」機能からスモールスタートするなど、自社の規模や予算に合わせた段階的な導入を検討することが重要です。

記載されている内容は2026年02月02日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 DLPのFingerprintingは、定型文書の情報漏洩をキーワード検索の限界を超えて防ぎ...

1分でわかるこの記事の要約 テレワーク普及で内部不正による情報持ち出しリスクが高まり、従来の対策では不十分です。 「透か...

1分でわかるこの記事の要約 USB全面禁止はシャドーITを招き、業務の停滞につながるため最善策ではありません。 セキュリ...

1分でわかるこの記事の要約 利用中のデータ「Data-in-Use」への対策は、情報漏洩を防ぐ上で最も重要です。 コピペ...

1分でわかるこの記事の要約 DLPの誤検知は管理者疲弊やインシデント見逃しに繋がり、継続的な対策が必要です。 誤検知の原...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...