相関ルールが当たらない原因はデータ品質|SIEM/XDRの設計ミス5パターンと改善策、Telemetry活用まで解説

1分でわかるこの記事の要約 SIEM/XDRの相関ルールが機能しない主な原因は、データ品質やシステム連携の「設計ミス」に...

更新日:2026年01月19日

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Containmentは広範な戦略、Quarantineは具体的な端末隔離を指します。 ✓ 深刻度、端末重要 […]

目次

この記事でわかること

サイバー攻撃のアラートをEDR(Endpoint Detection and Response)が検知した際、「どの端末を、どこまで封じ込めるべきか?」と判断に迷った経験はありませんか。迅速なインシデント対応が求められる一方で、判断を誤れば大規模な業務停止につながるリスクも存在します。

本記事では、EDRにおける封じ込めの明確な判断基準を確立するため、業務影響を最小化するルール策定のポイントを網羅的に解説します。

サイバーセキュリティにおけるインシデントレスポンスは、NIST(米国国立標準技術研究所)が提唱する「検知・分析」「封じ込め・根絶・復旧」「事後対応」のフレームワークに沿って進められます。中でも「封じ込め(Containment)」は、攻撃を検知した後の初動対応として極めて重要な位置を占めます。

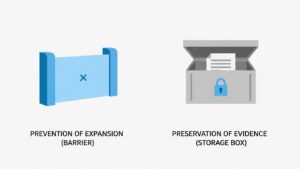

封じ込めの目的は大きく2つあります。

封じ込めの具体的な手法としては、EDR製品が提供する「ネットワーク隔離(対象端末の通信を遮断)」が代表的です。その他、疑わしいプロセスの強制停止や不正なファイルの隔離といった措置も含まれ、状況に応じて的確に使い分けることが効果的なインシデントレスポンスの第一歩となります。

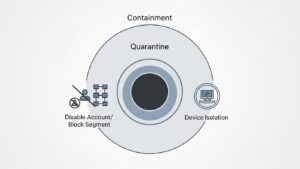

インシデント対応では、「Containment」と「Quarantine」という2つの用語が頻繁に登場します。これらは似ていますが厳密にはスコープが異なり、この違いの理解はEDRを正しく活用する上で非常に重要です。

結論として、インシデント対応全体の戦略が「Containment」であり、その中の具体的なアクションの一つが「Quarantine」と整理すると良いでしょう。組織のルールを策定する際は、この2つの言葉の定義を明確にすることで、関係者間の認識の齟齬を防げます。

EDRがアラートを発した際、即座に端末を隔離すべきか否か。この判断を的確に行うための5つのチェックポイントを解説します。これらの基準を事前に定義しておくことで、インシデント発生時に冷静かつ迅速な対応が可能になります。

前述の5つの判断基準をインシデント発生時にゼロから考えていては、対応が後手に回ります。迅速かつ的確な対応を実現するため、判断基準を明文化した「封じ込めルールブック」を事前に作成しておくことが極めて重要です。ここでは、その作成手順を5ステップで解説します。

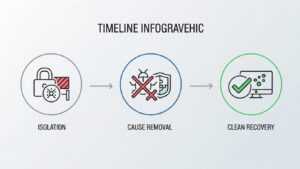

インシデント対応は、脅威を封じ込めて完了ではありません。封じ込めは応急処置であり、次には根本原因を取り除く「根絶(Eradication)」と、システムを正常な状態に戻す「復旧(Recovery)」が続きます。このプロセスの中核をなすのが「Remediation(修復)」です。

Remediationとは、マルウェアの駆除、不正なファイルや設定の削除、脆弱性へのパッチ適用など、システムを攻撃前のクリーンな状態に戻すための具体的な作業全般を指します。封じ込めた端末を再度ネットワークに接続する前に、このRemediationを確実に行うことが脅威の再発防止に不可欠です。

多くのEDR製品は、管理コンソールからリモートでマルウェアを削除するなど、このRemediationプロセスを支援する機能を備えています。

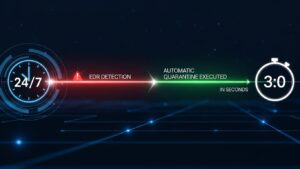

SOC運用を効率化する有力な選択肢が、封じ込めプロセスの「自動化」です。SOARツールとEDRを連携させ、特定条件のアラートに対し、人手を介さずに自動で端末を隔離するといった対応が可能になります。

したがって、自動化を導入する際は、段階的なアプローチが推奨されます。まずは脅威度が高く誤検知の可能性が極めて低い攻撃パターンに限定したり、影響範囲が限定的なPCのみを対象としたりするなど、徐々に適用範囲を広げていく慎重な姿勢が成功の鍵となります。

A1: EDRの管理コンソールから隔離を解除します。ただし、解除前には原因調査とRemediation(修復)作業を完了させ、脅威が完全に除去されていることを必ず確認してください。安全が確認できないまま解除すると、脅威が再活性化する危険性があります。

A2: 事前のルール作りが最も重要です。「封じ込めルールブック」で重要サーバーを自動隔離の「対象外」と明確に定義します。また、EDRのチューニング(ホワイトリスト登録など)で誤検知自体を減らす努力も必要です。万一に備え、緊急時の隔離解除手順と連絡フローも整備しておきましょう。

A3: 「封じ込め(Containment)」は、被害拡大を防ぐための「応急処置」で、脅威を一時的に閉じ込めます。一方、「根絶(Eradication)」は、マルウェア本体の削除や脆弱性の修正など、攻撃の根本原因をシステムから完全に「取り除く」プロセスです。インシデント対応では、「封じ込め」の後に「根絶」のステップに進みます。

EDRを活用したセキュリティ対策において、封じ込めは被害拡大を食い止める重要な初動対応です。しかし、その判断は常に業務影響とのトレードオフになります。成功の鍵は、自社のビジネス環境やリスク許容度に合わせた明確な「判断基準」と「ルール」を事前に整備しておくことです。

業務影響を最小化し、迅速かつ的確なインシデント対応を実現するために、まずは自社のIT資産の棚卸しと重要度のランク付けから始め、本記事で紹介したステップに沿って「封じ込めルールブック」の策定に着手してみてはいかがでしょうか。この記事が、貴社のセキュリティ運用体制を一層強固なものにするための一助となれば幸いです。

記載されている内容は2026年01月19日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 SIEM/XDRの相関ルールが機能しない主な原因は、データ品質やシステム連携の「設計ミス」に...

1分でわかるこの記事の要約 SIEMとSOARは、現代の複雑なサイバーセキュリティ運用を効率化する重要なプラットフォーム...

1分でわかるこの記事の要約 スレットハンティングは、高度化するサイバー攻撃に対抗するため、能動的に未知の脅威を探索する重...

1分でわかるこの記事の要約 Detection Ruleチューニングは誤検知による「アラート疲れ」や運用コスト増大を防ぐ...

1分でわかるこの記事の要約 サンドボックスは、隔離された仮想環境で不審なファイルの「振る舞い」を分析し、未知の脅威を検知...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...