EDRアラート時の封じ込め判断基準|ContainmentとQuarantineの違いと「隔離ルールブック」作成ガイド

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

更新日:2026年01月19日

1分でわかるこの記事の要約 Detection Ruleチューニングは誤検知による「アラート疲れ」や運用コスト増大を防ぐために不可欠です。 SIEMやEDRのルールを「直し、育てる」ことで、脅威検知の精度と効率が向上しま […]

目次

セキュリティ製品を導入し、Detection Ruleを有効化しただけでは、効果的な脅威検知は実現できません。むしろ、チューニングを怠ることで、セキュリティ運用全体が機能不全に陥るリスクさえあります。ここでは、誤検知がもたらす3つの深刻な課題について解説します。

誤検知(誤報)が常態化すると、SOCのアナリストは心理的な「アラート疲れ」に陥ります。毎日何百、何千というノイズの多いアラートを確認する作業は、集中力と注意力を著しく低下させます。

その結果、オオカミ少年の寓話のように、大量の誤報に紛れ込んだ本物のセキュリティインシデントを見逃してしまうリスクが飛躍的に高まります。脅威検知の精度向上を目指したはずのシステムが、逆に最も危険な見逃しを誘発する皮肉な状況を生み出してしまうのです。

一つひとつのアラートが本物の脅威か、それとも誤検知かを判断するには、ログの確認やテレメトリーの分析といった地道な調査が必要です。誤検知の割合が高いほど、アナリストはこの不要な調査に膨大な時間を費やすことになります。

これは、高度なスキルを持つ人材の時間を浪費するだけでなく、人件費という形で運用コストを圧迫します。セキュリティ運用の効率化とは真逆の状況であり、チーム全体の生産性を著しく阻害する大きな運用課題となります。

経営層や関連部署から見れば、セキュリティチームが日々大量のアラートに追われているにもかかわらず、具体的な成果が見えにくいという状況は、投資対効果への疑問につながります。鳴り続けるアラートがほとんどノイズであった場合、「本当にこのセキュリティ対策は機能しているのか?」という不信感を生みかねません。セキュリティ部門の活動価値を正しく評価してもらうためにも、検知の精度を高め、誤検知を抑制する取り組みは極めて重要です。

効果的なチューニングを行うためには、関連する用語の正確な理解が不可欠です。ここでは、チューニングの根幹をなす4つのキーワードについて解説します。

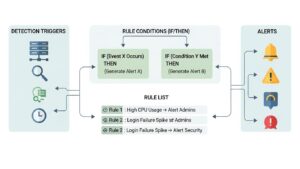

Detection Rule(ディテクションルール)とは、SIEMやEDRなどのセキュリティプラットフォームにおいて、「どのようなログやイベントを脅威として検知するか」を定義した条件式やロジックのことです。

例えば、「特定のIPアドレスからの通信」や「特定のファイルが作成された後の不審なプロセス起動」といった条件をルールとして設定し、合致した場合にアラートを発生させます。このルールセットの品質が、脅威検知の精度を直接的に左右するため、セキュリティ運用の心臓部と言えるでしょう。

Telemetry(テレメトリー)とは、エンドポイントやネットワーク機器などから収集される、操作やイベントに関する詳細なデータ(ログ)群を指します。プロセス起動、ファイルアクセス、ネットワーク接続、レジストリ変更など、あらゆる挙動がテレメトリーとして記録されます。

質の高いチューニングは、この豊富なテレメトリーの分析に基づいています。なぜそのアラートが発生したのか、その前後にどのような挙動があったのかを深掘りすることで、誤検知の原因を正確に特定し、より精度の高いルールへと改善することが可能になります。

IOCとIOBは、脅威を検知するためのアプローチを示す重要な概念です。

効果的なDetection Ruleのチューニングとは、IOCベースの検知を補強し、IOBの考え方を取り入れて、誤検知を減らしつつ未知の脅威への対応力を高めていくプロセスなのです。

ここからは、誤検知地獄から脱出するための具体的なチューニング手順を5つのステップに分けて解説します。このプロセスを継続的に回すことで、セキュリティ運用は劇的に効率化され、脅威検知の精度も向上します。

すべてのアラートを闇雲に調査するのではなく、まずは発生しているノイズを体系的に分類し、対応の優先順位を付けます。

まず、SIEMやEDRのダッシュボードで、発生頻度の高いアラートやルールをリストアップします。そして、それぞれのアラートを以下のようなカテゴリーに分類します。

ノイズアラートのカテゴリー

この分類に基づき、「カテゴリーA」のように発生源が明確で安全と判断できるものから抑制対応を進めるのが最も効率的です。優先順位を付けることで、アナリストは「カテゴリーD」のような真に調査すべきアラートに集中できます。

次に、分類したノイズアラートの根本原因を特定します。なぜこのアラートが、このタイミングで、このホストから発生したのかを、テレメトリーを駆使して深掘り分析します。

例えば、「不審なPowerShellコマンドの実行」というアラートが多発している場合、その前後のテレメトリーを調査します。

これらの情報を突き合わせることで、「これは月次のバックアップスクリプトであり、正常な業務である」といった結論に至ります。この詳細な分析が、次のステップで的確な抑制アプローチを選択するための重要な基盤となります。

原因が特定できたら、その状況に最も適した方法でルールを改善し、ノイズを抑制します。アプローチは一つではなく、複数の選択肢を使い分けることが重要です。

改善策を適用したら、その効果を必ず測定します。チューニングは「適用して終わり」ではありません。

まず、変更適用後に、意図通りに誤検知アラートが削減されているかをSIEMのダッシュボードなどで確認します。

同時に、より重要なのが「検知漏れ」が発生していないかの確認です。これを偽陰性(False Negative)と呼びます。ルールを厳格化しすぎた結果、本来検知すべき攻撃を見逃すケースです。過去のインシデントデータ等を使い、変更後のルールでも既知の攻撃を検知できるかテストすることが推奨されます。

過検知(False Positive)と検知漏れ(False Negative)のバランスを最適化することが、チューニングのゴールです。

一度チューニングを行っても、企業のシステム環境や外部の脅威は常に変化します。そのため、チューニングを一過性のイベントで終わらせず、継続的な改善プロセスとして組織に定着させることが不可欠です。

このPDCAサイクルを回し続けることで、Detection Ruleは常に最新の状態に保たれ、セキュリティ運用の成熟度は着実に向上していきます。

手順書に沿ったチューニングに加え、いくつかのベストプラクティスを意識することで、運用の質をさらに高めることができます。

Detection Ruleは、一度作ったら完成ではありません。ビジネスの変化、新しいシステムの導入、新たな攻撃手法の出現など、あらゆる変化に対応して継続的にメンテナンスし、「育てる」対象であるというマインドセットが最も重要です。

SIEMやSOARプラットフォームが持つ自動化機能を積極的に活用しましょう。例えば、アラート発生時に情報を自動で収集・付与する(エンリッチメント)ことで、アナリストの初期調査の時間を大幅に削減できます。

「なぜこのルールをチューニングしたのか」「なぜこのIPアドレスをホワイトリストに追加したのか」といった変更の背景や理由を必ずドキュメントとして残しましょう。これにより、担当者が変わっても運用品質を維持でき、属人化を防げます。

自社リソースだけでは24時間365日の監視や高度なチューニングが難しい場合、専門家チームが運用を代行するMDR(Managed Detection and Response)サービスの活用も有効な選択肢です。SOC運用の負荷を大幅に軽減し、セキュリティ対策全体のレベルを引き上げることが期待できます。

Q1: Detection Ruleのチューニングにはどれくらいの時間がかかりますか?

A1: 組織の環境やアラート量によりますが、一般的に導入後の数ヶ月は集中的な初期チューニングが必要です。その後は週次や月次での定期的な見直しと、日々の微調整という継続的なプロセスになります。最初から完璧を目指さず、最もノイズの多いルールから着手するのが現実的です。

Q2: 良いDetection Ruleとはどのようなものですか?

A2: 忠実度(Fidelity)と精度(Precision)が高いルールです。忠実度が高いとは「検知事象が悪意のある活動である可能性が高いこと」、精度が高いとは「誤検知が少ないこと」を意味します。この二つのバランスを取り、自社のビジネスコンテキストを理解したルールが良いルールと言えます。

Q3: チューニングにはどのようなスキルを持つ人材が必要ですか?

A3: サイバーセキュリティの脅威知識、ログ分析スキル、ITインフラの知識、そして最も重要な自社の業務内容への理解が求められます。これらのスキルを持つ人材を育成するか、MDRサービスのような外部の専門家を活用することが成功の鍵です。

Detection Ruleのチューニングは、単なる技術的な作業ではなく、セキュリティ運用全体の効率と精度を決定づける戦略的なプロセスです。鳴り止まないアラートに追われる受動的な監視から脱却し、本当に対応すべき脅威に集中できるプロアクティブな体制を築きましょう。

本記事で紹介した「ノイズの分類」「原因分析」「改善」「効果測定」「継続的改善」というサイクルを回すことが不可欠です。

この手順書を参考に、まずは最も頻度の高い誤検知アラートの分類から始めてみてください。一つひとつのノイズを地道に潰していくことで、アナリストの負荷は確実に軽減され、セキュリティインシデントの見逃しリスクは低下します。誤検知地獄を終わらせ、真に価値のあるセキュリティ運用を実現するための一歩を踏み出しましょう。

記載されている内容は2026年01月19日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

1分でわかるこの記事の要約 SIEM/XDRの相関ルールが機能しない主な原因は、データ品質やシステム連携の「設計ミス」に...

1分でわかるこの記事の要約 SIEMとSOARは、現代の複雑なサイバーセキュリティ運用を効率化する重要なプラットフォーム...

1分でわかるこの記事の要約 スレットハンティングは、高度化するサイバー攻撃に対抗するため、能動的に未知の脅威を探索する重...

1分でわかるこの記事の要約 サンドボックスは、隔離された仮想環境で不審なファイルの「振る舞い」を分析し、未知の脅威を検知...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...