EDRアラート時の封じ込め判断基準|ContainmentとQuarantineの違いと「隔離ルールブック」作成ガイド

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

更新日:2026年01月19日

1分でわかるこの記事の要約 スレットハンティングは、高度化するサイバー攻撃に対抗するため、能動的に未知の脅威を探索する重要な活動です。 成功の鍵は、データの「量」ではなく「粒度」を重視したデータ設計にあり、特に詳細なテレ […]

目次

スレットハンティングとは、自社ネットワーク内に既に侵入しているかもしれない未知の脅威を、能動的かつ仮説に基づいて探索するサイバーセキュリティ活動です。従来のセキュリティ監視とは一線を画す、このプロアクティブなアプローチがなぜ今、不可欠なのでしょうか。

従来のセキュリティ運用(SOC)の中心は、SIEM(Security Information and Event Management)やEDR(Endpoint Detection and Response)などのツールが発するアラートに対応する、いわば受動的な「監視」でした。これは、既知の攻撃パターンやマルウェアのシグネチャ(IOC: Indicators of Compromise)に基づいて脅威を検知するもので、防御の基本として非常に重要です。

しかし、この手法には限界があります。攻撃者は検知を回避するため、常に新しい攻撃手法(TTP: Tactics, Techniques, and Procedures)を開発しています。ファイルレスマルウェア、正規ツールの悪用、盗み出された認証情報による侵入など、シグネチャに合致しない攻撃は、従来型の監視をすり抜けてしまう可能性があります。

スレットハンティングは、このギャップを埋めるための活動です。「攻撃者はすでに内部にいるかもしれない」という前提に立ち、アナリストが自らの知識や脅威インテリジェンスを基に「仮説」を立て、その仮説を検証するためにログデータを深く分析します。これは、アラートを待つのではなく、自ら脅威の痕跡を探しに行く、能動的な脅威検知のアプローチなのです。

スレットハンティングの必要性が叫ばれる背景には、主に2つの要因があります。

スレットハンティングは、アナリストのスキルだけでなく、分析対象となるデータの質に大きく依存します。ここでは、ハンティングの成否を分けるデータ設計、特にテレメトリの重要性について掘り下げます。

「ビッグデータを活用する」という言葉に惑わされ、あらゆるログ(テレメトリ)をデータレイクに集約すればスレットハンティングができると考えるのは早計です。重要なのはデータの「量」ではなく、分析に耐えうる「質」、すなわち「粒度」です。

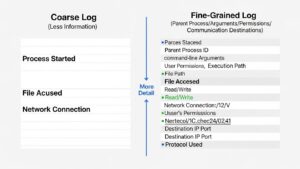

テレメトリの粒度が粗いと、攻撃者の微細な行動(TTP)の痕跡を捉えられません。例えば、単に「プロセスが起動した」というログだけでは、それが正規の動作かマルウェアによるものかを判断するのは困難です。

しかし、そこに以下の様な詳細なコンテキスト情報が付加されていれば、話は大きく変わります。

粒度の高いテレメトリが含む情報例

このような詳細な情報を含む「粒度の細かい」テレメトリがあって初めて、アナリストは攻撃者の振る舞い(IOB: Indicators of Behavior)を特定し、仮説を検証できます。データ収集の段階でこの粒度を意識しなければ、いざハンティングを始めても「必要な情報がない」という事態に陥るのです。

効果的なスレットハンティングのためには、環境全体を可視化できるよう、複数のソースからテレメトリを収集することが不可欠です。

主要なテレメトリソース

これらの多様なテレメトリを個別に分析するのは非常に手間がかかります。そこで注目されるのがXDR(Extended Detection and Response)です。XDRは、エンドポイント、ネットワーク、クラウド、メールなど、複数のセキュリティ製品からテレメトリを自動的に収集・統合し、相関分析を行うプラットフォームです。

XDRを活用することで、サイロ化した各領域のデータを横断的に可視化し、単一の製品では見抜けなかった巧妙な攻撃チェーンを明らかにできます。例えば、「メール受信→PowerShell起動→不審な外部IPへ通信→ADへの偵察活動」といった一連の攻撃を一つのインシデントとして捉えることが可能です。これにより、データ分析の効率が飛躍的に向上し、スレットハンティングの自動化と高度化が促進されます。

質の高いテレメトリが準備できたら、次はいよいよ実践です。ここでは、攻撃者の「行動」に着目したTTPベースのハンティングを、仮説ドリブンで進める具体的な手順を解説します。

TTPベースのハンティングは「仮説」から始まります。優れた仮説を立てる上で非常に強力なツールが「MITRE ATT&CK」フレームワークです。ATT&CKは、観測されたサイバー攻撃のTTPを体系的にまとめたナレッジベースであり、攻撃者の行動を理解するための共通言語として世界中で活用されています。

効果的な仮説立案の手順

具体的な仮説が立ったら、それを検証するための分析サイクルを回します。

仮説検証のサイクル

スレットハンティングは継続的な活動であり、その効果を客観的に評価し、改善を続けていくことが重要です。

活動の価値を多角的に示すために、以下のようなKPI(重要業績評価指標)を設定することが有効です。

スレットハンティングの主要KPI

スレットハンティングの真価は、継続的な改善サイクルを構築することにあります。ハンティングで得た知見は、防御チームや脆弱性管理チームに共有し、パッチ適用や設定見直しに繋げます。

また、これらの活動成果や発見事項は、経営層にも理解できる形で定期的に報告することが重要です。MTTD/MTTRの改善といった具体的な数値や、回避できたビジネスインパクトを提示することで、セキュリティ投資の正当性を証明し、継続的な活動への理解と支持を得ることができます。

Q1: スレットハンティングを始めるには何から手をつければ良いですか?

A1: まずは、EDRなど自社で利用可能なログの内容を把握することから始めましょう。次に、MITRE ATT&CKを参考に、自社にとってリスクの高い攻撃技術を1〜2個選び、「こんな攻撃があるのでは?」という簡単な仮説を立ててデータを検索してみるのが良い第一歩です。完璧を目指さず、小さく始めて経験を積むことが重要です。

Q2: 専門のハンターがいなくてもスレットハンティングは可能ですか?

A2: 可能です。専任チームが難しい場合でも、既存のSOCアナリストが業務時間の一部を使って特定の仮説を検証する活動から始められます。また、近年のXDR製品にはハンティング支援機能が搭載されているものも多くあります。専門家によるMDR(Managed Detection and Response)サービスを活用するのも有効な選択肢です。

Q3: SIEMとXDRはスレットハンティングでどう使い分けますか?

A3: SIEMとXDRは相互補完の関係です。XDRは高品質なテレメトリの深い相関分析によるプロアクティブな脅威検知に強みを持ちます。一方、SIEMはコンプライアンス要件のための長期ログ保管や、組織全体のログを横断検索するフォレンジック調査で役立ちます。初期段階ではXDRで脅威の兆候を捉え、広範な調査が必要な場合にSIEMを活用する、といった使い分けが効果的です。

スレットハンティングは、もはや一部の先進企業だけのものではありません。巧妙化するサイバー攻撃から組織を守るための、標準的なセキュリティ運用となりつつあります。

その成功の鍵は、高価なツールの導入や膨大なデータの収集ではなく、目的意識を持った「データ設計」にあります。

このプロセスこそが、スレットハンティングの本質です。XDRのような先進的なソリューションも活用しながら、プロアクティブな脅威検知・レスポンス体制を構築し、自社のセキュリティ運用を次のレベルへと進化させていきましょう。

記載されている内容は2026年01月19日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

1分でわかるこの記事の要約 SIEM/XDRの相関ルールが機能しない主な原因は、データ品質やシステム連携の「設計ミス」に...

1分でわかるこの記事の要約 SIEMとSOARは、現代の複雑なサイバーセキュリティ運用を効率化する重要なプラットフォーム...

1分でわかるこの記事の要約 Detection Ruleチューニングは誤検知による「アラート疲れ」や運用コスト増大を防ぐ...

1分でわかるこの記事の要約 サンドボックスは、隔離された仮想環境で不審なファイルの「振る舞い」を分析し、未知の脅威を検知...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...