EDRアラート時の封じ込め判断基準|ContainmentとQuarantineの違いと「隔離ルールブック」作成ガイド

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

更新日:2026年01月19日

1分でわかるこの記事の要約 SIEMとSOARは、現代の複雑なサイバーセキュリティ運用を効率化する重要なプラットフォームです。 SIEMは多様なログデータを集約・分析し、サイバー脅威を早期に検知する役割を担います。 SO […]

目次

サイバー攻撃が巧妙化・高度化する現代、企業のセキュリティ運用は複雑さを増す一方です。ファイアウォールやウイルス対策ソフトなど、多数のセキュリティ製品が発する大量のアラートに、多くの担当者が「アラート疲れ」を感じています。さらに深刻な人材不足も重なり、インシデント対応が遅れ、被害が拡大するケースも少なくありません。

このような課題を解決し、セキュリティ運用を根本から変革する鍵が「SIEM」と「SOAR」です。本記事では、SIEMとSOARの基本的な違いから、それぞれの役割、連携によるメリット、そして導入を成功させるポイントまでを網羅的に解説します。

SIEMとSOARは、どちらもセキュリティ運用を支える重要なプラットフォームですが、その目的と機能は大きく異なります。簡単に言えば、SIEMは「脅威検知の土台」、SOARは「インシデント対応の自動化」を担います。それぞれの具体的な役割を見ていきましょう。

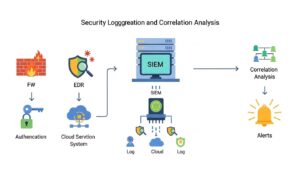

SIEM(Security Information and Event Management)は、日本語で「セキュリティ情報イベント管理」と訳されます。その主な役割は、組織内の様々なITシステム、ネットワーク機器、セキュリティ製品などから生成される膨大なログデータを一元的に集約・分析することです。これにより、組織全体のセキュリティ状況を可視化し、サイバー攻撃の予兆や脅威を早期に検知します。

SIEMの核となる機能は以下の2つです。

このように、SIEMはサイバー攻撃の監視と検知における基盤、いわば「見張り役」です。しかし、検知精度を保つためのルールチューニングに手間がかかる点や、検知後の対応は基本的に手動である点が課題でした。

SOAR(Security Orchestration, Automation and Response)は、SIEMなどが検知した脅威に対し、その後の対応プロセスを自動化・効率化するためのプラットフォームです。SIEMが「見つける」役割なら、SOARは「対処する」役割を担う司令塔と言えます。

SOARの最大の特徴は「オーケストレーション」と「自動化」です。

例えば、マルウェア感染の疑いがあるアラートをSIEMから受け取った場合、SOARはプレイブックに従い、(1)マルウェア情報を脅威インテリジェンスで自動照会、(2)悪性ならEDRと連携して端末をネットワークから隔離、(3)ファイアウォールで不審な通信をブロック、といった初動対応を瞬時に実行します。

SIEMとSOARの役割分担を以下の表に整理しました。

| 項目 | SIEM (Security Information and Event Management) | SOAR (Security Orchestration, Automation and Response) |

|---|---|---|

| 目的 | 脅威の早期検知とセキュリティの可視化 | インシデント対応の自動化と効率化 |

| 主要機能 | ログ集約、一元管理、相関分析、リアルタイム監視、アラート生成 | オーケストレーション、プレイブックによる自動化、ケース管理 |

| 得意分野 | 広範なログデータから、未知・既知の脅威の兆候を発見すること | 定義されたワークフローに基づき、複数ツールを連携させた定型対応を迅速に実行すること |

| 課題・限界 | アラートの精査やインシデント対応は手動。運用負荷が高い。 | 検知機能は持たず、SIEMなど外部からの情報が起点となる。 |

このように、SIEMは脅威を「検知」する守りの要、SOARはその検知結果を受けて迅速に「対応」する攻めの要であり、両者は相互に補完し合う関係にあります。

SIEMとSOARを連携させることは、セキュリティ運用を「人手による事後対応型」から「自動化によるプロアクティブ型」へと変革させることを意味します。

連携による最大のメリットは、脅威の検知からインシデント対応までの一連のプロセスをシームレスに自動化できる点です。

従来は数十分〜数時間かかっていた作業が数分、場合によっては数秒で完了します。このスピードが、被害を最小限に食い止める上で決定的な差となります。

インシデント対応では「時間」が最も重要です。SOARによる自動化は対応時間を劇的に短縮し、24時間365日、深夜や休日でも即座に初動対応を開始できます。

また、プレイブックを用いることで対応プロセスが標準化され、担当者のスキルに依存しない一貫した高品質な対応が実現します。NISTのサイバーセキュリティフレームワークなどに準拠したワークフローを構築すれば、組織全体のセキュリティガバナンス強化にも繋がります。

膨大なアラート対応は、SOCやCSIRTの大きな負担です。SIEMとSOARの連携は、この課題に対する強力な解決策となります。

アラートの優先順位付け、情報収集、一次対応といった定型作業をSOARが自動化することで、セキュリティアナリストはそれらの業務から解放されます。その結果、アナリストは脅威ハンティングや攻撃手法の分析など、より高度で付加価値の高い業務に集中でき、組織全体のセキュリティレベルを底上げできます。

SOARは、被害拡大を防ぐ「Containment(封じ込め)」と、システムを正常な状態に戻す「Remediation(修復)」の自動化においても強力です。

例えば、ランサムウェアの兆候を検知した場合、即座に感染端末をネットワークから隔離(Containment)。その後、原因となった脆弱性に対し、パッチ管理システムと連携してパッチ適用を自動実行する(Remediation)といった対応が可能です。これにより、事業への影響を最小限に抑えることができます。

SIEMの価値は、効果的な相関ルールの設計にかかっています。まずは自社の重要資産や想定される脅威を洗い出し、攻撃シナリオに基づいたルールを作成します。

ここで役立つのが、サイバー攻撃者の戦術・技術を体系化した「MITRE ATT&CK」のようなフレームワークです。これを参考に「初期アクセス」→「権限昇格」など、攻撃フェーズを跨ぐイベントを検知するルールを設計することで、高度な攻撃の兆候を捉えられます。また、導入後も誤検知を減らすための継続的なチューニングが重要です。

SOARの心臓部であるプレイブックは、以下のステップで作成します。

ツールの導入成功には、組織の体制やプロセスの整備も不可欠です。

本記事では、SIEMとSOARの違いと連携のメリットについて解説しました。改めて要点を整理します。

この二つを連携させることで、脅威の検知から封じ込め、修復までの一連のプロセスを迅速化・標準化できます。これにより、セキュリティ担当者は定型業務から解放され、より高度な業務に集中できるようになり、組織全体のサイバーレジリエンスを大幅に向上させることが可能です。

まずは自社の課題を洗い出し、フィッシングメール対応など、効果が出やすいユースケースからスモールスタートで始めることが成功への近道となるでしょう。

Q1: SIEMとSOARはどちらを先に導入すべきですか?

A1: 一般的には、脅威検知の基盤となるSIEMを先に導入し、組織のセキュリティ状況を可視化するケースが多いです。その上で、SIEMのアラート対応を効率化する目的でSOARを導入するのが王道のアプローチです。ただし、特定の定型業務の自動化など明確な目的がある場合は、SOARを先行導入する選択肢もあります。

Q2: XDRとSIEM/SOARの違いは何ですか?

A2: XDR(Extended Detection and Response)は、エンドポイント、ネットワーク、クラウドなど、主に単一ベンダーの製品群からデータを緊密に連携させ、深いコンテキストで脅威を検知・対応するソリューションです。一方、SIEMはベンダーを問わず広範なログを収集・分析します。SOARは、SIEMやXDRを含む様々なツールを連携させ、対応プロセス全体を自動化するオーケストレーションの役割を担います。

Q3: 中小企業でもSIEMやSOARは必要ですか?

A3: 必要性は高まっています。サイバー攻撃は企業規模を問いません。特に専門人材の確保が難しい中小企業にとって、セキュリティ運用の自動化・効率化は大きなメリットがあります。近年では、低コストで導入できるクラウドベース(SaaS型)のサービスも増えており、導入のハードルは下がっています。人材が限られる中小企業にこそ、SOARによる自動化の恩恵は大きいと言えるでしょう。

記載されている内容は2026年01月19日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

1分でわかるこの記事の要約 SIEM/XDRの相関ルールが機能しない主な原因は、データ品質やシステム連携の「設計ミス」に...

1分でわかるこの記事の要約 スレットハンティングは、高度化するサイバー攻撃に対抗するため、能動的に未知の脅威を探索する重...

1分でわかるこの記事の要約 Detection Ruleチューニングは誤検知による「アラート疲れ」や運用コスト増大を防ぐ...

1分でわかるこの記事の要約 サンドボックスは、隔離された仮想環境で不審なファイルの「振る舞い」を分析し、未知の脅威を検知...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...