EDRアラート時の封じ込め判断基準|ContainmentとQuarantineの違いと「隔離ルールブック」作成ガイド

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

更新日:2026年01月19日

1分でわかるこの記事の要約 サンドボックスは、隔離された仮想環境で不審なファイルの「振る舞い」を分析し、未知の脅威を検知します。 従来のウイルス対策では難しいゼロデイ攻撃や標的型攻撃への有効な対策として注目されています。 […]

目次

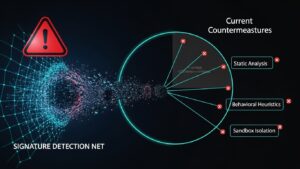

現代のセキュリティ環境において、サンドボックスによるファイル解析の自動化が不可欠とされる背景には、サイバー攻撃の悪質化と、それに対する従来の防御策の限界があります。

特に、ゼロデイ攻撃や標的型攻撃といった、既存のパターンマッチングでは検知が困難な脅威が一般化している点が大きな要因です。これらの攻撃は、まだ脆弱性が公表されていないソフトウェアの欠陥を突いたり、特定の組織を狙って巧妙に偽装されたマルウェアを使用したりするため、従来のセキュリティ製品だけではすり抜けてしまう可能性が高くなります。

このような状況下で、インシデントレスポンスの成否を分けるのが「初動」の速さです。脅威がエンドポイントに侵入してから、それを検知し、影響範囲を特定し、ネットワークからの隔離といった「封じ込め」を行うまでの一連の対応が遅れれば、被害は甚大なものになりかねません。

しかし、セキュリティ担当者が不審なファイルを発見するたびに手動でフォレンジック調査やマルウェア解析を行っていては、時間がかかりすぎるのが現実です。一日に数十、数百と送られてくるアラートの中から、本当に危険なものを迅速に見つけ出すには、人手だけでは限界があります。

ここに、ファイル解析の自動化が極めて重要な意味を持ちます。サンドボックスを用いて疑わしいファイルの振る舞い分析を自動的に行うことで、担当者は煩雑な初期調査から解放されます。AI活用なども進み、解析精度も向上しているため、危険なファイルかどうかを迅速かつ正確に判断できるようになります。これにより、セキュリティ運用チームは本当に対応が必要なインシデントにリソースを集中させ、結果としてインシデントレスポンス全体の初動対応を高速化し、ビジネスへの影響を最小限に抑えることが可能になるのです。

サンドボックスの活用を深く理解するため、まずはその基本的な概念と仕組みを正確に把握しておくことが重要です。ここでは、サンドボックスがどのような技術であり、何を得意とし、逆にどのような限界があるのかを解説します。

サンドボックスとは、その名の通り「砂場」を意味し、コンピューター内に構築された隔離された仮想環境のことです。外部から送られてきたメールの添付ファイルや、Webからダウンロードしたファイルなど、安全性が確認できない不審ファイルをこの仮想環境内で実行させます。

実際の業務で使われているOSやアプリケーション環境とは完全に切り離されているため、たとえファイルがマルウェアであったとしても、実環境に影響を及ぼすことなく、その挙動を安全に監視・分析することが可能です。

セキュリティにおけるファイル解析には、「静的解析」と「動的解析」の2つのアプローチがあります。

サンドボックスが得意とするのは、この「動的解析」です。ファイルが外部のC&Cサーバーと通信しようとしたり、OSの設定を不正に変更したりといった悪意のある活動を直接的に捉えることができます。この振る舞い分析こそが、サンドボックスの核となる機能です。

サンドボックス最大の強みは、従来のシグネチャベース(パターンファイル照合)のウイルス対策ソフトでは検知できない「未知の脅威」や「ゼロデイ攻撃」を検知できる点にあります。シグネチャに依存しないため、過去に確認されたことのない新しいマルウェアであっても、その悪意のある「振る舞い」を捉えて脅威として判断できます。

検知可能な悪意のある振る舞いの例

これらの詳細な振る舞いのログはレポートとして出力され、セキュリティ担当者が脅威の全体像を把握するための重要な情報となります。

一方で、サンドボックスも万能ではありません。いくつかの弱点や限界も存在します。

代表的なものが「回避型マルウェア」の存在です。最近の高度なマルウェアの中には、自身が仮想環境、つまりサンドボックス内で実行されていることを検知する能力を持つものがあります。このようなマルウェアは、サンドボックス内では悪意のある活動を一切行わず、無害なファイルであるかのように振る舞い、解析をすり抜けようとします。

また、特定の条件下(例:特定の時刻になる、ユーザーが特定の操作をするなど)でなければ活動を開始しないタイプのマルウェアもあり、短時間での解析ではその本性を見抜けないケースもあります。

最も重要な注意点は、サンドボックスはあくまで「検知」と「分析」を行うツールであり、それ単体では防御が完結しないことです。脅威を検知した後、その脅威をエンドポイントからいかに迅速に排除し、被害の拡大を防ぐか、つまり「Remediation(修復)」のアクションが不可欠です。そのため、サンドボックスは他のセキュリティ製品、特にEDRやXDRと連携させて初めてその真価を発揮すると言えます。

サンドボックスの価値を最大化するには、ファイル解析のプロセスを可能な限り自動化し、セキュリティ運用にシームレスに組み込むことが重要です。ここでは、その具体的な手順を3つのステップに分けて解説します。

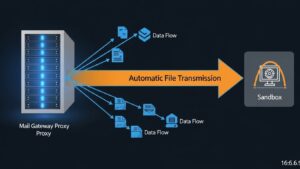

自動化の第一歩は、解析すべき不審なファイルをいかに効率的にサンドボックスへ集約するかです。組織内の様々な侵入経路から、怪しいファイルを自動的に収集する仕組みを構築します。

対象となるのは、メールセキュリティゲートウェイを通過する添付ファイル、Webプロキシ経由でダウンロードされるファイル、EDRが検知した不審な実行ファイルなどです。これらのファイルをAPI連携などを活用して自動的にサンドボックスの解析キューに送信するワークフローを確立します。これにより、人手を介さずに24時間365日、網羅的な監視と解析の入り口を維持できます。

収集されたファイルは、サンドボックス内で自動的に実行され、その振る舞いが詳細に分析されます。サンドボックスは、OSやアプリケーションがインストールされた複数の仮想環境を保持しており、ファイルの種類に応じて最適な環境で解析を実行します。

解析プロセスでは、ファイルシステムの変更、レジストリの読み書き、ネットワーク通信の宛先や内容など、全ての挙動が記録されます。解析が完了すると、これらのログ分析の結果をまとめた詳細なレポートが自動生成されます。最近の製品では、AI活用により脅威スコアを算出する機能もあり、担当者が解析結果を迅速に理解する手助けとなります。

自動生成されたレポートの中で最も価値のある情報の一つが「IOC(Indicators of Compromise:侵害の痕跡情報)」です。IOCとは、サイバー攻撃を受けた際にシステム内に残される、攻撃を特定するための客観的な証拠(痕跡)を指します。

サンドボックスは、解析レポートから以下のようなIOCを自動的に抽出します。

これらの抽出されたIOCは、組織全体で共有・活用すべき「セキュリティインテリジェンス」となります。この脅威情報を他のセキュリティ製品に連携することで、インシデントレスポンスの質と速度を飛躍的に向上させることができるのです。

サンドボックスによるファイル解析の自動化は、EDR (Endpoint Detection and Response) や XDR (Extended Detection and Response) と連携させることで、その効果を最大限に引き出せます。検知から封じ込め、修復までの一連のインシデントレスポンスをシームレスかつ高速に実行する仕組みが実現します。

EDR/XDRの根幹をなすのが、エンドポイント(PCやサーバー)から収集される膨大な操作ログ、すなわち「Telemetry」です。Telemetryには、プロセスの起動、ファイルの作成・変更、ネットワーク接続など、エンドポイントで発生するあらゆるイベントが記録されています。この膨大なTelemetryの中から脅威の兆候を見つけ出す上で、サンドボックスが生成した脅威情報が活きてきます。

サンドボックスの自動解析によって抽出されたIOC(不審なIPアドレス、ファイルのハッシュ値など)を、EDR/XDRのプラットフォームに自動でフィードバックする情報連携の仕組みを構築します。この連携がインシデントレスポンスを劇的に変革します。

EDR/XDRは、フィードバックされたIOCを元に、収集済みのTelemetry全体をスキャンし、「過去に遡って、このIOCに合致する活動が他の端末になかったか?」という脅威ハンティングを自動的に実行できます。これにより、侵害の初期段階で水平展開(ラテラルムーブメント)の兆候を捉え、被害の全容を迅速に把握することが可能になります。

IOCに基づいて脅威に感染しているエンドポイントが特定されると、次に行うべきは「Remediation(修復)」です。EDR/XDR連携の最終的なゴールは、このRemediationプロセスを自動化することにあります。

例えば、以下のような対応を自動実行するワークフローを事前に定義できます。

これらのアクションが自動化されることで、インシデント発生から初動対応までの時間が劇的に短縮され、サイバー攻撃による事業への影響を最小限に抑え込めます。さらに、SOAR (Security Orchestration, Automation and Response) 製品を組み合わせれば、より複雑なインシデント対応の自動化も可能です。

サンドボックスを効果的に活用するには、自社の環境や運用体制に合った製品を選定し、多層防御の一環として位置づけることが重要です。

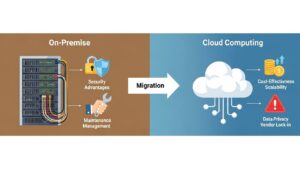

サンドボックスには、自社内にアプライアンスを設置する「オンプレミス型」と、クラウドサービスを利用する「クラウド型」があります。

近年では拡張性や柔軟性の観点からクラウド型を選択する企業が増えています。自社のセキュリティポリシーや予算、運用リソースを考慮して最適な形態を選択しましょう。

サンドボックスを導入しても、使いこなせなければ意味がありません。製品選定の際には、以下の点を確認しましょう。

また、未知の脅威を扱う特性上、ベンダーのサポート体制が充実しているかも重要な選定基準となります。

サンドボックスは強力ですが、それだけで全ての攻撃を防げるわけではありません。解析を回避するマルウェアも存在するため、「多層防御」の考え方が不可欠です。

ファイアウォール、IPS/IDS、ウイルス対策ソフト、そしてEDR/XDRといった複数の対策を組み合わせ、一つの層が突破されても次の層で攻撃を食い止められるようにします。MITRE ATT&CKのようなフレームワークを活用し、サンドボックスを防御網の重要な一要素として戦略的に位置づけることが、堅牢なセキュリティ体制の構築につながります。

本記事では、サンドボックスの正しい使い方として、ファイル解析の自動化からEDR/XDRとの連携によるインシデントレスポンスの高速化までを解説しました。

巧妙化するサイバー攻撃に対抗するには、サンドボックスをセキュリティエコシステムの中核として機能させる必要があります。

この一連の流れを自動化することで、未知の脅威に対する早期検知能力が向上し、インシデントレスポンスの初動を劇的に短縮できます。この機会にぜひ、自社のセキュリティ対策を見直し、検知から対応までの自動化に向けた一歩を踏出してみてはいかがでしょうか。

A1: ウイルス対策ソフトは、主に既知のマルウェアのパターン(シグネチャ)と照合する「静的解析」が中心です。一方、サンドボックスはファイルを隔離環境で実際に動作させ、その「振る舞い」を監視する「動的解析」を行います。これにより、シグネチャが存在しない未知のマルウェアやゼロデイ攻撃も検知できる点が大きな違いです。

A2: クラウドサンドボックスの主なメリットは、①初期導入コストが低い、②インフラの維持管理が不要で運用負荷が軽い、③常に最新の脅威情報や解析エンジンを利用できる、④必要に応じてリソースを柔軟に拡張できる、といった点が挙げられます。これにより、企業はより手軽に高度な解析環境を導入・運用できます。

A3: IOC(侵害の痕跡情報)には、マルウェアが通信する外部サーバーのIPアドレスやドメイン名、マルウェア本体や関連ファイルのハッシュ値(MD5, SHA256など)、特定のファイル名やレジストリキー、特徴的なネットワークトラフィックのパターンなどが含まれます。これらは攻撃を特定し、感染拡大を防ぐための重要な手がかりとなります。

A4: Remediation(修復)の自動化は非常に強力ですが、誤検知(False Positive)のリスクを考慮する必要があります。正常なファイルを誤って隔離してしまうと事業に影響が出る可能性があるため、最初はアラート通知のみに留め、運用を通じてチューニングを行い、信頼性が確認できたアクションから段階的に自動化を進めるのが安全です。

記載されている内容は2026年01月19日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

1分でわかるこの記事の要約 SIEM/XDRの相関ルールが機能しない主な原因は、データ品質やシステム連携の「設計ミス」に...

1分でわかるこの記事の要約 SIEMとSOARは、現代の複雑なサイバーセキュリティ運用を効率化する重要なプラットフォーム...

1分でわかるこの記事の要約 スレットハンティングは、高度化するサイバー攻撃に対抗するため、能動的に未知の脅威を探索する重...

1分でわかるこの記事の要約 Detection Ruleチューニングは誤検知による「アラート疲れ」や運用コスト増大を防ぐ...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...