EDRアラート時の封じ込め判断基準|ContainmentとQuarantineの違いと「隔離ルールブック」作成ガイド

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

更新日:2026年01月19日

1分でわかるこの記事の要約 MITRE ATT&CKは、攻撃者視点で自社のセキュリティ対策の穴を見つけ、強化するためのフレームワークです。 棚卸しは、脅威と自社対策の「マッピング」、防御能力の「カバレッジ評価とギ […]

目次

「自社のセキュリティ対策は本当に十分だろうか?」「日々巧妙化するサイバー攻撃に対し、どこから手をつければいいかわからない」多くの企業の情報システム担当者やセキュリティ専門家が、このような悩みを抱えています。従来の脆弱性対策だけでは、攻撃者の多様な手口に対応しきれないのが現実です。そこで重要になるのが、攻撃者の視点から自社の防御体制を客観的に評価するアプローチです。本記事では、サイバーセキュリティのフレームワーク「MITRE ATT&CK」を活用し、自社の検知・対応能力を「棚卸し」して、潜在的な”穴”を発見・改善するための具体的な手法をステップバイステップで解説します。

ATT&CKを活用した具体的な棚卸し手法に入る前に、まずはその基本概念と重要性について理解を深めましょう。ATT&CKは、自社のセキュリティ対策の現状を把握し、強化すべきポイントを特定するための強力な羅針盤となります。

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)とは、米国の非営利団体MITRE社が開発・公開している、サイバー攻撃者の攻撃手法を体系的にまとめたナレッジベースです。最大の特徴は、特定のマルウェアや脆弱性ではなく、「攻撃者が目的を達成するためにどのような戦術(Tactics)や技術(Techniques)、手順(Procedures)を用いるか」、すなわちTTP(Tactics, Techniques, and Procedures)に基づいている点です。

例えば、「初期アクセス」という戦術の中には、「スピアフィッシング」や「信頼関係の悪用」といった具体的な技術が含まれています。これらのTTPは、実際のサイバー攻撃インシデントの観測データに基づいており、現実の脅威を反映した実践的なフレームワークとなっています。

特に企業で広く利用される「ATT&CK for Enterprise」は、Windows, macOS, Linuxなどのプラットフォームを対象としており、多くの組織にとって自社の環境と照らし合わせやすい構成になっています。このフレームワークを共通言語として用いることで、組織内のセキュリティチーム(SOCやCSIRTなど)間の連携を円滑にし、効果的な防御戦略を立てることが可能になります。

従来のセキュリティ対策は、既知のマルウェアを検出するシグネチャベースの防御や、システムの脆弱性を修正することに重点が置かれてきました。しかし、攻撃者は常に新しい手法を生み出し、既知の対策を回避しようとします。そのため、防御側も「攻撃者が何をしてくるか」という視点を持つことが不可欠です。

ATT&CKによる棚卸しは、まさにこの攻撃者視点を提供します。自社のセキュリティ製品や運用体制が、ATT&CKで定義された各TTPに対してどれだけ検知・対応できるかを評価することで、防御の「穴」、つまりギャップを客観的に可視化できます。これにより、「対策しているつもり」だったが実は見逃していた攻撃手法や、防御が手薄な領域を具体的に特定できるのです。

これは、限られたリソースをどこに優先的に投下すべきか判断するための、極めて重要な情報となります。サイバー攻撃の脅威が深刻化する現代において、ATT&CKを用いた体系的な自己評価は、企業のセキュリティ体制を強化するためのベストプラクティスと言えるでしょう。

ATT&CKの重要性を理解したところで、いよいよ実践的な棚卸しの手法について解説します。このプロセスは、大きく分けて「マッピング」「カバレッジ評価とギャップ分析」「優先順位付け」の3つのステップで進めます。

最初のステップは「マッピング」です。これは、自社が導入しているセキュリティソリューション(EDR, SIEMなど)の検知ルールや、収集しているログ、運用プロセスなどが、ATT&CKマトリックス上のどのTTPに対応しているかを紐付けていく作業です。このマッピングにより、自社の防御能力がどの攻撃手法をカバーしているかが一目でわかるようになります。

マッピングを行う際には、まず対象を明確にすることが重要です。例えば、「SIEMに実装されている検知ルール一覧」「EDRのアラート種別」「プロキシサーバーのログ」といった具体的な防御策やデータソースをリストアップし、それぞれがどのTTPの検出に寄与するかを分析していきます。

さらに効果的なマッピングのためには、脅威インテリジェンスの活用が欠かせません。自社の業界を狙う特定の攻撃者グループや、流行しているランサムウェアがどのようなTTPを多用するかを調査し、それらの脅威シナリオに対して自社の防御策が有効かを重点的にマッピングします。これにより、漠然とした対策ではなく、現実的な脅威に基づいた評価が可能になります。

マッピング作業は、スプレッドシートなどを用いて手動で行うこともできますが、MITRE社が提供する「ATT&CK Navigator」のようなツールを活用すると、マトリックス上で視覚的にマッピング結果を管理できるため非常に効率的です。

マッピングが完了したら、次はその結果を用いて自社の検知・対応能力のカバレッジ(網羅度)を評価し、セキュリティ上の「穴」、すなわちギャップを分析します。ATT&CK Navigatorなどのツールを使えば、マッピングしたTTPを色分けしてヒートマップのように可視化できます。

評価の分類例

この評価を通じて「赤色」や「無色」と判断されたTTPが、自社のセキュリティにおける重大なギャップです。攻撃者がその手法を用いた場合、気づくことなく侵入を許してしまう可能性が高いことを意味します。

ここで重要なのは、単に「検知ルールがあるか否か」だけでなく、「可視性(Visibility)」の観点を持つことです。そもそも攻撃の痕跡となりうるログが取得・保管されていなければ、検知ルールを作成することも、インシデント発生時に調査することもできません。したがって、ギャップ分析では「検知能力の欠如」と「可視性の欠如」の両面から評価を行うことが不可欠です。

ギャップ分析によって、自社のセキュリティに無数の「穴」が見つかるかもしれません。しかし、すべてのギャップに一度に対応することは、リソースの観点から非現実的です。そこで、対策の優先順位付けが極めて重要になります。

優先順位を決定するためには、複数の評価軸を組み合わせて検討します。

優先順位付けの評価軸

これらの評価軸を総合的に判断し、「低コストで実現でき、かつ重要な脅威に対応できる対策」から着手するなど、戦略的な優先順位付けを行うことで、効率的かつ効果的に組織全体のセキュリティ体制を強化していくことができます。

3つのステップの概要を理解した上で、さらに具体的なアクションに落とし込むための手法を2つ紹介します。

ATT&CKマッピングで「検知可能」と判断したルールが、本当に脅威を検出できるレベルにあるかを確認するプロセスは非常に重要です。この評価には、攻撃シミュレーションの活用が有効です。Breach and Attack Simulation (BAS) ツールや、ペネトレーションテスト、レッドチーム演習などを通じて、特定のTTPを模擬した攻撃を意図的に発生させます。

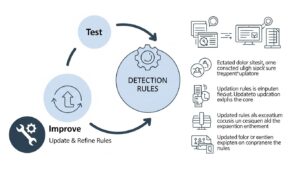

このシミュレーションにより、既存の検知ルールが想定通りにアラートを発するか、またSOCアナリストがアラートを正しく認識し、インシデント対応プロセスを開始できるかをテストします。結果として、アラートが発せられなかったり、ノイズに埋もれて見逃されたりした場合は、そのルールのチューニングやロジックの見直しといった改善が必要です。この「テスト→評価→改善」のサイクルを継続的に回すことで、検知能力の質を向上させ、カバレッジ評価の信頼性を高めることができます。

全ての攻撃を既存の検知ルールだけで防ぐことは不可能です。そこで、ATT&CKは未知の脅威や潜伏している攻撃者を能動的に探し出す「スレットハンティング」のガイドラインとしても活用できます。

具体的には、ギャップ分析で特定された「検知カバレッジが低いTTP」や、最新の脅威インテリジェンスで報告されている「新しい攻撃手法」を仮説として設定します。「もし攻撃者がこのTTPを使っていたら、システムにどのような痕跡が残るだろうか?」という観点から、関連するログデータを深掘りして分析します。

例えば、「永続化」の戦術に属する「レジストリ実行キーの変更」というTTPのカバレッジが低い場合、エンドポイントのログから不審なレジストリ変更がないかを定期的に探索する、といった活動が考えられます。このようにATT&CKを羅針盤とすることで、闇雲にログを探索するのではなく、目的意識を持った効率的なスレットハンティングが可能になります。

ATT&CKの活用は、SOCやCSIRTといった特定の専門チームだけの閉じた活動であってはなりません。棚卸しの結果得られた自社のセキュリティ体制の可視化データは、経営層に対してセキュリティ投資の必要性やその効果を説明するための客観的な根拠となります。

例えば、「我々の防御体制にはこのようなギャップがあり、放置するとランサムウェア攻撃を受けるリスクが高まります。このギャップを埋めるためには、これだけの投資が必要です」といった具体的な説明が可能になります。

また、防御策の強化には、インフラ部門やアプリケーション開発部門など、他部署との連携が不可欠な場合も少なくありません。ATT&CKという共通言語を用いることで、部署間の壁を越えてセキュリティリスクに関する認識を共有し、組織一体となった対策を進めることができます。

サイバー攻撃の世界は常に変化しています。新しい攻撃手法が次々と登場し、ATT&CKのフレームワーク自体も定期的に更新されます。したがって、セキュリティの棚卸しは一度実施して終わりではなく、継続的に運用していくプロセスと捉えるべきです。

ベストプラクティスとしては、四半期に一度など定期的にマッピングやカバレッジ評価を見直すサイクルを確立することが挙げられます。最新の脅威インテリジェンスを常時収集し、それを自社の評価に反映させる体制を構築することも重要です。この継続的な改善サイクル(PDCA)を回し続けることで、変化する脅威環境に追随し、持続的にセキュリティ体制を強化していくことが可能になります。

ATT&CKフレームワーク自体は膨大で、全てのTTPを深く理解するには専門知識が必要です。しかし、最初から完璧を目指す必要はありません。まずは脅威インテリジェンスなどを参考に、自社にとって関連性の高い重要なTTPに絞ってマッピングを始めるのが現実的です。ATT&CK Navigatorのようなツールを活用すれば、視覚的に作業を進められるため、初心者でも取り組みやすくなっています。また、外部の専門家の支援を受けるのも有効な選択肢です。

MITRE社が公式に提供している無料のWebツール「ATT&CK Navigator」が最も一般的で、まず試してみるべきツールです。スプレッドシートでの管理と比較して、マトリックス上での色分けやスコアリング、複数のレイヤーの重ね合わせなどが容易に行えます。また、商用のセキュリティ製品の中には、ATT&CKへのマッピングやカバレッジ評価を自動化する機能を持つもの(SIEM, SOAR, BASプラットフォームなど)もあります。

NIST Cybersecurity Framework (CSF)などが「何をすべきか(What)」というセキュリティ管理の目標(特定、防御、検知、対応、復旧)をハイレベルに定義するのに対し、ATT&CKは「攻撃者が何をするか(How)」、つまり具体的な攻撃手法に焦点を当てています。両者は対立するものではなく、相互に補完する関係にあります。例えば、NIST CSFで定められた「検知」という目標を達成するために、具体的に何を検知すべきかをATT&CKのTTPを参考にして定義する、といった活用が可能です。

本記事では、MITRE ATT&CKフレームワークを活用して自社のセキュリティ体制を「棚卸し」し、検知・対応の”穴”を見つけ出すための具体的な3つのステップ(マッピング、カバレッジ評価、優先順位付け)と、その実践手法について解説しました。

攻撃者の視点を取り入れたATT&CKによる評価は、従来の対策だけでは見過ごしがちだった弱点を可視化し、データに基づいた客観的なセキュリティ強化を可能にします。見つかったギャップに対して、脅威の重要度やビジネスへの影響度から優先順位をつけ、計画的に対策を講じていくことが重要です。

このプロセスは一度きりのイベントではなく、継続的な改善活動です。まずは自社が直面している脅威シナリオを分析し、小さな範囲からでもATT&CKマッピングを試してみてはいかがでしょうか。この一歩が、受け身の防御から脱却し、巧妙化するサイバー攻撃に対してプロアクティブ(能動的)に対応できる、強固なセキュリティ体制を構築するための基礎となるはずです。

記載されている内容は2026年01月19日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 ✓ EDRアラート時の封じ込めは、業務停止と被害拡大防止のバランスが重要です。 ✓ Cont...

1分でわかるこの記事の要約 SIEM/XDRの相関ルールが機能しない主な原因は、データ品質やシステム連携の「設計ミス」に...

1分でわかるこの記事の要約 SIEMとSOARは、現代の複雑なサイバーセキュリティ運用を効率化する重要なプラットフォーム...

1分でわかるこの記事の要約 スレットハンティングは、高度化するサイバー攻撃に対抗するため、能動的に未知の脅威を探索する重...

1分でわかるこの記事の要約 Detection Ruleチューニングは誤検知による「アラート疲れ」や運用コスト増大を防ぐ...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...