フォレンジックの成否は「時刻」で決まる:NTP時刻同期と改ざん防止ログ保存設計、SIEM活用まで徹底解説

1分でわかるこの記事の要約 サイバー攻撃調査において、ログの時刻同期がずれているとタイムライン分析が崩壊し、原因究明が困...

更新日:2026年01月19日

1分でわかるこの記事の要約 従来のIOC(侵害指標)は既知の脅威にしか対応できず、ファイルレス攻撃など巧妙な攻撃には限界がある。 次世代のIOB(行動指標)は攻撃者の行動パターンに着目し、未知の脅威やTTPsの変化にも対 […]

目次

巧妙化・高度化するサイバー攻撃に対し、従来のセキュリティ対策だけでは不十分だと感じていませんか?既知の脅威情報を基にしたシグネチャベースの防御は依然として重要ですが、未知のマルウェアやファイルレス攻撃の前では限界が見え始めています。

本記事では、従来のIOC(侵害指標)による検知の限界から、次世代の脅威検知の要となるIOB(行動指標)の概念、具体的な使い分け、そしてプロアクティブなThreat Hunting(脅威ハンティング)への応用まで、実務に即した形で徹底的に解説します。

この記事でわかること

現代のサイバーセキュリティにおいて、迅速なインシデントレスポンスを実現するためには、攻撃の痕跡を素早く特定することが不可欠です。その中心的な役割を担ってきたのがIOC(Indicator of Compromise)です。

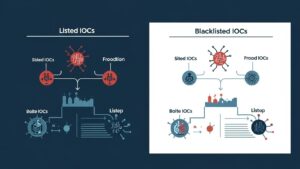

IOC(Indicator of Compromise)は、日本語で「侵害指標」または「侵害の痕跡」と訳され、システムやネットワークがサイバー攻撃によって侵害されたことを示す静的なデータやアーティファクトを指します。具体的には、以下のようなものが挙げられます。

これらのIOC情報は、脅威インテリジェンスとして共有され、多くのセキュリティ製品(アンチウイルス、ファイアウォール、IDS/IPSなど)で活用されています。IOCリストと照合することで、既知の脅威を迅速に検知・防御することが可能になります。

しかし、IOCに依存したシグネチャベースの検知には、現代の攻撃手法に対して明確な限界が存在します。最大の課題は、IOCが「既に知られている脅威」にしか対応できない点です。攻撃者はこの弱点を熟知しており、IOCを容易に無効化する手法を多用します。

例えば、マルウェアのソースコードをわずかに変更するだけで、ファイルハッシュ値は全く異なるものになります。C&CサーバーのIPアドレスやドメインも、短期間で次々と変更されるのが常です。つまり、攻撃者はIOCという「点」の情報を簡単に変えることで、シグネチャベースの検知網をすり抜けてしまうのです。

さらに深刻なのは、ファイルレスマルウェアやLiving-off-the-Land(環境寄生型)攻撃の台頭です。これらの攻撃では、OSに標準搭載されている正規ツール(PowerShellやWMIなど)が悪用されるため、不正なファイルという明確なIOCが存在しません。このため、侵害の「痕跡」だけでなく、攻撃者の「行動」そのものに着目する必要性が高まっています。

IOCベースの検知の限界を乗り越えるための新たなアプローチが「IOB(Indicator of Behavior)」です。これは、攻撃者の振る舞いや行動パターンに焦点を当てることで、より高度でプロアクティブな脅威検知を実現する考え方です。

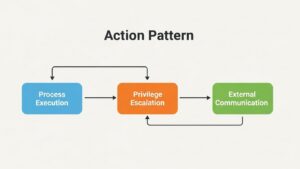

IOB(Indicator of Behavior)は「行動指標」と訳され、攻撃者が目的を達成するために実行する一連の「行動」や「振る舞い」のパターンを指します。IOCが「何が残されたか(What)」という静的な痕跡であるのに対し、IOBは「何が行われたか(How)」という動的なコンテキスト(文脈)を持つ指標です。

IOBの重要性は、攻撃者のTTP(Tactics, Techniques, and Procedures:戦術・技術・手順)と密接に関連しています。攻撃者は使用するツールやIPアドレス(IOC)を簡単に変更できても、攻撃の基本的な手順や戦術(TTP)を大きく変えることは困難です。

IOBは、この普遍的な攻撃者のTTPを捉えることを目的としています。そのため、未知のマルウェアや新たな攻撃手法に対しても、その「振る舞いの異常性」から脅威を検知できる可能性が高まります。これは、事後対応的なセキュリティから、プロアクティブなセキュリティへの転換を意味します。

IOCとIOBは対立する概念ではなく、相互に補完し合う関係にありますが、その特性は大きく異なります。両者の違いを理解し、適切に使い分けることがセキュリティ運用の高度化に繋がります。

例えるなら、IOCは「犯人が現場に残した指紋や足跡」を探すようなもの。一方、IOBは「ピッキング、物色、金庫破りといった一連の不審な行動」そのものを監視するアプローチと言えます。

IOBの概念を理解したところで、次に実務でどのように活用できるか、具体的な攻撃フェーズごとの検知シナリオを見ていきましょう。これらのシナリオは、MITRE ATT&CKフレームワークの戦術(Tactics)とも深く関連しています。

横展開は、攻撃者が初期侵入した端末を足がかりに、ネットワーク内部の他の端末やサーバーへと侵害範囲を拡大していく攻撃フェーズです。

これらの行動は、EDR(Endpoint Detection and Response)が収集するTelemetryデータを分析することで検知可能です。

攻撃者は、一般ユーザー権限で侵入した後、より高い権限(管理者権限やSYSTEM権限)を奪取しようとします。

これらのIOBを検知するには、エンドポイントにおけるプロセスの親子関係や、コマンドライン引数、レジストリへのアクセスといった詳細なログの監視が不可欠です。

これらの行動指標は、単体では正規の活動と見分けがつきにくいですが、複数のIOBが連鎖して発生した場合、攻撃シナリオの一部である可能性が非常に高まります。

IOBは、受動的なアラート監視だけでなく、未知の脅威を能動的に探し出す「Threat Hunting(脅威ハンティング)」において真価を発揮します。

Threat Huntingとは、アラートを待つのではなく、「自社環境には既に未知の脅威が潜んでいるかもしれない」という仮説に基づき、攻撃者の痕跡を能動的に探索するサイバーセキュリティ活動です。

インシデントレスポンスがリアクティブ(受動的)な活動であるのに対し、Threat Huntingはプロアクティブ(能動的)な活動という点で大きく異なります。

Threat Huntingの成功は、分析対象となるデータの質と量に依存します。最も重要なデータソースが「Telemetry(テレメトリ)」です。これは、エンドポイントやネットワーク機器などから収集される、システムの動作に関する詳細なログデータやイベント情報の総称です。

セキュリティアナリストは、これらの膨大なTelemetryデータを横断的に分析し、攻撃者のTTPに関連するIOB、つまり「悪意のある行動のパターン」を探し出します。

【仮説】「PowerShellが悪用され、ファイルレスマルウェアが内部で活動しているのではないか?」

この仮説を検証するため、アナリストは以下のステップで調査を進めます。

このような分析を通じて、単一のアラートでは見逃されがちな、巧妙に隠された脅威の連鎖(IOB)を発見できます。

IOBを活用した脅威検知やThreat Huntingを実践するには、適切なツールとSOC(Security Operation Center)の構築が不可欠です。

IOBベースの運用では、従来のアラート監視に加え、以下のような役割が求められます。

これには、デジタルフォレンジック、ログ分析、攻撃手法など幅広いスキルが要求されます。

これらのツールを適切に組み合わせることで、精度の高いIOB検知と効率的なThreat Huntingが実現します。

本記事では、IOCの限界からIOBの重要性、そしてThreat Huntingへの応用までを解説しました。重要なのは、両者を適切に使い分けることです。

シグネチャに依存した受動的な防御から脱却し、攻撃者の「行動」に着目するIOBベースのアプローチと、プロアクティブなThreat Huntingを実践すること。これが、現代における情報セキュリティ戦略の核心と言えるでしょう。

A1: どちらも重要であり、目的による使い分けが肝心です。IOCは既知の脅威に対する迅速なブロックに、IOBは未知の脅威や正規ツールを悪用する攻撃の早期発見に不可欠です。多層防御の観点から、両方のアプローチを組み合わせることが理想的なセキュリティ対策です。

A2: 可能です。専任アナリストがいない場合でも、MDR(Managed Detection and Response)サービスを利用すれば、専門家による監視やThreat Huntingをアウトソースできます。また、近年のEDR製品には高度なIOB検知機能が標準搭載されています。リスクの高いIOBに絞って監視を始めるのが現実的な第一歩です。

A3: MITRE ATT&CKフレームワークの学習から始めることを強くお勧めします。ATT&CKは、攻撃者の戦術(Tactics)と技術(Techniques)を体系化したナレッジベースです。これを学ぶことで、どのような「行動」が攻撃シナリオでどういう意味を持つかを理解でき、効果的なIOBの検知ルール作成やThreat Huntingの仮説構築に直結します。

記載されている内容は2026年01月19日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 サイバー攻撃調査において、ログの時刻同期がずれているとタイムライン分析が崩壊し、原因究明が困...

1分でわかるこの記事の要約 サイバー攻撃の再発防止には、目の前の暫定対処だけでなく、根本原因を取り除く恒久対応への転換が...

1分でわかるこの記事の要約 SOARによるセキュリティ自動化は強力ですが、封じ込め機能には「誤隔離」という重大なリスクが...

1分でわかるこの記事の要約 サイバーキルチェーンに基づくインシデント対応プレイブックは、サイバー攻撃の被害を最小化するた...

1分でわかるこの記事の要約 SIEM検知ルールはログ欠損や形式変更、陳腐化、プラットフォーム更新により機能不全に陥ります...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...