フォレンジックの成否は「時刻」で決まる:NTP時刻同期と改ざん防止ログ保存設計、SIEM活用まで徹底解説

1分でわかるこの記事の要約 サイバー攻撃調査において、ログの時刻同期がずれているとタイムライン分析が崩壊し、原因究明が困...

更新日:2026年01月16日

1分でわかるこの記事の要約 パッチ適用率の向上には、状況の「見える化」と明確なKPI設定、役割分担の徹底が不可欠です。 「パッチ適用率」「平均パッチ適用遅延日数」「パッチ適用例外数」の3つのKPIを設定し、PDCAサイク […]

目次

企業のセキュリティ対策において、ソフトウェアの脆弱性を解消するパッチマネジメントは不可欠です。しかし、「パッチ適用率が思うように上がらない」「適用状況がブラックボックス化している」といった悩みを抱えるIT運用管理者は少なくありません。

本記事では、場当たり的な対応から脱却し、継続的な改善サイクルを回すための「KPI設計」と「レポーティング」に焦点を当て、パッチ適用率を向上させるための具体的な現場術を解説します。

多くの企業でパッチマネジメントが重要だと認識されながらも、なぜパッチ適用率は低迷しがちなのでしょうか。その背景には、IT運用の現場が抱える共通の課題が存在します。これらの課題を正しく認識することが、効果的な対策を講じる第一歩となります。

最も根本的な課題は、組織内のIT資産(エンドポイント)全体で「どのデバイスに」「どのパッチが」「いつ適用されたのか」という情報が正確に把握できていないことです。手動の台帳管理やスプレッドシートによる追跡では、デバイス数の増加に伴いすぐに限界が訪れます。

結果として、脆弱性が放置されているデバイスがどれだけ存在するのか、リスクがどの程度深刻なのかを誰も把握できず、対策の優先順位付けも困難になります。この「見える化」の欠如が、パッチマネジメントの形骸化を招く最大の原因と言えるでしょう。正確な現状把握なくして、改善計画は立てられません。

パッチマネジメントは、情報システム部門だけで完結するものではありません。脆弱性情報の収集、パッチの検証、適用計画の策定、ユーザーへの通知、実際の適用作業、そして結果の確認と、多岐にわたるプロセスには、インフラ担当者、アプリケーション管理者、そしてエンドユーザー自身の協力が不可欠です。

しかし、これらの役割分担や責任の所在が曖昧な組織は少なくありません。「パッチ適用はユーザー任せ」「問題が起きたら情シスが対応」といった状態では、適用遅延や漏れが多発します。明確なセキュリティポリシーに基づいた運用管理プロセスと、各担当者の責任範囲を定義することが求められます。

IT運用管理者はパッチ適用の重要性を理解していても、それを経営層に伝え、必要な予算や人員といったリソースを確保することに苦労しています。「セキュリティは重要だ」という総論には賛成でも、パッチ適用のためのシステム停止や、自動化ツール導入のコストとなると、話は別です。

この背景には、パッチ管理の成果がビジネス上の利益にどう貢献するのかを、客観的なデータで示せていないという問題があります。セキュリティリスクを「なんとなく危ない」という定性的な説明ではなく、「脆弱性を放置すると、インシデント発生時にこれだけの損害が出る可能性がある」といった定量的なリスクとして提示し、対策の投資対効果を説明する必要があります。

前述した課題を克服し、パッチマネジメントを組織的な活動として定着させるためには、客観的な指標であるKPI(Key Performance Indicator)の設定が極めて重要です。KPIは、活動の進捗と成果を定量的に測定し、組織全体の目標達成に向けた道しるべとなります。

KPIを設定する最大の目的は、パッチマネジメントのゴールを明確にし、関係者全員が同じ方向を向いて活動できるようにすることです。「セキュリティを強化する」という曖昧な目標では、担当者によって解釈が異なり、具体的な行動につながりません。

しかし、「クリティカルな脆弱性パッチの適用率を95%以上にする」というKPIを設定すれば、やるべきことが具体化されます。また、KPIはレポーティングの基盤となり、経営層への説明責任を果たすための客観的な根拠を提供します。これにより、IT運用部門の活動価値を証明し、必要なリソース獲得につなげやすくなるのです。

パッチマネジメントにおける最も基本的かつ重要なKPIが「パッチ適用率」です。これは、対象となる全デバイスのうち、必要なパッチが適用されているデバイスの割合を示します。

パッチ適用率の計算式

しかし、より実践的な運用を目指すなら、脆弱性の深刻度や資産の重要度に応じて重み付けを行うべきです。例えば、CVSS(共通脆弱性評価システム)スコアが「緊急(Critical)」や「重要(High)」な脆弱性を持つパッチに絞って適用率を計測したり、サーバー群とクライアントPC群で目標値を分けたりするなど、自社の環境に合わせた設定が重要です。目標基準としては、一般的に95%以上を目指すことがベストプラクティスとされていますが、まずは自社の現状を把握し、現実的な目標からスタートして段階的に引き上げていくアプローチが効果的です。

パッチ適用率と合わせて監視すべき重要なKPIが「平均パッチ適用遅延日数」です。これは、脆弱性情報が公開されてから、組織内のデバイスにパッチが適用されるまでの平均時間を示します。サイバー攻撃者は脆弱性が公開されると、それを悪用する攻撃コードを素早く開発します。つまり、パッチを適用するまでの時間が長ければ長いほど、企業は深刻なリスクに晒され続けることになるのです。

このKPIを計測することで、「パッチは適用されているが、非常に時間がかかっている」という潜在的な問題を発見できます。例えば、Microsoftが毎月公開するセキュリティ更新プログラム(Windows Update)について、「公開後14日以内に90%のデバイスに適用する」といった具体的なSLA(Service Level Agreement)を組織内で設定し、この遅延日数を継続的に短縮していくことがリスク管理の観点から極めて重要です。

全てのデバイスに一律でパッチを適用できるとは限りません。特定の業務アプリケーションとの互換性の問題や、停止できない重要なシステムなど、やむを得ない理由でパッチ適用を一時的に見送る「例外」が発生することがあります。この「パッチ適用例外数」も、運用プロセスの健全性を測るための重要なKPIです。

例外数が無秩序に増え続けると、それがセキュリティホールとなり、組織全体のガバナンスが低下します。重要なのは、例外を安易に認めるのではなく、正式な申請と承認プロセスを設けることです。なぜ例外が必要なのか、代替策(例えば、EDRによる監視強化など)は何か、いつになったら例外を解消できるのか、といった情報を明確にした上で管理する必要があります。この例外数を定期的にレビューし、削減努力を行うことで、セキュリティポリシーが形骸化するのを防ぎます。

KPIを設計するだけでは不十分です。それを活用して継続的にパッチマネジメントのレベルを向上させるための仕組み、すなわちPDCAサイクル(Plan-Do-Check-Act)を組織に定着させることが成功の鍵となります。

最初のステップは、現状分析に基づいた具体的な計画の策定です。IT資産管理ツールなどを活用して現状のパッチ適用率を把握し、「3ヶ月後までにWindowsクライアントのパッチ適用率を95%にする」といった、具体的で測定可能な目標KPIを設定します。この計画には、パッチのリリーススケジュール、テスト期間、展開タイミング、ユーザーへの通知方法などを盛り込みます。

計画に基づき、パッチの適用を実行します。いきなり全社展開するのはリスクが高いため、まずはテストグループでパッチを適用し、業務アプリケーションへの影響を確認する検証プロセスが不可欠です。検証後は、本番環境への展開ですが、手動での適用はミスや漏れの原因となるため、Microsoft IntuneやSCCMのようなUEM(統合エンドポイント管理)ツールを活用した自動化がベストプラクティスです。

パッチを展開したら、Planで設定したKPIが計画通りに達成できているかを測定します。UEMツールや脆弱性管理ツールには、パッチ適用状況を可視化するダッシュボードやレポーティング機能が備わっています。これらの機能を活用し、「パッチ適用率」や「遅延日数」といったKPIの数値を定期的(週次や月次)に確認します。目標未達の場合は、原因をドリルダウンして分析します。

評価(Check)の結果、明らかになった課題に対する改善策を立案し、実行します。例えば、「特定の部署で適用率が低い」原因が「PCがオフライン」なら「電源ONの徹底依頼」、「アプリとの競合」なら「ベンダーへの問い合わせ」といった具体的な対策を講じます。この改善策を次のPlan(計画)にフィードバックすることで、PDCAサイクルが一巡し、パッチマネジメントのプロセスが継続的に改善されていきます。

パッチマネジメントの重要性を組織全体、特に経営層に理解してもらうためには、KPIに基づいた分かりやすいレポーティングが不可欠です。

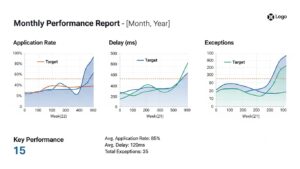

経営層は技術的な詳細よりも、全体的な傾向とリスクレベルに関心があります。月次レポートでは主要なKPIの推移をグラフで視覚的に示すことが効果的です。棒グラフで部署ごとのパッチ適用率を比較したり、折れ線グラフで過去の推移を示したりします。目標値(ターゲットライン)をグラフに明記し、現状が一目で理解できるようにしましょう。具体的な状況と次のアクションを簡潔に記載することも重要です。

コンプライアンスレポートでは、適用率の数値だけでなく、それがビジネスにどのような影響を与えるのか、というリスクの観点から説明することが重要です。「現在、未対応のクリティカルな脆弱性がXX件あり、放置した場合、ランサムウェア感染による事業停止のリスクがあります。想定される被害額は〇〇円です」といったように、脆弱性の深刻度をビジネスインパクトに変換して伝えます。これにより、パッチ適用が事業継続に不可欠なリスク管理活動であることを経営層に認識させることができます。

Excelなどで手作業でレポートを作成するのは非常に手間がかかります。パッチマネジメントを効率的に行うには、レポーティング機能が充実したツールの導入が推奨されます。ツール選定の際には、以下の点を確認しましょう。

特に、Microsoft IntuneのようなUEMソリューションは、IT資産管理、パッチ配布、コンプライアンスレポート作成までを一元的に行えるため、運用全体の効率を大幅に向上させます。

近年、ゼロトラストセキュリティの概念が普及する中で、「デバイスポスチャ」という考え方が注目されています。パッチマネジメントは、このデバイスポスチャを健全に保つための根幹をなす要素です。

デバイスポスチャ(Device Posture)とは、企業リソースにアクセスしようとするデバイスが、組織のセキュリティポリシーを遵守しているかどうかの「健全性」や「信頼性」の状態を指します。具体的には、以下の項目をチェックして評価されます。

デバイスポスチャの評価において、パッチの適用状況は最も重要なチェック項目の一つです。脆弱性が放置されたデバイスは、マルウェア感染の温床となりやすく、企業ネットワーク全体を危険に晒す侵入口となり得ます。そのため、パッチが適切に適用されていないデバイスは「信頼できない(非準拠)」と判定されます。

「誰も信頼せず、すべてを検証する」というゼロトラストの原則に基づいたセキュリティモデルでは、ユーザー認証だけでなく、アクセス元のデバイスが信頼できるかどうか(デバイスポスチャ)を常に検証します。

例えば、Microsoft IntuneとAzure Active Directoryを連携させることで、「コンプライアンスポリシー(パッチ適用を含む)を満たしているデバイスからのみ、Microsoft 365へのアクセスを許可する」といった条件付きアクセスポリシーを構成できます。適切なパッチマネジメントは、ゼロトラストセキュリティを実現するための基盤となるのです。

パッチ適用率の向上は、単にパッチを配布するだけの作業では達成できません。

本記事で解説したように、まずは自社の課題を「見える化」し、「パッチ適用率」「平均パッチ適用遅延日数」「パッチ適用例外数」といった具体的なKPIを設定することが出発点です。そして、そのKPIを基にPDCAサイクルを回し、継続的な改善プロセスを組織に定着させることが不可欠です。

KPIに基づいたレポーティングは、経営層の理解を得て、必要なリソースを確保するための強力な武器となります。場当たり的な脆弱性対策から脱却し、データに基づいた戦略的なパッチマネジメントへ移行することで、組織全体のデバイスポスチャを向上させ、セキュリティリスクを効果的に管理していきましょう。

Q1: パッチ適用率の目標はどのくらいに設定すればよいですか?

A1: 一概には言えませんが、多くのセキュリティ基準では95%以上が推奨されています。しかし、重要なのは自社の現状を正確に把握し、現実的な目標を設定することです。現状が70%であれば、まずは「3ヶ月で85%」を目指すなど、段階的な目標を設定するのが効果的です。また、サーバーやクライアントPC、脆弱性の深刻度(CVSSスコア)など、対象によって異なる目標値を設定することも有効です。

Q2: 業務アプリケーションへの影響が怖くてパッチを適用できません。どうすればよいですか?

A2: これは多くの企業が抱える課題です。対策として、まず本番環境と同じ構成のテスト環境で事前に影響を検証するプロセスを確立することが重要です。どうしても適用できない場合は、「パッチ適用例外」として正式に申請・承認し、代替策(ネットワーク分離、監視強化など)を講じるとともに、定期的に例外指定を見直す運用ルールを設けましょう。安易に放置することが最大のリスクです。

Q3: 小規模な組織でもKPI管理は必要ですか?

A3: はい、組織の規模に関わらずKPI管理は非常に有効です。小規模な組織ではIT管理者が多業務を兼任し、パッチ管理が後回しにされがちです。だからこそ、限られたリソースをどこに集中させるべきか判断するために、客観的なデータが必要です。まずは管理対象デバイスのパッチ適用率だけでも記録し、「見える化」することから始めると、課題が明確になります。Microsoft Intuneなどのクラウドベースの管理ツールは、比較的低コストで導入できるため、小規模組織にとっても有効な選択肢となります。

記載されている内容は2026年01月16日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 サイバー攻撃調査において、ログの時刻同期がずれているとタイムライン分析が崩壊し、原因究明が困...

1分でわかるこの記事の要約 サイバー攻撃の再発防止には、目の前の暫定対処だけでなく、根本原因を取り除く恒久対応への転換が...

1分でわかるこの記事の要約 SOARによるセキュリティ自動化は強力ですが、封じ込め機能には「誤隔離」という重大なリスクが...

1分でわかるこの記事の要約 サイバーキルチェーンに基づくインシデント対応プレイブックは、サイバー攻撃の被害を最小化するた...

1分でわかるこの記事の要約 SIEM検知ルールはログ欠損や形式変更、陳腐化、プラットフォーム更新により機能不全に陥ります...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...