IT資産管理の課題を解決!Asset InventoryとCMDB連携で資産台帳の最新化を自動化する方法

1分でわかるこの記事の要約 手作業に依存するIT資産管理は、情報の陳腐化、セキュリティリスク増大、運用非効率を招いていま...

更新日:2026年01月15日

1分でわかるこの記事の要約 リモートワイプは遠隔で端末データを初期化する最終手段であり、情報漏洩対策として重要です。 リモートロックは端末を一時的に利用停止させ、紛失時の初動対応としてまず実行します。 端末紛失時は緊急で […]

目次

企業のPCやスマートフォン、タブレット端末の紛失・盗難、あるいは従業員の退職。情報システム部門の担当者として、こうした事態に直面した際、「いつ、どのタイミングで、どこまでの対応をすべきか?」と頭を悩ませることは少なくないでしょう。特に、遠隔でデータを消去する「リモートワイプ」は強力な手段ですが、その実行には慎重な判断が求められます。対応を誤れば、重大な情報漏洩インシデントに発展し、企業の信頼を根底から揺るがしかねません。本記事では、端末紛失や従業員の退職といった具体的なケースごとに、リモートワイプやリモートロックの適切な実行タイミングと判断基準を徹底解説します。緊急対応から事後の報告、再発防止策まで、情シスが取るべき対応手順を網羅したガイドラインとしてご活用ください。

インシデント対応の具体的な手順に入る前に、まずは「リモートワイプ」と「リモートロック」という二つの重要な機能の役割と違いを正確に理解しておくことが不可欠です。これらは企業のセキュリティ対策の根幹をなすものであり、それぞれの特性を把握することが、適切な初動対応につながります。

Remote Wipe(リモートワイプ)とは、紛失・盗難にあった、あるいは返却されたPCやモバイル端末(スマートフォン、タブレット)に対し、管理者が遠隔操作で内部のデータを完全に消去し、工場出荷時の状態に初期化する機能です。この操作は、MDM(モバイルデバイス管理)やEMM(エンタープライズモビリティ管理)といったデバイス管理ツールを通じて実行するのが一般的です。

リモートワイプを実行すると、端末に保存されている業務データ、アプリケーション、設定、個人情報など、すべての情報が消去されます。これにより、第三者の手に渡ったとしても、機密情報が漏洩するリスクを根本から断ち切ることができます。まさに、情報漏洩対策における「最後の砦」と言えるでしょう。ただし、一度実行するとデータを元に戻すことはできないため、実行には極めて慎重な判断が求められます。

Remote Lock(リモートロック)は、リモートワイプと同様に遠隔操作で実行されますが、その目的はデータ消去ではなく、端末を一時的に利用できない状態にすることです。具体的には、遠隔で端末の画面をロックし、パスコードの入力を強制することで、第三者による不正な操作を防ぎます。

リモートロックは、データは消去せずに端末の機能を停止させるため、「電車に置き忘れたかもしれない」といった、端末が回収できる可能性がある一時的な紛失の際に非常に有効な手段です。ロックを実行しておけば、発見されるまでの間の不正利用リスクを最小限に抑えられます。インシデント発生時の初動対応としては、まずリモートロックで端末を保護し、状況を見極めてからワイプを検討するのが基本フローとなります。

企業が管理する端末には、顧客情報、技術情報、財務データといった機密情報や、従業員の個人情報など、外部に漏洩してはならない重要なデータが大量に保存されています。万が一、これらの情報が漏洩すれば、事業継続に深刻な影響を与えるだけでなく、企業の社会的信用の失墜は免れません。

また、個人情報保護法やGDPR(EU一般データ保護規則)といった国内外の法規制は、企業に対して厳格なデータ保護体制を求めています。インシデント発生時に適切な対応を怠った場合、コンプライアンス違反として多額の罰金が科される可能性もあります。リモートワイプやリモートロックは、こうした情報漏洩リスクを管理し、法的要件を遵守するための具体的なセキュリティ対策として、現代の企業活動において不可欠な機能なのです。

端末に関するインシデントは、大きく「紛失・盗難」と「従業員の退職」の二つのケースに分けられます。それぞれ状況が異なるため、対応手順も変わってきます。ここでは、各ケースにおける具体的な判断基準と対応フローをステップごとに解説します。

従業員から「PCを紛失した」「会社のスマホが盗まれたかもしれない」という報告を受けた場合、情報システム部門は迅速かつ冷静な対応が求められます。パニックにならず、定められた手順に沿って行動することが被害を最小限に食い止める鍵となります。

まず、報告者である従業員から、以下の情報を正確にヒアリングします。

ヒアリングすべき情報

これらの情報を基に、インシデントの緊急度と影響範囲を評価します。同時に、直属の上長やセキュリティ責任者へ一次報告を行い、組織として対応を開始することを共有します。

状況確認と並行して、直ちにMDMツールから対象端末に対して「Remote Lock」を実行します。これにより、第三者が端末を拾得したとしても、簡単に中身を閲覧することはできなくなります。これは、回収の可能性に関わらず、インシデント覚知後すぐに行うべき最優先の緊急対応です。

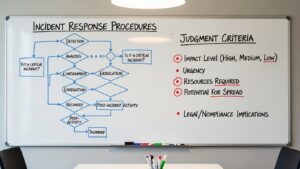

リモートロックで一時的な安全を確保した後、収集した情報をもとに「Remote Wipe」を実行するかどうかを慎重に判断します。判断基準となる主な項目は以下の通りです。

リモートワイプ判断基準

この判断は情報システム部門だけでなく、セキュリティ責任者や事業部門の責任者と連携して行うことが重要です。

リモートワイプの実行が決定されたら、MDMツールを介してコマンドを送信します。ワイプが成功したかどうかは、管理画面上のステータスで確認します。ただし、端末がオフライン(電源オフ、機内モードなど)の場合、リモートワイプのコマンドは届きません。コマンドが失敗した場合でも、端末が次にオンラインになった際に実行されるよう設定されているかを確認し、継続的に監視する必要があります。

従業員の退職時には、貸与していたPCやモバイル端末を適切に回収し、内部データを完全に消去するプロセスが不可欠です。退職者による意図的な情報持ち出しや、消去漏れによる後の情報漏洩を防ぎます。

退職者には、最終出社日までに必要な業務データのバックアップと後任者への引き継ぎを完了してもらいます。個人的なファイルを削除し、クリーンな状態で返却するよう、事前に人事部門と連携して通達しておくことが重要です。

退職者から端末を回収する際は、資産管理台帳(資産インベントリ)と照合し、貸与したデバイスや周辺機器がすべて揃っているかを確認します。この確認作業は、退職者本人と情シス担当者の双方立ち会いのもとで行うのが理想的です。

端末の返却を確認後、速やかにデータ消去作業に移ります。遠隔地の従業員で端末の物理的な回収に時間がかかる場合は、返却前にリモートワイプを実行することも有効な手段です。物理的に回収した端末は、OSのクリーンインストール機能などで完全に初期化します。データ消去の作業ログは必ず記録し、誰がいつ作業を行ったかを明確にしておきましょう。

端末のデータ消去と並行し、退職者の社内システム(メール、グループウェア、SaaSなど)に関するすべてのアカウントを無効化し、アクセス権を削除します。この作業は退職日当日、あるいは最終出社時刻に実行するのが一般的です。これにより、退職後に個人のデバイスから社内情報にアクセスされるリスクを完全に遮断します。

リモートワイプやロックは強力な機能ですが、その効果を最大限に発揮し、意図せぬトラブルを避けるためには、いくつかの注意点を理解しておく必要があります。

リモートワイプで消去されるデータの範囲は、OSやMDMツールの仕様によって異なります。一般的には、OSレベルでデバイス全体が工場出荷状態にリセットされます。しかし、一部のMDMソリューションでは、業務データと個人データを分離して管理する「コンテナ化」技術を用いており、その場合は業務用のコンテナ領域のみを選択してワイプすることも可能です。自社で利用しているツールのワイプ仕様を事前に正確に把握しておきましょう。

BYOD(Bring Your Own Device)として従業員の私物端末を業務利用している場合は特に注意が必要です。端末全体をワイプすると、業務データだけでなく、従業員の個人的な写真や連絡先まで消去してしまい、深刻なプライバシー侵害となります。BYODを許可する場合は、コンテナ化技術を利用できるMDMを導入し、「業務データのみをワイプする」という運用ポリシーを策定し、従業員の同意を事前に得ておくことが絶対条件です。

リモートワイプは一度実行すると元に戻せない不可逆的な操作です。実行前には「本当にワイプが必要か」「対象の端末は間違いないか」を複数人で再確認するプロセスを設けましょう。

また、インシデントが法的な調査を要する場合、端末内のデータが重要な証拠となることがあります。この場合、ワイプを実行する前にデジタルフォレンジックの専門家と連携し、必要な証拠保全を行う必要があります。

インシデント対応は、リモートワイプやロックを実行して終わりではありません。対応内容を正確に記録し、関係各所に報告するまでが情報システム部門の重要な役割です。

「いつ、誰が、どの端末に、どのような操作を実行したか」という対応の証跡を正確に残すことは、監査対応や説明責任の観点から極めて重要です。多くのMDMツールには、管理者の操作履歴を記録する監査ログ機能が備わっています。インシデント対応記録として、MDMのログと合わせて、発生日時、原因、対応内容、結果などを時系列で文書化し、保管する運用を徹底しましょう。

インシデント対応が完了したら、経営層や関連部署、場合によっては監督官庁へ報告書を提出する必要があります。報告書には以下の項目を簡潔かつ正確に記載します。

この報告書は、組織として適切なリスク管理が行われていることを示す重要なドキュメントとなります。

いざという時に迅速かつ的確に対応するためには、日頃からの準備が何よりも重要です。効果的な運用体制の構築と再発防止策について解説します。

インシデント発生時の対応フロー、リモートワイプの判断基準、報告ルートなどを明文化した「セキュリティポリシー」や「インシデント対応ガイドライン」を策定し、全社的に共有しておく必要があります。規定がなければ、担当者個人の判断に依存し、対応に遅れが生じます。

「どの従業員が、どの端末を利用しているか」を正確に把握する資産管理は、インシデント対応の基礎です。正確な資産インベントリがなければ、紛失した端末を特定することすらできません。すべてのデバイスに管理番号を付与し、利用者、機種、OSバージョンなどの情報を一元管理しましょう。

手作業でのデバイス管理には限界があります。数百台、数千台規模の端末を効率的かつ安全に管理するには、MDM/EMMツールの導入が不可欠です。これらのツールは、リモートワイプ/ロックだけでなく、セキュリティ設定の一括適用、利用状況の監視など、デバイス管理に必要な機能を包括的に提供します。

どんなに高度なシステムを導入しても、従業員のセキュリティ意識が低ければリスクはなくなりません。端末の紛失・盗難対策、パスワード管理の重要性、そして「インシデント発生時は隠さずに速やかに報告する」ことを、研修などを通じて定期的に啓発することが、最も効果的な再発防止策の一つです。

端末の紛失や従業員の退職は、どの企業にも起こりうる事態です。重要なのは、インシデント発生時にパニックに陥ることなく、定められた手順に従って冷静に対応することです。

この一連の対応フローを支えるのが、セキュリティポリシーの策定、正確な資産管理、そしてMDMのようなデバイス管理ツールといった事前の「備え」です。本記事を参考に、ぜひ一度自社の運用ポリシーやインシデント対応手順を見直し、万全のセキュリティ体制を構築してください。

A1: 主な原因は、対象端末の電源がオフになっている、インターネットに接続されていない(オフライン状態)、MDMエージェントに不具合がある、などです。ワイプ命令は端末がオンラインに復帰した際に実行されるよう待機状態になりますが、長期間オフラインのままだと成功しません。MDMの管理画面で定期的に各端末の最終接続時刻を確認することが重要です。

A2: まずはMDMを通じて直ちにリモートロックを実行し、端末の不正利用を防止します。その後、人事部門や法務部門と連携し、内容証明郵便の送付など法的な手続きを踏んで返却を督促します。返却が期待できず、情報漏洩のリスクが極めて高いと判断される場合は、関係各所の合意を得た上でリモートワイプを実行することもあります。このプロセスは、事前に就業規則や誓約書で規定しておくことが不可欠です。

A3: 多くのMDMツールでは、リモートワイプを実行した日時や対象端末、実行結果などが監査ログとして記録されます。このログの記録が、データ消去を実施したことの証明となります。公的な第三者機関による証明書が必要な場合は専門のデータ消去サービス事業者に依頼しますが、一般的な企業コンプライアンスの観点では、MDMの監査ログで十分なケースがほとんどです。

記載されている内容は2026年01月15日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 手作業に依存するIT資産管理は、情報の陳腐化、セキュリティリスク増大、運用非効率を招いていま...

1分でわかるこの記事の要約 安全なソフトウェア配布の設計と運用フローは、業務停止事故を防ぎ、セキュリティを強化します。 ...

1分でわかるこの記事の要約 パッチ管理の失敗は、IT資産の可視化不足、優先順位の曖昧さ、テスト不足、展開計画の欠如、未適...

1分でわかるこの記事の要約 多くの企業で形骸化しがちなコンプライアンス運用を、実効性のあるものに変えるための具体的な方法...

1分でわかるこの記事の要約 構成プロファイルはMDMでデバイス設定を一括管理するテンプレートファイルです。 これにより、...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...