IT資産管理の課題を解決!Asset InventoryとCMDB連携で資産台帳の最新化を自動化する方法

1分でわかるこの記事の要約 手作業に依存するIT資産管理は、情報の陳腐化、セキュリティリスク増大、運用非効率を招いていま...

更新日:2026年01月15日

1分でわかるこの記事の要約 パッチ管理の失敗は、IT資産の可視化不足、優先順位の曖昧さ、テスト不足、展開計画の欠如、未適用端末の放置が原因です。 確実なパッチ管理には、全エンドポイントの可視化、リスクベースの優先順位付け […]

目次

多くの組織でパッチ管理が計画通りに進まない背景には、共通するいくつかの「失敗パターン」が存在します。自社の運用がこれらのパターンに陥っていないか、まずは確認することから始めましょう。これらの課題を認識することが、効果的な対策への第一歩となります。

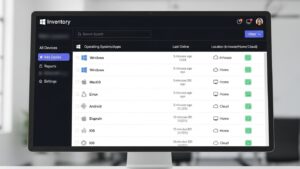

パッチ管理の最初のつまずきは、管理すべき対象を正確に把握できていないことです。オフィス内のPCやサーバーだけでなく、テレワークで利用される個人のデバイス、クラウド上の仮想マシンなど、管理対象のエンドポイントは多様化・分散化しています。

これらのIT資産が網羅的にリストアップされていなければ、当然ながらパッチの適用漏れが発生します。特に、OSのバージョンやインストールされているアプリケーションソフトウェアの一覧が最新化されていないケースは少なくありません。

どの端末に、どの更新プログラムを適用する必要があるのかが不明確なままでは、脆弱性対策は場当たり的にならざるを得ません。正確なIT資産管理は、効果的なパッチ管理の根幹をなす要素なのです。

ベンダーからリリースされるセキュリティパッチや更新プログラムは膨大な数にのぼります。これらすべてを同じ優先度で対応しようとすると、リソースが分散し、本当に危険な脆弱性への対応が遅延するリスクが生じます。

よくある失敗は、脆弱性の深刻度を示すCVSS(共通脆弱性評価システム)スコアだけを基準にしてしまうことです。スコアが高い脆弱性が必ずしも自社にとって最大のリスクとは限りません。

例えば、外部に公開されていない社内システムに存在する脆弱性よりも、インターネットに直接接続されているサーバーの脆弱性の方が、攻撃を受ける可能性は格段に高いでしょう。自社のビジネス環境における影響度や攻撃の実現可能性を考慮した、リスクベースの優先順位付けが不可欠です。

「パッチを適用したら、基幹システムが動かなくなった」「特定のアプリケーションで不具合が発生した」といった過去のトラブルは、IT管理者を慎重にさせます。業務への影響を懸念するあまり、セキュリティパッチの展開をためらってしまうケースは後を絶ちません。

この問題の根底にあるのは、パッチ適用のテストプロセスが確立されていないことです。本番環境と類似した検証環境が用意されていなかったり、検証の手順が属人化していたりすると、パッチの安全性を事前に確認できません。結果として、リスクを取って迅速に適用するか、安全を期して適用を遅らせるかという苦しい選択を迫られ、パッチ管理の運用サイクルそのものが停滞してしまいます。

テストをクリアしたからといって、全端末に一斉にパッチを展開するのは非常に危険なアプローチです。万が一、テストでは検知できなかった問題が発生した場合、その影響が全社に及び、大規模な業務停止につながりかねません。

この失敗パターンは、特に大規模な組織で顕著に見られます。効果的なパッチ管理では、展開対象をいくつかのグループに分け、段階的に配布する「段階配布」が基本となります。最初にIT部門などの少人数のグループで適用し、問題がないことを確認してから、次に特定の部署、そして最終的に全社へと展開範囲を広げていくのです。この計画がなければ、問題発生時の影響範囲をコントロールできません。

パッチの配布を試みた後、「適用に失敗した端末」や「長期間ネットワークに接続されておらずパッチを受け取れない端末」をどう扱うかは、パッチ管理の成否を分ける重要なポイントです。

レポート上で適用率が90%であっても、残りの10%の未適用端末が放置されていれば、そこがセキュリティホールとなります。適用状況を可視化するだけで満足し、未適用端末に対する具体的なフォローアップ策がなければ、セキュリティガバナンスは機能しているとはいえません。これは、企業のセキュリティポリシーや業界標準へのCompliance(準拠)が形骸化している状態です。監査のためにレポートを作成するだけでなく、ポリシーに準拠していない端末を検出し、確実に対策を講じる運用が求められます。

失敗パターンを理解した上で、次は具体的な解決策に目を向けましょう。ここでは、パッチ管理を成功に導くためのプロセスを4つのステップに分け、実践的なチェックリストとして解説します。このロードマップに沿って自社の運用を見直すことで、「当てられない」状況を撲滅できます。

確実なパッチ管理は、管理対象の正確な把握から始まります。以下の項目をチェックし、自社のIT資産の可視化レベルを確認しましょう。

この「可視化」は、デバイスの健全性を示すDevice Postureを管理するための大前提です。何を保護すべきかが分からなければ、保護することはできません。

すべての脆弱性に同じ労力をかけることは非効率です。限られたリソースを最大限に活用するため、リスクに基づいた優先順位付けを行いましょう。

このアプローチにより、本当に危険な脆弱性から迅速にシステムを保護することが可能になります。

業務影響を最小限に抑えつつ、迅速にパッチを展開するためには、標準化された計画が不可欠です。

計画的な展開は、予期せぬトラブルによるビジネスへのダメージを防ぐためのセーフティネットとして機能します。

手動でのパッチ適用は、ヒューマンエラーの原因となり、適用漏れや遅延を引き起こします。運用を効率化し、徹底するためには自動化が鍵となります。

自動化は、IT管理者の負荷を劇的に軽減するだけでなく、脆弱性が発見されてから修正されるまでの時間を短縮し、組織全体のセキュリティレベルを向上させます。

ここまでのチェックリストを実践するだけでも、パッチ管理の状況は大幅に改善されます。しかし、さらにセキュリティレベルを高め、コンプライアンスを徹底するためには、パッチが適用されていない「危険な端末」を放置しない、より高度なアプローチが求められます。

Device Postureとは、PCやスマートフォンといったエンドポイントが、セキュリティ的に健全な状態にあるかを示す指標です。「OSは最新か」「ウイルス対策ソフトは有効か」といった項目をチェックし、デバイスの「健康状態」を評価します。

この考え方を応用し、セキュリティパッチが未適用の「不健康な」端末が、社内の重要な情報資産にアクセスすることを防ぐ仕組みを構築します。これは、ゼロトラストセキュリティの基本的な考え方にも通じます。

多くの企業では、「重要なセキュリティパッチはリリース後1ヶ月以内に適用すること」といったセキュリティポリシー(Compliance要件)を定めています。ポリシーを定めるだけでなく、すべてのデバイスが準拠しているかを継続的に監視・徹底させる仕組みが必要です。

最新の管理ツールは、定義されたComplianceポリシーと各デバイスのDevice Postureを照合し、ポリシーに違反している端末を自動的に検出します。これにより、監査やレポート作成が容易になるだけでなく、セキュリティガバナンスの実効性を高めることができます。

Complianceポリシーに準拠していない(パッチ未適用の)端末が発見された場合、最も効果的な対策の一つが「ネットワーク隔離」です。

該当端末を通常の業務ネットワークから切り離し、パッチ配布サーバー等にしか接続できない制限されたネットワークへ自動的に移動させます。これにより、マルウェア感染時の被害拡散を防ぎ、ファイルサーバー等へのアクセスを制限して情報漏洩リスクを最小限に抑えます。ユーザーにはパッチ適用を促す通知を出し、適用が完了すれば自動的に通常のネットワークへ復帰できる運用が理想的です。

A1: テレワーク環境では、デバイスが常に社内ネットワークに接続されているとは限らないため、Microsoft Intuneのようなクラウドベースの統合エンドポイント管理(UEM)ツールが非常に有効です。デバイスがインターネットに接続さえしていれば、どこにいてもポリシーを適用し、更新プログラムを配布できます。VPN接続時や定期的なオンラインチェック時にパッチ適用を強制するポリシーを設定し、社外にある端末のDevice Postureを常に最新化することが重要です。

A2: 100%は理想ですが、常に稼働するサーバーや長期オフラインの端末があるため、現実的には困難です。重要なのは、100%を目指すことよりも、リスクに応じた目標値を設定し、未達成の理由を個別に対処する運用です。例えば、CVSSスコア9.0以上の緊急の脆弱性は「リリース後1週間以内に適用率95%以上」といった具体的なSLAを定め、未適用の5%の端末は理由を追跡し、手動での介入も含めて確実に対応することが求められます。

A3: 多くの企業では、Microsoftの月例セキュリティ更新プログラム(Patch Tuesday)を基準とした月次サイクルでの運用を基本としています。これにより、計画的なテストと段階配布が可能です。ただし、Log4jの脆弱性のように、すでに攻撃が観測されている「ゼロデイ脆弱性」が発見された場合は、定例サイクルを待たずに緊急対応として即座にパッチを適用する必要があります。日々の脆弱性情報を監視し、リスクに応じて定例と緊急の対応を使い分ける体制が不可欠です。

パッチ管理における「当てられない」という問題は、IT資産の可視化不足、曖昧な優先順位、不十分なテスト、場当たり的な展開計画、そして未適用端末の放置といった、複数の課題が絡み合って発生します。この複雑な問題を解決するためには、本記事で提示したような体系的なアプローチが不可欠です。

まず、自社の現状がどの失敗パターンに陥っているかを認識し、それに対応する解決策をチェックリストに沿って一つずつ実行していくことが重要です。

そして最終的には、Device Postureの概念を取り入れ、Complianceに準拠しない端末を自動的に隔離・制限する高度な仕組みを構築することが、理想的なパッチ管理の姿です。

パッチ管理は、もはや単なるIT部門の運用業務ではありません。それは、サイバー攻撃から企業の重要な情報資産を守り、事業継続を支える、セキュリティガバナンスの中核をなす活動です。本記事のチェックリストが、貴社のセキュリティ体制をより強固なものにするための一助となれば幸いです。

記載されている内容は2026年01月15日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 手作業に依存するIT資産管理は、情報の陳腐化、セキュリティリスク増大、運用非効率を招いていま...

1分でわかるこの記事の要約 リモートワイプは遠隔で端末データを初期化する最終手段であり、情報漏洩対策として重要です。 リ...

1分でわかるこの記事の要約 安全なソフトウェア配布の設計と運用フローは、業務停止事故を防ぎ、セキュリティを強化します。 ...

1分でわかるこの記事の要約 多くの企業で形骸化しがちなコンプライアンス運用を、実効性のあるものに変えるための具体的な方法...

1分でわかるこの記事の要約 構成プロファイルはMDMでデバイス設定を一括管理するテンプレートファイルです。 これにより、...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...