IT資産管理の課題を解決!Asset InventoryとCMDB連携で資産台帳の最新化を自動化する方法

1分でわかるこの記事の要約 手作業に依存するIT資産管理は、情報の陳腐化、セキュリティリスク増大、運用非効率を招いていま...

更新日:2026年01月15日

1分でわかるこの記事の要約 多くの企業で形骸化しがちなコンプライアンス運用を、実効性のあるものに変えるための具体的な方法を解説しています。 セキュリティポリシーが遵守されない原因を特定し、「監査のため」の運用から「リスク […]

目次

「せっかく情報セキュリティポリシーを策定したのに、従業員に浸透していない」「監査の時期になると、慌てて準拠状況のチェックに追われる」——。

多くの企業で、コンプライアンス運用がこのような「作っただけ」「監査のためだけ」の状態に陥っていないでしょうか。ルールを作るだけで終わってしまうと、日々のセキュリティリスクは放置され、内部統制は形骸化してしまいます。

本記事では、こうした課題を解決し、実効性のあるコンプライアンス運用を実現するための具体的な設計思想と、「デバイスポスチャ」および「ポスチャチェック」を活用した継続的な運用テンプレートを解説します。

多くの組織でセキュリティポリシーが遵守されない背景には、いくつかの共通した理由が存在します。

このような理由から、ルールが「ただの面倒な規制」と捉えられてしまうのです。

そして、コンプライアンス運用の目的が「年次の監査を乗り切ること」だけになると、深刻な問題を引き起こします。監査期間中だけ一時的に体裁を整えるものの、日常的なセキュリティレベルは低いまま放置されるため、脆弱性を突いたサイバー攻撃や内部不正による情報漏洩のリスクは高止まりします。これでは、本来の目的である企業の資産や信用を守るためのガバナンスが機能しているとは言えません。

真のコンプライアンスとは、単に規定を守ることではなく、事業を継続的に成長させるための「リスク管理」そのものです。ITガバナンスの観点からも、セキュリティポリシーは日々の業務に根付いた「生きたルール」として運用していく視点が不可欠です。

形骸化しないポリシーを設計する鍵は、「目的の明確化」と「具体性・測定可能性」にあります。「なぜこのルールが必要か」そして「ルールが守られている状態をどう客観的に確認できるか」を定義することが重要です。ここでは、多くの企業で共通して必要となる3つのポリシーを例に、設計のポイントを解説します。

ポリシーを設計しただけでは、遵守状況を継続的に確認できなければ意味がありません。そこで重要になるのが「デバイスポスチャ」と「ポスチャチェック」です。これらは、近年のセキュリティモデルである「ゼロトラスト」を実現する上で中核となる技術です。

デバイスポスチャ(Device Posture)とは、セキュリティの文脈で「デバイスの健全性やセキュリティの状態」を指します。具体的には、以下のような情報を統合した「健康診断結果」のようなものです。

リモートワークが普及した現代において、各デバイスの状態を正確に可視化することは、リスク管理の第一歩となります。

ポスチャチェック(Posture Check)とは、デバイスポスチャ(端末の健康状態)が、定められたセキュリティポリシーに準拠しているかを自動的にチェックする行為です。

このチェックは、1日に1回といった定期的なタイミングだけでなく、VPN接続時や特定のSaaSにアクセスしようとした瞬間など、リアルタイムに行われるのが特徴です。「社内ネットワークだから安全」とは考えず、すべてのアクセスを都度検証するゼロトラストの原則「Verify Explicitly(明示的に検証せよ)」を具現化する仕組みです。

ポスチャチェック導入のメリット

実際にポスチャチェックを日々のコンプライアンス運用に組み込むための具体的な4ステップを解説します。

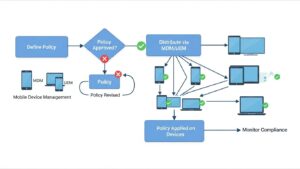

まず、「OSバージョン」「暗号化」「パスコード」など、自社が守るべきセキュリティポリシーを具体的に定義します。次に、MDMや資産管理ツールを用いて、これらのポリシー設定を組織内の全端末に展開・適用し、「評価基準」を明確にします。

ZTNA(ゼロトラストネットワークアクセス)やEDR(Endpoint Detection and Response)といった製品が持つポスチャチェック機能を実装します。チェックは定期的、あるいはアクセス要求の都度、自動実行されるように設定します。チェック結果は管理ダッシュボードに集約され、リアルタイムに違反状況を可視化できます。

ポリシー違反が検知されたデバイスに対し、リスクレベルに応じた対策を自動的に講じます。

これにより、リスクのある端末からの情報漏洩を未然に防ぎます。

ポスチャチェックの結果はログとして蓄積され、監査時に準拠を証明する客観的な証跡として活用できます。また、レポートを定期的に分析し、「特定部署でOSアップデートが遅れがち」といった傾向を把握します。この分析結果に基づき、ポリシーを見直したり、従業員教育を強化したりと、継続的な改善活動(PDCAサイクル)に繋げることが重要です。

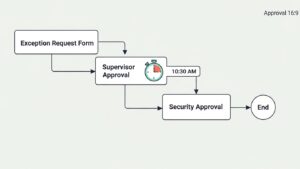

どれだけ厳格なポリシーを設計しても、業務上の理由で準拠できない「例外」は発生します。例外を無秩序に認めるとセキュリティホールになるため、適切に管理するプロセスが必要です。

例外を必要とする従業員が、正式な手続きで申請するワークフローを整備します。申請書には「理由」「期間」「代替となるセキュリティ対策」を明記させ、直属の上長と情報セキュリティ担当部署の承認を必須とすることで、安易な例外申請を防ぎます。

例外を許可する際は、必ずリスクを最小化する代替策を講じます。例えば、古いOSの利用を許可する代わりに、その端末がアクセスできるサーバーやネットワークを限定する、通信ログの監視を強化するといった対策が考えられます。例外処理はあくまで一時的な措置とし、定期的に必要性を見直すプロセスも重要です。

コンプライアンス運用を形骸化させないためには、「ルールを作って終わり」から脱却し、実効性のあるポリシーを「デバイスポスチャ」と「ポスチャチェック」で継続的かつ自動的に検証・改善していくアプローチが不可欠です。

この仕組みは、IT管理者の負担を軽減しつつ、リアルタイムにリスクを可視化し、迅速な対策を可能にします。それは、年に一度の監査を乗り切るための受動的な活動ではなく、日々の事業を守るための能動的なリスク管理活動です。本記事を参考に、ゼロトラスト時代にふさわしい、実効性の高いセキュリティ運用への第一歩を踏み出してください。

Q1: ポスチャチェックの導入にはどのようなツールが必要ですか? A1: MDM(モバイルデバイス管理)、EDR(エンドポイントでの検知と対応)、ZTNA(ゼロトラストネットワークアクセス)といった製品に機能が含まれていることが一般的です。複数の機能を統合したUEM(統合エンドポイント管理)やSASE(セキュアアクセスサービスエッジ)といったソリューションもあります。自社の環境や要件に合わせて適切なツールを選定することが重要です。

Q2: 中小企業でも導入は可能ですか? A2: 可能です。近年は多くのソリューションがクラウドベースのSaaSとして提供されており、大規模なサーバー設備は不要です。ユーザー数に応じた月額課金モデルが多いため、初期投資を抑えながらスモールスタートできます。企業の規模に関わらず、サプライチェーン攻撃のリスクもあるため、ポスチャチェックの考え方は非常に重要です。

Q3: 従業員からの反発はありませんか? A3: 新しいルールの導入には、丁寧な目的説明が不可欠です。これは従業員を監視するためではなく、巧妙化するサイバー攻撃から会社と従業員を守るための対策であることを伝え、理解を求めることが重要です。また、違反検知時にいきなりアクセスを遮断するのではなく、まずは本人に通知して自己修正を促すなど、利便性を損なわない段階的な対策から始めることもスムーズな導入のポイントです。

記載されている内容は2026年01月15日時点のものです。現在の情報と異なる可能性がありますので、ご了承ください。また、記事に記載されている情報は自己責任でご活用いただき、本記事の内容に関する事項については、専門家等に相談するようにしてください。

1分でわかるこの記事の要約 手作業に依存するIT資産管理は、情報の陳腐化、セキュリティリスク増大、運用非効率を招いていま...

1分でわかるこの記事の要約 リモートワイプは遠隔で端末データを初期化する最終手段であり、情報漏洩対策として重要です。 リ...

1分でわかるこの記事の要約 安全なソフトウェア配布の設計と運用フローは、業務停止事故を防ぎ、セキュリティを強化します。 ...

1分でわかるこの記事の要約 パッチ管理の失敗は、IT資産の可視化不足、優先順位の曖昧さ、テスト不足、展開計画の欠如、未適...

1分でわかるこの記事の要約 構成プロファイルはMDMでデバイス設定を一括管理するテンプレートファイルです。 これにより、...

履歴書の「趣味特技」欄で採用担当者の心を掴めないかと考えている方もいるのではないでしょうか。ここでは履歴書の人事の...

いまいち難しくてなかなか正しい意味を調べることのない「ご健勝」「ご多幸」という言葉。使いづらそうだと思われがちです...

「ご査収ください/ご査収願いします/ご査収くださいますよう」と、ビジネスで使用される「ご査収」という言葉ですが、何...

選考で要求される履歴書。しかし、どんな風に書いたら良いのか分からない、という方も多いのではないかと思います。そんな...

通勤経路とは何でしょうか。通勤経路の届け出を提出したことがある人は多いと思います。通勤経路の書き方が良く分からない...